Sphinx Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

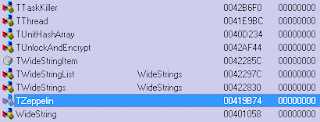

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA, а затем требует уплатить выкуп в течение 96 часов, чтобы вернуть файлы. Оригинальное название: Sphinx. На файле написано: нет данных.

Обнаружения:

DrWeb ->

BitDefender ->

© Генеалогия: выясняется, явное родство с кем-то не доказано.

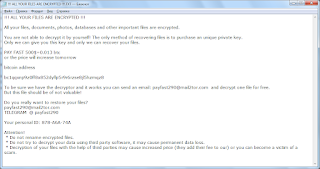

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .sphinx

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на первую половину ноября 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

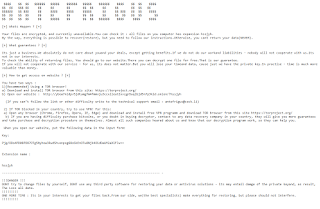

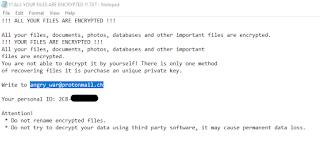

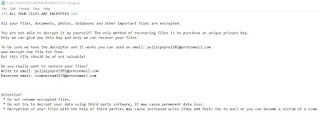

Записка с требованием выкупа называется: HOW TO DECRYPT FILES.txt

Содержание записки о выкупе:

// You are become victim of Sphinx ransomware!

[*] What Happened?

Your network is compromised and all your machines has been encrypted!

We have exploited your network vulnerabilities and encrypted all of your machines data with,

powerful hybrid cryptosystem, RSA-4096 and AES-256.

There is no way to break the encryption except with your network private key and special decryption software!

The only way to recover your data is buy them through our page on Hidden Network.

[*] How to Access Hidden Network?

1. Download Tor Browser - https://www.torproject.org/download/

2. Start it and wait for the load.

3. Visit link below with Tor Browser:

http://decrypt5bub45vpr.onion/7f6243f6ce9604fb762933bb4e72548e

4. Follow the instructions on our page.

[*] WARNING!

YOUR TIME TO PAY IS LIMITED TO 96 HOUR.

DON'T WASTE YOUR TIME TO SEARCH ON INTERNET, BEFORE OUR SERVICE REMOVE YOUR NETWORK PRIVATE KEY.

***

IF YOU DO NOT THINK ABOUT TO PAYMENT!

WE SELL YOU'R COMPANY'S PRIVATE DATA ON DARK MARKETS!

YOU CAN ASK US FOR PROOF ANY TIME!

***

Перевод записки на русский язык:

// Вы стали жертвой Sphinx Ransomware!

[*] Что случилось?

Ваша сеть взломана, а все ваши машины зашифрованы!

Мы использовали ваши сетевые уязвимости и зашифровали данные всех ваших машин с помощью:

мощная гибридная криптосистема RSA-4096 и AES-256.

Нет никакого способа сломать шифрование, кроме как с помощью сетевого ключа и специальной программы для расшифровки!

Единственный способ восстановить ваши данные - купить их через нашу страницу в Скрытой Сети.

[*] Как получить доступ к скрытой сети?

1. Загрузите Tor Browser - https://www.torproject.org/download/

2. Запустите его и дождитесь загрузки.

3. Посетите ссылку ниже с Tor Browser:

http://decrypt5bub45vpr.onion/7f6243f6ce9604fb762933bb4e72548e

4. Следуйте инструкциям на нашей странице.

[*] ВНИМАНИЕ!

ВАШЕ ВРЕМЯ ДЛЯ ОПЛАТЫ ОГРАНИЧЕНО 96 ЧАСАМИ.

НЕ ТРАТЬТЕ ВРЕМЯ НА ПОИСК В ИНТЕРНЕТЕ, ПРЕЖДЕ НАШ СЕРВИС УДАЛИТ ВАШ СЕТЕВОЙ КЛЮЧ.

***

ЕСЛИ ВЫ НЕ ДУМАЕТЕ ОБ ОПЛАТЕ!

МЫ ПРОДАЕМ ВАШИ ЛИЧНЫЕ ДАННЫЕ КОМПАНИИ НА ТЕМНЫХ РЫНКАХ!

ВЫ МОЖЕТЕ ОБРАТИТЬСЯ К НАМ ЗА ДОКАЗАТЕЛЬСТВОМ В ЛЮБОЕ ВРЕМЯ!

***

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

HOW TO DECRYPT FILES.txt

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: xxxx://decrypt5bub45vpr.onion/7f6243f6ce9604fb762933bb4e72548e

Email:

BTC:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as ***) Write-up, Topic of Support *

Thanks: *** Andrew Ivanov (author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.