Cyborg Ransomware

(шифровальщик-вымогатель) (первоисточник на русском)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256, а затем требует выкуп $300 в BTC, чтобы вернуть файлы. Оригинальное название: Cyborg Ransomware. На файле написано: syborg1finf.exe.

Обнаружения:

DrWeb -> Trojan.Encoder.30002, Trojan.Encoder.10598

BitDefender -> Gen:Variant.Ransom.Cyborg.1, Trojan.GenericKD.32677800, Generic.Ransom.Hiddentear.A*

ALYac -> Trojan.Ransom.Cyborg, Generic.Ransom.Hiddentear.A.*

Malwarebytes -> Ransom.Cyborg, Ransom.HiddenTear

Microsoft -> Ransom:MSIL/Cyborg.SA!MSR, Ransom:MSIL/Ryzerlo.A

Symantec -> ML.Attribute.HighConfidence, Trojan Horse, Ransom.HiddenTear!g1

McAfee -> Ransom-Cyborg!2505B0EFDE03, Ransom-Cyborg!A9750200274A, Ransomware-FTD!*

© Генеалогия: Cyber SpLiTTer Vbs, другие разработки + HiddenTear > Cyborg Ransomware, Cyborg Builder Ransomware

Изображение — логотип статьи

К зашифрованным файлам добавляются расширения:

.petra

.test .nigger

.yarraq

.777

.Cyborg1

.Statanius

.LockIt

.EncryptedFilePayToGetBack

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на конец октября - начало ноября 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: Cyborg_DECRYPT.txt

Содержание записки о выкупе:

------------------------ ALL YOUR FILES ARE ENCRYPTED BY CYBORG RANSOMWARE ------------------------

Don't worry, you can return all your files!

All your files like documents, photos, databases and other important files are encrypted

What guarantees do we give to you?

You can send one of your encrypted file and we decrypt it for free.

You must follow these steps To decrypt your files :

1) Send $300 bitcoin to wallet :9e3d4e3fad796f4ebl5962b74fb2e55fe47

2) write on our e-mail :petra-mail.ru

Your personal ID :OKK*****L1

Перевод записки на русский язык:

------------------------ ВСЕ ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ CYBORG RANSOMWARE ------------------------

Не волнуйтесь, вы можете вернуть все свои файлы!

Все ваши файлы, такие как документы, фото, базы данных и другие важные файлы зашифрованы

Какие гарантии мы даем вам?

Вы можете отправить один из ваших зашифрованных файлов и мы расшифруем его бесплатно.

Вы должны выполнить следующие шаги, чтобы расшифровать ваши файлы:

1) Отправить $300 в биткойн на кошелек: 9e3d4e3fad796f4ebl5962b74fb2e55fe47

2) пишите на наш e-mail : petra-mail.ru

Ваш персональный ID : OKK*****L1

Другим информатором жертвы выступает изображение Cyborg_DECRYPT.jpg, заменяющее обои Рабочего стола. Представляем собой почти нечитаемый синий текст на чёрном фоне. Пришлось усилить яркость, чтобы это прочитать.

Содержание текста:

ALL YOUR FILES ARE ENCRYPTED BY CYBORG RANSOMWARE

Dear Admin

All your files the documents, photos, databases and other important files are encrypted!

Read the instruction file named " Cyborg_DECRYPT.TXT " for more informations

Технические детали

Распространяется как email-спам, который выглядит как Critical Microsoft Windows Update и предлагает получателю его установить. Этот спам не был нацелен на какие-то определенные компании, а распространялся по всему миру.

Рекламируется на некоторых форумах кибер-подполья и через видео на YouTube, в котором говорится, что это инструмент "предназначен для тестирования на проникновение" и не должен использоваться для незаконного использования.

После доработки может начать распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

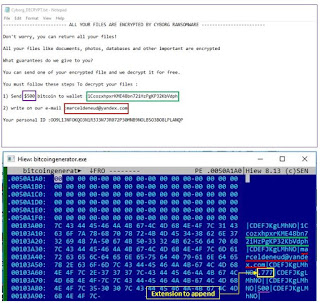

➤ Фальшивое обновление Windows, прикрепленное к письму, на самом деле является вредоносным .NET-загрузчиком для исполняемого файла Cyborg Ransomware, который был переименован в случайный файл с именем jpg (в примере это b1jbl53k.jpg) и размером около 28 Кб (27648 байт).

Это видно в hex-редакторе по шестнадцатеричному коду файла JPG, которое наглядно показывает, что это исполняемый файл.

Но этот файл не причинит вреда файлам на ПК при прямом открытии пользователем, т.к. по умолчанию Windows обработает файл как изображение и откроет в программе просмотра фотографий и изображений (Windows Photo Viewer). Ушлый пользователей должен сначала изменить jpg-расширение на exe и лишь потом запустить файл на выполнение, чтобы зашифровать файлы. Можно предположить, что этот замысел распространителей призван предотвратить случайное заражение. Но тогда лучше было бы не распространять этот файл по email кому попало. Поэтому злой умысел всё же был.

➤ Cyborg Ransomware использует сервис 6.top4top.net для загрузки файлов.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, бухгалтерские и налоговые документы, файлы бэкапов, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Cyborg_DECRYPT.txt

Cyborg_DECRYPT.jpg

b1jbl53k.jpg

<random>.jpg - случайное название прикрепленного вредоносного файла

syborg1finf.exe - исполняемый файл вымогателя

bitcoingenerator.exe (1063572 байт) - исполняемый файл вымогателя загружался из Github (учетная запись misterbtc2020)

<random>.exe - случайное название исполняемого вредоносного файла

Cyborg Builder Ransomware V 1.0.7z (2522495 байт)

Cyborg Builder Ransomware V 1.0.exe (2630144 байт)

Ransom.exe - файл из дистрибутива Cyborg Builder Ransomware

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютекс:

CLR_CASOFF_MUTEX

Сетевые подключения и связи:

Email: petra-mail.ru

BTC: 9e3d4e3fad796f4ebl5962b74fb2e55fe47

URL: xxxxs://www.youtube.com/watch?v=TTRCtWZ8sZw

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>

🐞 Intezer analysis >> IA>

ᕒ ANY.RUN analysis >> AR>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

У разных вариантов к файлам добавляются разные расширения.

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== CYBORG BUILDER ===

Обновление №1:

Дата компиляции: 28 октября 2019.

Пост в Твиттере >>

Пост в Твиттере >>

Расширения: .Indonesia

.Cyborg Builder Ransomware

Email: blackhatcyber789@gmail.com

BTC: 1FHsvQhUG7EDYvSoz4B3EMeyveAYXrbCQ

URL: fget-career.com

Загружаемый файл: WanaCryCreatorV1.0.exe

На файле написано: Stubctborgfinrrrrrrrrrrrrrrr.exe

Результаты анализов: VT + VMR + IA + AR

➤ Обнаружения:

DrWeb > VBS.Dropper.5

BitDefender > Gen:Heur.Ransom.HiddenTears.1

ALYac > Trojan.Ransom.HiddenTear

Avira (no cloud) > TR/Downloader.Gen

ESET-NOD32 > MSIL/Filecoder.VP

Kaspersky > HEUR:Trojan.MSIL.Nystprac.gen

Обновление №2:

Дата компиляции: 31 октября 2019.

Самоназвание: Cyborg Builder Ransomware V 1.0 inti ded0dot.exe

Расширение: .Cyborg1

Записка: Cyborg_DECRYPT.txt

Email: cyborg-protonmail.com

➤ Содержание файла Cyborg_DECRYPT.txt:

------------------------ ALL YOUR FILES ARE ENCRYPTED BY CYBORG RANSOMWARE ------------------------

Don't worry, you can return all your files!

All your files like documents, photos, databases and other important are encrypted

What guarantees do we give to you?

You can send one of your encrypted file and we decrypt it for free.

You must follow these steps To decrypt your files :

1) Send $500 bitcoin to wallet :bnar4p9anklap09ahg7aghak6gabai8a

2) write on our e-mail :cyborg-protonmail.com

Your personal ID :KO20A00K0A2N3MPC0QKNAA8C0B07MK33QLM2Q7R1K3171PO039

---Файл соглашения: DISCLAIMER.txt

➤ Содержание файла DISCLAIMER.txt:

-------------------------------------------- Terms Of use Cyborg_Ransomware --------------------------------------------

Attention Attention Attention

1) This tool designed to penetration testing

2) You are responsible for any illegal use

3) You are responsible for testing ransomware on your pc

4) illegal use of this software may lead you to prison

The reason for deliberate loss or encrypt files or deletion of any kind of data or information.

By agreeing to this Agreement, you hereby agree that you will not use the Software to cause intentional loss

of data on a computer or electronic device that you are not authorized to access. By accepting this Agreement.

you, the User, agree to take full responsibility for the consequences that may result as well as full liability for accidental

or intentional damage to any financials institutions

including damage caused by computer downtime or failure.

Endanger public safety. You agree that the Software will not be used in any way in any way to endanger public safety.

---

Результаты анализов: VT + IA + AR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.30002

ALYac -> Misc.Riskware.RansomBuilder

BitDefender -> Gen:Variant.MSILPerseus.201211

ESET-NOD32 -> A Variant Of Generik.EVEVTEH

Malwarebytes -> Ransom.Cyborg.Builder

McAfee -> Ransom-Cyborg!5AD1631FE97A

TrendMicro -> Ransom_Cyborg.R002C0DH520

ViRobot -> HackTool.RansomBuilder.2630144

Обновление №3:

Дата компиляции: 6 ноября 2019.

Пост в Твиттере >>

Самоназвание: Cyborg Builder Ransomware V 1.0.exe

ОТКАЗ ОТ ОТВЕТСТВЕННОСТИ от разработчика Cyborg_Ransomware: DISCLAIMER.txt

Расширение для зашифрованыхфайлов: .nigger

Записка от сгенерированного файла вымогателя: Cyborg_DECRYPT.txt

Сумма выкупа: $500

Email: cyborg-protonmail.com

BTC: bnar4p9anklap09ahg7aghak6gabai8a

Обои-записка: Cyborg_DECRYPT.jpg

Результаты анализов: AR + IA + VT + TG + TG

Схема запуска:

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление ноября 2019:

Расширение: .777

Сумма выкупа: $500

Email: marseldeneud@yandex.com

BTC: 1CcozxhpxrKME48bn72iHzPgKPVph

На следующем скриншоте указаны расширения:

.test

.Cyborg1

.petra

.Statanius

.777

Обновление 25 ноября 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .yarraq

Сумма выкупа: $500-$2000 и больше

Записка: Cyborg_DECRYPT.txt

Записка на обоях: Cyborg_DECRYPT.jpg

Email: cyborgyarraq@protonmail.ch

BTC: 1LLubVvDAXd3RoSAKUFbLdv4EAWH37NEcu

Файлы: yarraq.exe, syborg1finf.exe

Результаты анализов: VT + AR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.30002

BitDefender -> Gen:Variant.Ransom.Cyborg.1

Malwarebytes -> Ransom.Cyborg

➤ Содержание txt-записки:

------------------------ ALL YOUR FILES ARE ENCRYPTED BY CYBORG RANSOMWARE ------------------------

Don't worry, you can return all your files!

All your files like documents, photos, databases and other important are encrypted

What guarantees do we give to you?

You can send one of your encrypted file and we decrypt it for free.

You must follow these steps To decrypt your files :

1) Send $2000 bitcoin to wallet :1LLubVvDAXd3RoSAKUFbLdv4EAWH37NEcu

2) write on our e-mail :cyborgyarraq@protonmail.ch

Your personal ID :O2NOLKFP1O8BJNJA73LM3RQ3LL39K79J1ROPO1R02NJ21M0QM3

Обновление от 27 декабря 2019:

Пост в Твиттере >>

Расширение: .yarraq

Записка: READ_IT.txt

Email: cyborgyarraq@protonmail.ch

BTC: 1 LLubVvDAXd3RoSAKUFbLdv4EAWH37NEcu

Результаты анализов: VT + IA

Этот вариант на основе HiddenTear.

➤ Обнаружения:

DrWeb -> Trojan.Encoder.10598

BitDefender -> Generic.Ransom.Hiddentear.A.7DACB59A

Malwarebytes -> Ransom.HiddenTear

Symantec -> Ransom.HiddenTear!g1

TrendMicro -> Ransom.MSIL.CRYPTEAR.SM

=== 2020 ===

*** пропущенные варианты или утраченные записи и образцы ***

Обновление от 13 октября 2020: Расширение: .lazareus

Записка: Cyborg_DECRYPT.txt

Email: lazareus234@protonmail.com

BTC: bjs7gxslos08hsgda66sjb7363fbai8a

Результаты анализов: VT + IA

=== 2021 ===

Вариант от 23 января 2021:Расширение: .locked

Записка: Cyborg_DECRYPT.txt

Изображение: Cyborg_DECRYPT.jpg

Email: DarkLord-protonmail.com

BTC: bnar4p9anklap09ahg7aghak6gabai8a

Результаты анализов: VT + AR

➤ Содержание записки:

------------------------ ALL YOUR FILES ARE ENCRYPTED BY CYBORG RANSOMWARE ------------------------

Don't worry, you can return all your files!

All your files like documents, photos, databases and other important are encrypted

What guarantees do we give to you?

You can send one of your encrypted file and we decrypt it for free.

You must follow these steps To decrypt your files :

1) Send $350 bitcoin to wallet :bnar4p9anklap09ahg7aghak6gabai8a

2) write on our e-mail :DarkLord-protonmail.com

Your personal ID :0CRB1LOL23PNJ7APKJ0CQ5JROL8JOOKQ032O81J1R87KN*****

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Для зашифрованных файлов есть дешифровщик

Скачать Emsisoft Decrypter для дешифровки >>

Прочтите подробную инструкцию перед запуском.

Для зашифрованных файлов есть дешифровщик

Скачать Emsisoft Decrypter для дешифровки >>

Прочтите подробную инструкцию перед запуском.

Read to links:

Tweet on Twitter + Tweet + myTweet

ID Ransomware (ID as Cyborg)

Write-up, Topic of Support

*

Read to links:

Tweet on Twitter + Tweet + myTweet

ID Ransomware (ID as Cyborg)

Write-up, Topic of Support

*

Added later:

Write-up by Trustwave (on November 19, 2019)

Write-up by BleepingComputer (on November 20, 2019)

***

Added later:

Write-up by Trustwave (on November 19, 2019)

Write-up by BleepingComputer (on November 20, 2019)

***

Thanks:

Raby, CyberSecurity GrujaRS

Andrew Ivanov (author)

Trustwave, Lawrence Abrams

to the victims who sent the samples

Thanks:

Raby, CyberSecurity GrujaRS

Andrew Ivanov (author)

Trustwave, Lawrence Abrams

to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.  Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as NextCry) Write-up, Topic of Support, Topic of Support *

Thanks: Michael Gillespie, xact64, Ionut Ilascu Andrew Ivanov (author) *** to the victims who sent the samples