Makop Ransomware

Oled-Makop Ransomware

Variants: Carlos, Shootlock, Shootlock-2, Origami, Tomas, Zbw, Fireee, Zes, Hidden, Captcha, Fair

(шифровальщик-вымогатель, RaaS) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 + RSA-1024 + CryptGenRandom, а затем требует написать на email вымогателей, чтобы узнать как заплатить выкуп в # BTC и вернуть файлы. Оригинальное название: CryptoLocker MAKOP, криптолокер MAKOP, Makop Ransomware. Написан на C++. На файле написано: makop.exe, 1NS.exe или что-то другое. Для всех Windows, от XP до 10.

Наши радары заметили украинский след в этом вымогательстве.

---

Обнаружения:

DrWeb -> Trojan.Encoder.30970, Trojan.Encoder.31070, Trojan.Encoder.31101, Trojan.Encoder.31144, Trojan.Encoder.31169, Trojan.Encoder.31220, Trojan.Encoder.31279, Trojan.Encoder.31328, Trojan.Encoder.31458, Trojan.Encoder.31687, Trojan.Encoder.31942, Trojan.Encoder.31973, Trojan.Encoder.32395, Trojan.Encoder.32954, Trojan.Encoder.33304, Trojan.Encoder.34012

Обнаружения:

DrWeb -> Trojan.Encoder.30970, Trojan.Encoder.31070, Trojan.Encoder.31101, Trojan.Encoder.31144, Trojan.Encoder.31169, Trojan.Encoder.31220, Trojan.Encoder.31279, Trojan.Encoder.31328, Trojan.Encoder.31458, Trojan.Encoder.31687, Trojan.Encoder.31942, Trojan.Encoder.31973, Trojan.Encoder.32395, Trojan.Encoder.32954, Trojan.Encoder.33304, Trojan.Encoder.34012

ALYac -> Trojan.Ransom.Filecoder, Trojan.Ransom.Makop

Avira (no cloud) -> HEUR/AGEN.1102422,TR/RedCap.ywmmq, TR/Kryptik.zoptz, TR/AD.PhobosRansom.ujryg

Avira (no cloud) -> HEUR/AGEN.1102422,TR/RedCap.ywmmq, TR/Kryptik.zoptz, TR/AD.PhobosRansom.ujryg

BitDefender -> Gen:Heur.Kelios.1, Gen:Variant.Razy.624632

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E, A Variant Of MSIL/Kryptik.VFM

Malwarebytes -> Ransom.FileCryptor, Ransom.Oled, Ransom.Oled.Generic, Ransom.Phobos

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E, A Variant Of MSIL/Kryptik.VFM

Malwarebytes -> Ransom.FileCryptor, Ransom.Oled, Ransom.Oled.Generic, Ransom.Phobos

Microsoft - > Ransom:Win32/Phobos.PA!MTB, Ransom:Win32/Makop.M!MTB

Rising -> Ransom.Agent!1.C24B (CLOUD), Rising -> Ransom.Phobos!8.10B6C

Symantec -> Downloader, ML.Attribute.HighConfidence

Rising -> Ransom.Agent!1.C24B (CLOUD), Rising -> Ransom.Phobos!8.10B6C

Symantec -> Downloader, ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Filecoder.Pbfg, Win32.Trojan.Filecoder.Eane

TrendMicro -> Ransom.Win32.MAKOP.A, Ransom.Win32.MAKOP.B, TROJ_GEN.R002C0PE120

TrendMicro -> Ransom.Win32.MAKOP.A, Ransom.Win32.MAKOP.B, TROJ_GEN.R002C0PE120

---

To AV vendors! Want to be on this list regularly or be higher on the list? Contact me!

AV вендорам! Хотите быть в этом списке регулярно или повыше? Сообщите мне!

© Генеалогия: Oled 2017 ⇒ Oled 2019 + ✂️ Phobos > Makop

К зашифрованным файлам добавляется расширение: .makop

Зарегистрированные партнеры могут менять расширения на желаемые, среди известных из обновлений:

.CARLOS

To AV vendors! Want to be on this list regularly or be higher on the list? Contact me!

AV вендорам! Хотите быть в этом списке регулярно или повыше? Сообщите мне!

© Генеалогия: Oled 2017 ⇒ Oled 2019 + ✂️ Phobos > Makop

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .makop

Зарегистрированные партнеры могут менять расширения на желаемые, среди известных из обновлений:

.CARLOS

.shootlock

.shootlock2

.origami

.tomas

.zbw

.fireee

.zes

.Hidden

.captcha

.fair

и другие

Фактически используется составное расширение, шаблон которого можно записать следующими равнозначными способами:

и другие

Фактически используется составное расширение, шаблон которого можно записать следующими равнозначными способами:

.[<ID>].[<email>].makop

.[<ID{8}>].[<email>].makop

.[victim's_ID].[<email>].makop

Пример раннего варианта: .[XXXXXXXX].[makop@airmail.cc].makop

В некоторых случаях к ID добавляется через дефис еще одна буква. Причина неясна. Примеры:

В некоторых случаях к ID добавляется через дефис еще одна буква. Причина неясна. Примеры:

.[XXXXXXXX-D].[<email>].makop

.[XXXXXXXX-W].[<email>].makop

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на начало января 2020 г. и продолжалась в течение года. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

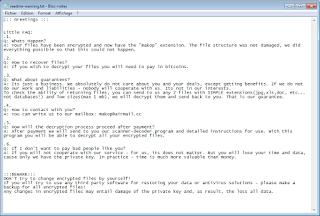

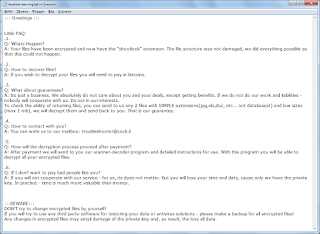

Записка с требованием выкупа называется: readme-warning.txt

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало января 2020 г. и продолжалась в течение года. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: readme-warning.txt

Содержание записки о выкупе:

::: Greetings :::

Little FAQ:

.1.

Q: Whats Happen?

A: Your files have been encrypted and now have the "makop" extension. The file structure was not damaged, we did everything possible so that this could not happen.

.2.

Q: How to recover files?

A: If you wish to decrypt your files you will need to pay in bitcoins.

.3.

Q: What about guarantees?

A: Its just a business. We absolutely do not care about you and your deals, except getting benefits. If we do not do our work and liabilities - nobody will cooperate with us. Its not in our interests.

To check the ability of returning files, you can send to us any 2 files with SIMPLE extensions(jpg,xls,doc, etc... not databases!) and low sizes(max 1 mb), we will decrypt them and send back to you. That is our guarantee.

.4.

Q: How to contact with you?

A: You can write us to our mailbox: makop@airmail.cc

.5.

Q: How will the decryption process proceed after payment?

A: After payment we will send to you our scanner-decoder program and detailed instructions for use. With this program you will be able to decrypt all your encrypted files.

.6.

Q: If I don’t want to pay bad people like you?

A: If you will not cooperate with our service - for us, its does not matter. But you will lose your time and data, cause only we have the private key. In practice - time is much more valuable than money.

:::BEWARE:::

DON'T try to change encrypted files by yourself!

If you will try to use any third party software for restoring your data or antivirus solutions - please make a backup for all encrypted files!

Any changes in encrypted files may entail damage of the private key and, as result, the loss all data.

Перевод записки на русский язык:

::: Приветствие :::

Небольшой FAQ:

.1.

Q: Что случилось?

О: Ваши файлы зашифрованы и получили расширение "makop". Файловая структура не повреждена, мы сделали все возможное, чтобы этого не произошло.

.2.

В: Как восстановить файлы?

О: Если вы хотите расшифровать свои файлы, вам нужно заплатить биткойнами.

.3.

В: А как насчет гарантий?

A: Это просто бизнес. Мы абсолютно не заботимся о вас и ваших сделках, кроме получения выгоды. Если мы не будем выполнять свою работу и обязательства - с нами никто не будет сотрудничать. Это не в наших интересах.

Чтобы проверить возможность возврата файлов, вы можете прислать нам любые 2 файла с ПРОСТЫМ расширением (jpg, xls, doc и т.д ... не с базами данных!) И небольшого размера (не более 1 МБ), мы их расшифруем и отправим обратно вам. Это наша гарантия.

.4.

Q: Как с вами связаться?

О: Вы можете написать нам на наш email: makop@airmail.cc

.5.

В: Как будет проходить процесс расшифровки после оплаты?

О: После оплаты мы вышлем Вам нашу программу сканер-декодер и подробную инструкцию по эксплуатации. С помощью этой программы вы сможете расшифровать все ваши зашифрованные файлы.

.6.

В: Если я не хочу платить таким плохим людям, как вы?

О: Если вы не будете сотрудничать с нашим сервисом - для нас это не имеет значения. Но вы потеряете свое время и данные, потому что только у нас есть закрытый ключ. На практике время гораздо дороже денег.

::: ВНИМАНИЕ :::

НЕ пытайтесь самостоятельно изменить зашифрованные файлы!

Если вы попытаетесь использовать сторонние программы для восстановления ваших данных или антивирусные решения - сделайте резервную копию всех зашифрованных файлов!

Любые изменения в зашифрованных файлах могут повлечь за собой повреждение закрытого ключа и, как следствие, потерю всех данных.

Технические детали

Распространяется на форумах кибер-андеграунда как партнерская программа.

Скриншоты с форума crdclub4wraumez4.onion

Тема: crdclub4wraumez4.onion/showthread.php?t=69498

Первое сообщение-представление CryptoLocker MAKOP.

Выдержка из сообщения первичного распространителя:

Некоторые особенности нашего локера:

- Криптолокер написан на С++, не требует никаких дополнительных библиотек;

- Успешно работает на всей линейке Windows начиная с XP;

- Малый размер исполняемого файла: 27 кб и 34 кб(2 сборки);

- Шифрование происходит с помощью алгоритмов AES256+RSA1024;

- Файлы ВСЕГДА имеют возможность корректной расшифровки;

- Приоритетные расширения шифруются полностью независимо от веса, не приоритетные: до 1.5 Mb - 100%, более 1.5 Mb - блоками по 256 Kb в трёх местах файла. Если вы захотите повысить скорость обработки файлов, мы удалим для вашей сборки обработку приоритетных расширений, и троян начнёт летать;

- Расширение ставится по вашему выбору, при этом троян в любом случае не будет шифровать любые расширения других партнёров;

- Зашифрованные файлы не имеют, и не будут иметь в ближайшем будущем возможности расшифровки на стороне - RSA1024 не скоро взломают.

- Для обработки файлов локеру не нужен интернет;

- При шифровании выделяется 1 поток на 1 том, а так же дополнительный поток для обработки сети. Сеть обрабатывается после обработки всех дисков;

- Есть возможность шифрования текущей папки, в которой находится программа;

- Перед запуском шифрования локер выключает распространённые процессы, которые могут мешать качественному шифрованию файлов;

- В процессе обработки файлов, локер при необходимости изменяет атрибуты;

- Локер генерирует уникальный ID для машины, с которой был запуск. ID после перезапуска не меняется;

- Локер чистит Shadow Copy;

- Локер не повреждает системного каталога ОС;

- Присутствует защита от повторного запуска;

- Каждый партнёр имеет свой приватный мастер ключ;

- Локер не работает на территории СНГ.

В комплект входят:

- Универсальная сборка исполняемого файла. При запуске добавляется в автозагрузку и стартует шифрование, после окончания троян находится в ждущем режиме и следит за появлением новых файлов или дисков;

- Сборка исполняемого файла для ручной обработки материала. При запуске открывается визуальная панель. В данной панели присутствуют некоторые полезные опции для более качественного шифрования, такие как: 1) Детальный отчёт о текущем состоянии шифрования файлов, данный отчёт обновляется каждые 15 секунд. Есть возможность копирования отчёта одной кнопкой; 2) Шифрование в данной сборке стартует с кнопки, есть возможность остановки шифрования в любой момент; 3) Визуальная панель может быть скрыта горячей комбинацией в любой момент, и так же восстановлена. Скрыть панель можно так же одной кнопкой; 4) Есть возможность шифрования только каталога запуска (с подпапками) отдельной кнопкой;

- Сканнер/дешифратор;

- Утилита для монтирования ресурсов из сети в виде сетевых дисков.

---

После заключения договора может начать распространяться другим способами (на усмотрение аффилированного партнера), например, путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Список не был получен.

Файлы с приоритетными расширениями шифруются полностью, независимо от веса. Файлы с неприоритетными расширениями размером до 1.5 Mb шифруются полностью (100%), файлы более 1.5 Mb шифруются блоками по 256 Кб в трёх местах файла.

Наверняка будут зашифрованы документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

➤ При первом запуске добавляется в Автозагрузку Windows и запускает шифрование, после окончания работает в ждущем режиме и следит за появлением новых файлов или дисков.

➤ Шифрование выполняется оффлайн. При шифровании выделяется 1 поток на 1 том, а так же дополнительный поток для обработки сети. Сеть обрабатывается после обработки всех дисков. Сетевые ресурсы монтирует в сетевые диски.

➤ Для каждого компьютера генерируется уникальный ID машины, после перезапуска не меняется.

➤ Makop завершает текущие процессы, которые могут помешать шифрованию файлов. Есть защита от повтороного запуска шифровальщика.

➤ Удаляются теневые копии файлов.

Список пропускаемых расширений:

.makop

Обнаруженные действия Makop-Oled:

Пишет в файл меню "Пуск".

Изменяет файлы в папке расширений Chrome.

Действия выглядят как кража личных данных.

Изменяет в реестре значение Автозапуска.

Создает файлы инструкций от вымогателей.

Читает куки Google Chrome, Mozilla Firefox.

Пишет в файл desktop.ini (для маскировки папок).

Запускает CMD.EXE для выполнения команд.

Список пропускаемых расширений:

.makop

.oled

.Carlos

.Carlos

.Tomas

Список пропускаемых директорий:

директории ОС Windows

Список исключаемых стран:

страны СНГ

Файлы, связанные с этим Ransomware:

readme-warning.txt - название файла с требованием выкупа

makop.exe - название вредоносного файла

Список пропускаемых директорий:

директории ОС Windows

Список исключаемых стран:

страны СНГ

Файлы, связанные с этим Ransomware:

readme-warning.txt - название файла с требованием выкупа

makop.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Форум для первичного распространения: crdclub4wraumez4.onion

JABBER первичного распространителя: makop@exploit.im, makop@thesecure.biz

Email: makop@airmail.cc

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Скриншоты от исследователя:

Email: makop@airmail.cc

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Скриншоты от исследователя:

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>

🐞 Intezer analysis >> IA>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: высокая.

Подробные сведения собираются регулярно. Присылайте образцы.

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>

🐞 Intezer analysis >> IA>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: высокая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Oled 2017 Ransomware - май 2017, шёл параллельно с Amnesia-2

Вымогатели из Oled 2017 участвовали в других проектах вымогателей.

Далее вымогатели (или кто-то из той же группы) перешли на другую разработку - Oled 2019.

Oled 2019 Ransomware - от мая 2019 до января 2020

Makop Ransomware с .makop расширением - с января 2020

Makop Ransomware .CARLOS расширением - с февраля 2020

Makop Ransomware с .tomas расширением - июнь-июль 2020

Makop Ransomware с .zbw расширением - июль 2020

и более новые

Схема сравнения кода подтверждает родство Carlos с семейством Oled-Makop.

---

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 25-27 января 2020:

Расширение: .makop

Записка: readme-warning.txt

➤ Обнаружения:

ALYac -> Trojan.Ransom.Filecoder

Avira (no cloud) -> TR/RedCap.ywmmq

BitDefender -> Gen:Heur.Kelios.1

DrWeb -> Trojan.Encoder.30970

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:Win32/Phobos.PA!MTB

Rising -> Ransom.Agent!1.C24B (CLOUD)

Symantec -> Downloader

Tencent -> Win32.Trojan.Filecoder.Eane

TrendMicro -> Ransom.Win32.MAKOP.A

---

Вариант от 6 февраля 2020:

Расширение: .CARLOS

Составное расширение (пример): .[16A95E8C].[carlosrestore2020@aol.com].CARLOS

Составное расширение (пример): .[4E1245B8].[carlosrestore2020@aol.com].CARLOS

Записка: readme-warning.txt

Email: carlosrestore2020@aol.com

---

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31070

ALYac -> Trojan.Ransom.Filecoder

Avira (no cloud) -> TR/AD.PhobosRansom.juklk

BitDefender -> Trojan.GenericKD.33048692

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Malwarebytes -> Ransom.Oled

Microsoft -> Ransom:Win32/Phobos.PB!MTB

Rising -> Ransom.Agent!1.C24B (CLOUD)

Tencent -> Win32.Trojan.Filecoder.Ecju

TrendMicro -> Ransom.Win32.MAKOP.B

---

Вариант от 19 февраля 2020:

Расширение: .makop

Составное расширение (пример): .[119A5569].[somalie555@tutanota.com].makop

Email: somalie555@tutanota.com

Записка: readme-warning.txt

Вариант от 21 февраля 2020:

Расширение: .makop

Составное расширение (пример): .[7D091AD0].[luntik2316@protonmail.com].makop

Email: luntik2316@protonmail.com, luntik2316@tutanota.com

Записка: readme-warning.txt

Вариант от 28 февраля 2020:

Расширение: .shootlock

Email: troubleshooter@cock.li

Записка: readme-warning.txt

Вариант от 3 марта 2020 или раньше:

Расширение: .makop

Составное расширение (пример): .[4B2E4630].[helpdesk_makp@protonmail.ch].makop

Email: helpdesk_makp@protonmail.ch

Записка: readme-warning.txt

Штамп даты: 6.06.2019

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31169

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> HEUR/AGEN.1126869

BitDefender -> Trojan.GenericKD.33503594

ESET-NOD32 -> A Variant Of Win32/Kryptik.HBPU

Microsoft -> Ransom:Win32/Makop.PA!MTB

Rising -> Trojan.Kryptik!1.C45C (CLASSIC)

Tencent -> Win32.Trojan-spy.Spyeyes.Afhk

TrendMicro -> Trojan.Win32.BANDIT.SM

---

Варианты от 6 марта 2020:

Расширение: .makop

Email-1: Veracry@protonmail.com

Email-2: data.compromised@protonmail.com

Варианты от 7 марта 2020:

Расширение: .makop

Примеры: .[12A34B56].[cock89558@cock.li].makop

.[12A34B56].[prndssdnrp@mail.fr].makop

Email-1: cock89558@cock.li

Email-2: prndssdnrp@mail.fr

Записка: readme-warning.txt

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31101, Trojan.Encoder.31220

ALYac -> Trojan.Ransom.Makop

BitDefender -> Gen:Variant.Ransom.LockCrypt.7

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Tencent -> Win32.Trojan.Filecoder.Alif, Win32.Trojan.Filecoder.Wsai

TrendMicro -> Ransom_Cryptor.R035C0WBS20, Ransom_Phobos.R002C0DC720

---

Вариант от 10-18 марта 2020:

Расширение: .CARLOS

Составное расширение (пример): .[73D25415].[markmontgomery2020@hotmail.com].CARLOS

Записка: readme-warning.txt

Email: markmontgomery2020@hotmail.com

Файл: CARLOS_nowin.exe

Штамп даты: 24 февраля 2020.

---

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31144

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> HEUR/AGEN.1116831

BitDefender -> Gen:Variant.Ransom.LockCrypt.7

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Malwarebytes -> Ransom.Oled

Microsoft -> Ransom:Win32/Phobos.PB!MTB

Rising -> Ransom.Agent!1.C24B (CLASSIC)

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Filecoder.Lpvf

TrendMicro -> Ransom.Win32.PHOBOS.SMTH

---

Вариант от 17 марта 2020:

Расширение: .makop

Записка: readme-warning.txt

В тексте упоминается тема на форуме BleepingComputer.

Варианты от 19 марта 2020:

Расширение: .makop

Записка: readme-warning.txt

Email-1: buydecryptor@aol.com, buydecryptor@cock.li

Email-3: xaodecrypt@protonmail.com, xaodecrypt@airmail.cc

Email-2: calwaykitty@aol.com

Вариант от 21 марта 2020:

Расширение: .CARLOS

Составное расширение (пример): .[73D25415].[markmontgomery2020@hotmail.com].CARLOS

Записка: readme-warning.txt

Штамп даты: 24 февраля 2020.

---

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31328

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> TR/Cryptor.sijbx

BitDefender -> Gen:Variant.Razy.646472

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Malwarebytes -> Ransom.Phobos

Microsoft -> Ransom:Win32/Phobos.PB!MTB

Rising -> Ransom.Agent!1.C24B (CLOUD)

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Filecoder.Svhl

TrendMicro -> Ransom_Phobos.R002C0DCL20

---

Вариант от 22 марта 2020:

Расширение: .makop

Составное расширение (пример): .[52D75310].[established01@protonmail.com].makop

Email: established01@protonmail.com, fargodrops@cock.li

Записка: readme-warning.txt

Вариант от 23 марта 2020:

Расширение: .shootlock

.[12A34B56].[n0pr0blems@protonmail.com].shootlock

Email: n0pr0blems@protonmail.com

Записка: readme-warning.txt

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31458

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> TR/AD.PhobosRansom.jhmwd

BitDefender -> Gen:Variant.Razy.608062

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Malwarebytes -> Ransom.Oled.Generic

Microsoft -> Ransom:Win32/Phobos.PB!MTB

Rising -> Ransom.Phobos!8.10B6C (TFE:4:4v083dnCOmS)

Symantec -> Downloader

Tencent -> Win32.Trojan.Filecoder.Aosu

TrendMicro -> Ransom.Win32.PHOBOS.SMTH

---

Вариант от 26 марта 2020 или раньше:

Расширение: .makop

Составное расширение (пример): .[031B551A].[verilerimialmakistiyorum@inbox.ru].makop

Email: verilerimialmakistiyorum@inbox.ru

Записка: readme-warning.txt

Содержание записки на турецком языке.

Файл: makop_nowin.exe (штамп даты: 3 марта 2020).

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31144

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> TR/AD.PhobosRansom.hjsna

BitDefender -> Gen:Heur.Kelios.1

ESET-NOD32 -> Win32/Filecoder.Phobos.E

Microsoft -> Ransom:Win32/Phobos.PB!MTB

Rising -> Ransom.Phobos!8.10B6C (CLOUD)

Tencent -> Win32.Trojan.Filecoder.Wofk

TrendMicro -> Ransom_Phobos.R002C0DCQ20

---

Вариант от 9 апреля 2020:

Расширение: .shootlock2

Email: datewatchman@protonmail.com

Вариант от 13 апреля 2020:

Расширение: .makop

Email: maknop@cock.li

Варианты от 22 апреля 2020:

Расширение: .makop

Email-1: fooox1@protonmail.com

Email-2: giantt1@protonmail.com

Email-3: akzhq12@cock.li

Вариант от 28 апреля 2020:

Расширение: .makop

Составное расширение (пример): .[DE3DF956].[KILLYOUASS@protonmail.com].makop

Записка: readme-warning.txt

Email: KILLYOUASS@protonmail.com, killyouass@horsefucker.org

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31687

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> TR/Kryptik.zoptz

BitDefender -> Gen:Variant.Razy.624632

ESET-NOD32 -> A Variant Of MSIL/Kryptik.VFM

---

Вариант от 3 мая 2020:

Расширение: .makop

Составное расширение (пример): .[1BDD9F1B].[buydecryptor@aol.com].makop

Email: buydecryptor@aol.com

Файл: makop_nowin.exe

➤ Обнаружения:

DrWebTrojan.Encoder.31458

ALYacTrojan.Ransom.Makop

Avira (no cloud)TR/AD.PhobosRansom.ckypp

BitDefenderTrojan.AgentWDCR.ABFZ

ESET-NOD32Win32/Filecoder.Phobos.E

MalwarebytesRansom.Oled.Generic

MicrosoftRansom:Win32/Phobos.PB!MTB

RisingRansom.Phobos!8.10B6C (KTSE)

SymantecML.Attribute.HighConfidence

TrendMicroRansom.Win32.MAKOP.E

Вариант от 5 мая 2020:

Расширение: .makop

Email: payfordecoder@hotmail.com, payforkey@protonmail.com

Вариант от 6 мая 2020:

Расширение: .makop

Составное расширение (пример): .[32BCBC0C-D].[restoring.data@protonmail.com].makop

Записка: readme-warning.txt

Email: restoring.data@protonmail.com, compromised@airmail.cc

Найденные файлы: Desktop_Locker.exe, Desktop_Locker.ini

Вариант от 12 мая 2020:

Расширение: .CARLOS

Составное расширение (пример): .[C019BC27].[markmontgomery2020@hotmail.com].CARLOS

Записка: readme-warning.txt

Email: markmontgomery2020@hotmail.com

Вариант от 15 мая 2020:

Расширение: .makop

Составное расширение (пример): .[F566C894-D].[makop@tuta.io].makop

Email: makop@tuta.io, makop@elude.in

Записка: readme-warning.txt

Вариант от 25 мая 2020:

Расширение: .makop

Составное расширение (пример): .[F464FEE2].[savedata2@protonmail.com].makop

Записка: readme-warning.txt

Email: savedata2@protonmail.com, savedata@cumallover.me

Варианты от 26-28 мая 2020:

Расширение: .makop

Email-1: makop@cock.li

Email-2: helpmakop@cock.li

Вариант от 8 июня 2020:

Расширение: .makop

Email: ruthlessencry@qq.com

Вариант от 9 июня 2020 (или раньше):

Штамп даты: 30 мая 2020.

Расширение: .makop

Составное расширение (пример): .[4B2E4630].[akzhq530@protonmail.com].makop

Email: akzhq530@protonmail.com

Записка: readme-warning.txt

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31973

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> TR/Redcap.arwem

BitDefender -> Gen:Variant.Razy.599308

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Malwarebytes -> Ransom.Oled

Microsoft -> Ransom:Win32/Phobos.MK!MSR

Rising -> Ransom.Phobos!8.10B6C (TFE:4:4v083dnCOmS)

Symantec -> Downloader

Tencent -> Malware.Win32.Gencirc.1192d356

TrendMicro -> Ransom_Phobos.R002C0DJQ20

---

Вариант от 10 июня 2020:

Расширение: .origami

Составное расширение (пример): .[XXXXXXXX].[origami7@firemail.cc].origami

Записка: readme-warning.txt

Email: origami7@firemail.cc or prosoft@tutanota.com

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31942

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> TR/AD.PhobosRansom.lzraf

BitDefender -> Gen:Variant.Razy.608062

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Malwarebytes -> Ransom.Oled.Generic

Rising -> Ransom.Phobos!8.10B6C (TFE:4:4v083dnCOmS)

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Filecoder.Pkqs

TrendMicro -> Ransom.Win32.PHOBOS.SMTH

---

Вариант от 23-24 июня 2020:

Расширение: .makop

Составное расширение (пример): .[XXXXXXXX].[akzhq615@protonmail.com].makop

Email: akzhq615@protonmail.com

Варианты от 24 июня 2020:

Расширение: .makop

Email: PANDORAMAN@TUTANOTA.COM

Результаты анализов: VT

---

Расширение: .makop

Составное расширение (пример): .[XXXXXXXX].[genfiles@protonmail.com].makop

Email: genfiles@protonmail.com

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31279

BitDefender -> Gen:Variant.Razy.646472

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Tencent -> Win32.Trojan.Filecoder.Hqvr

TrendMicro -> Ransom_Phobos.R002C0DFK20

Вариант от 29 июня 2020:

Расширение: .makop

Email-1: helpdesk_makp@protonmail.ch

Email-2: keymaster@cock.li

Вариант от 3 июля 2020 (или раньше):

Расширение: .tomas

Составное расширение (пример): .[E3CEFA3F].[tomasrich2020@aol.com].tomas

Записка: readme-warning.txt

Email-1: tomasrich2020@aol.com

Email-2: tomasrich2020@protonmail.com

Telegram: @tomasrich

➤ Содержание записки:

Hi!

Your files are encrypted.

All encrypted files for this computer has extension: .tomas

--

If for some reason you read this text before the encryption ended,

this can be understood by the fact that the computer slows down,

and your heart rate has increased due to the ability to turn it off,

then we recommend that you move away from the computer and accept that you have been compromised.

Rebooting/shutdown will cause you to lose files without the possibility of recovery.

--

Our encryption algorithms are very strong and your files are very well protected,

the only way to get your files back is to cooperate with us and get the decrypter program.

Do not try to recover your files without a decrypter program, you may damage them and then they will be impossible to recover.

For us this is just business and to prove to you our seriousness, we will decrypt you one file for free.

Just contact us in one of the ways :.

email: tomasrich2020@aol.com

reserve email: tomasrich2020@protonmail.com

telegram: @tomasrich

Additionally, your data may have been stolen and if you do not cooperate with us, it will become publicly available on our blog.

---Вымогатели используют сайт xxxxs://privnote.com для написания ответа

➤ Пример ответа:

Your files are encrypted - If you need them, you have to pay in bitcoins.

Attempting to recover files yourself will result in permanent data loss.

Your price : 3000$

Time to pay: 12 hours (You have 12 hours to pay, when the time is up the price will be doubled)

Immediately after payment you will receive a scanner-decoder and instructions for recovering your files.

Where to buy bitcoins?

https://localbitcoins.com/

https://www.abra.com/

Or user google «buy bitcoin»

Wallet for payment: https://privnote.com/RE8rMp1F#o62LIV8w5

---

Вариант от 8 июля 2020:

Расширение: .makop

Составное расширение (пример): .[D1C708F0].[akzhq00705@protonmail.com].makop

Записка: readme-warning.txt

Email: akzhq00705@protonmail.com

Вариант от 8 июля 2020:

Расширение: .makop

Составное расширение (пример): .[587087A6].[Crypt@qbmail.biz].makop

Email: Crypt@qbmail.biz

Результаты анализов: VT

Варианты от 10 июля 2020:

Расширение: .makop

Email-1: paco@airmail.cc

Email-2: getdataback@qbmail.biz

Вариант от 13 июля 2020:

Расширение: .zbw

Записка: readme-warning.txt

Email: decryption@zimbabwe.su, zimbabwe@msgsafe.io

Вариант от 23 июля 2020:

Расширение: .fireee

Записка: readme-warning.txt

Email: helpforyou@firemail.cc

Jabber: mrdoc8869@xmpp.jp

Вариант от 24 июля 2020:

Расширение: .makop

krymaster@mail.com

Вариант от 4 августа:

Расширение: .makop

Email: datalost@foxmail.com

Email: encryptboys@tutanota.com

Вариант от 5 августа 2020:

Расширение: .zes

Составное расширение (пример): .[4B2E4630].[johncastle@msgsafe.io].zes

Записка: readme-warning.txt

Email: johncastle@msgsafe.io, JohnCastle1000@protonmail.com

Файл: zes.exe

Вариант от 7 августа 2020:

Расширение: .makop

Записка: readme-warning.txt

Email: myfiles@msgsafe.io

Результаты анализов: VT

Варианты от 7 августа 2020:

Расширение: .makop

Email-1: votrefile@tuta.io

Email-2: paymantsystem@cock.li

Вариант от 12 августа 2020:

Расширение: .makop

Записка: readme-warning.txt

Email: akzhq808@cock.li, akzhq808@tutanota.com

Вариант от 14 августа 2020:

Расширение: .makop

Email: ranbarron88@qq.com

Вариант от 18 августа 2020:

Расширение: .makop

Составное расширение (пример): .[E2CA123F].[akzhq808@tutanota.com].makop

Записка: readme-warning.txt

Email: akzhq808@tutanota.com

Вариант от 24 августа 2020:

Расширение: .makop

Email: Crypt@zimbabwe.su

Вариант от 28 августа 2020:

Расширение: .zbw

Записка: readme-warning.txt

Email-1: decryption@zimbabwe.su - контакт взломан

Email-2: decryption.zimbabwe@protonmail.com - новый контакт

Вариант от 1 сентября 2020:

Расширение: .makop

Записка: readme-warning.txt

Email: decryptdocs@msgsafe.io, decryptdocs@firemail.cc

Вариант от 7 сентября 2020:

Расширение: .CARLOS

Email: decryption@zimbabwe.su, zimbabwe@msgsafe.io

Вариант от 9 сентября 2020:

Расширение: .makop

Email: Genovo@protonmail.com

Вариант от 10 сентября 2020:

Штамп даты: 1 августа 2020.

Расширение: .makop

Составное расширение (пример): .[2C1B4235].[akzhq915@tutanota.com].makop

Записка: readme-warning.txt

Email: akzhq915@tutanota.com, akzhq915@protonmail.ch, akzhq915@airmail.cc

Варианты от 20-22 октября 2020:

Расширение: .makop

Составное расширение (пример): .[4B2E4630].[akzhq1010@tutanota.com].makop

Записка: readme-warning.txt

Email: akzhq1010@tutanota.com, akzhq1010@cock.li

Вариант от 26 октября 2020:

Расширение: .Hidden

Записка: readme-warning.txt

Email: Wannadecryption@gmail.com

Вариант от 28 октября 2020 (см. выше 23 июля 2020):

Расширение: .fireee

Записка: readme-warning.txt

Email: helpforyou@firemail.cc

Jabber: mrdoc8869@xmpp.jp

Вариант от 28 октября 2020:

Расширение: .captcha

Составное расширение: .[4B2E4630].[garantos@mailfence.com].captcha

Email: garantos@mailfence.com, element444@keemail.me

Записка: build note.txt

➤ Содержание записки:

We took advantage of your server's weakness and blocked your files.

Server protection is an important part of successful and trouble-free

use of files and sharing of your company's private information.

PLEASE note that third-party recovery programs will DAMAGE your files

and cause permanent loss of important data. Any experiments on recovery

are done at your own risk.

When requesting recovery assistance, please specify the KEY

that can be found in the name of the blocked files.

If you refuse to restore your files, they will remain locked forever.

=======Mailing address for communication =======

Main = garantos@mailfence.com (we respond within 24 hours)

Spare = element444@keemail.me (write here if you have not received a response from the main email address)

Please pay attention

We will also help you protect your server from threats from the

network and point out errors made by the administrator and moderators.

--The time limit for recovery is limited!--

---

Перевод на русский язык:

Мы воспользовались слабостью вашего сервера и заблокировали ваши файлы.

Защита сервера - важная составляющая успешного и безотказного использования файлов и обмен личной информацией вашей компании.

ПОЖАЛУЙСТА, учтите, что сторонние программы восстановления ПОВРЕДЯТ ваши файлы и вызовут безвозвратную потерю важных данных. Любые эксперименты по восстановлению производятся на ваш страх и риск.

При запросе помощи в восстановлении укажите КЛЮЧ, который можно найти в названии заблокированных файлов.

Если вы откажетесь восстанавливать файлы, они останутся блокированными навсегда.

======= Почтовый адрес для связи =======

Главный = garantos@mailfence.com (отвечаем в течение 24 часов)

Запасной = element444@keemail.me (напишите сюда, если не получили ответ с основного адреса электронной почты)

Пожалуйста, обратите внимание

Также мы поможем защитить ваш сервер от угроз из сети и укажем на ошибки, допущенные администратором и модераторами.

- Срок восстановления ограничен! -

---

Файл: captcha_visual.exe

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32954

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> HEUR/AGEN.1102422

BitDefender -> Gen:Variant.Razy.599308

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Malwarebytes -> Ransom.Phobos

Microsoft -> Ransom:Win32/Phobos.PB!MTB

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Filecoder.Pfiw

TrendMicro -> Ransom_Phobos.R002C0DJR20

Вариант от 1 декабря 2020:

Расширение: .fair

Составное расширение (пример): .[70A25B35].[fairexchange@qq.com].fair

Email: fairexchange@qq.com

Записка: readme-warning.txt

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32395

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> HEUR/AGEN.1137775

BitDefender -> Gen:Heur.Kelios.1

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Malwarebytes -> Ransom.Oled.Generic

Microsoft -> Ransom:Win32/Phobos.PB!MTB

Rising -> Ransom.Phobos!8.10B6C (TFE:4:4v083dnCOmS)

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom.Win32.PHOBOS.SMTH

---

Вариант от 1 декабря 2020:

Расширение: .zes

Email: davidcastle@msgsafe.io

Вариант от 2 декабря 2020:

Расширение: .makop

Email: loyaldecrypt@privatemail.com

Вариант от 8 декабря 2020:

Расширение: .CARLOS

Составное расширение (пример): .[587087A6].[johnlennoncr@hotmail.com].CARLOS

Email: johnlennoncr@hotmail.com

Записка: readme-warning.txt

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32954

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> HEUR/AGEN.1102422

BitDefender -> Gen:Variant.Razy.646472

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Malwarebytes -> Ransom.Phobos

Microsoft -> Ransom:Win32/Phobos.PB!MTB

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom_Phobos.R002C0DL820

Вариант от 8 декабря 2020:

Расширение: .makop

Составное расширение (пример): .[72A35B55].[moloch_helpdesk@tutanota.com].makop

Email: moloch_helpdesk@tutanota.com, moloch_helpdesk@protonmail.ch

Записка: readme-warning.txt

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.33304

ALYac -> Trojan.Ransom.Makop

Avira (no cloud) -> TR/AD.PhobosRansom.ujryg

BitDefender -> Gen:Variant.Razy.599308

ESET-NOD32 -> A Variant Of Win32/Filecoder.Phobos.E

Malwarebytes -> Ransom.Oled

Microsoft -> Ransom:Win32/Makop.M!MTB

Rising -> Ransom.Phobos!8.10B6C (TFE:4*

Symantec -> Downloader

TrendMicro -> TROJ_GEN.R002C0PL820

---

Вариант от 9 декабря 2020:

Расширение: .makop

Email: dino_rans@protonmail.ch, dino@rape.lol

Jabber: dino_rans@xmpp.jp

Вариант от 11 декабря 2020:

Расширение: .makop

Email-1: poyasecurity@protonmail.com, poyasecur@gmail.com

Email-2: manage.file@messagesafe.io, morrith_smith@tutanota.com

Вариант от 11 декабря 2020:

Расширение: .CARLOS

Email: johnlennoncr@hotmail.com

Вариант от 12 декабря 2020:

Расширение: .makop

Email: filerecov3ry@keemail.me

Дополнение без указания даты:

Раскрытие информации о злоумышленниках-вымогателях.

По данным сайта PCrisk.com в разное время в 2020 году Makop-вымогатели также использовали следующие email-адреса:

admcphel@protonmail.ch,

akzhq412@aol.com,

akzhq710@protonmail.com,

akzhq725@tutanota.com,

akzhq830@tutanota.com,

antiransomware@aol.com,

backup_499@protonmail.com,

checkfilelock@protonmail.ch,

cloudfiles@airmail.cc, cloudfiles@msgsafe.io,

davidrecovery@protonmail.com,

farik1@protonmail.com,

greenreed007@qq.com,

irisaneby@aol.com,

joshua_antony@aol.com,

makop.support@secmail.pro,

makop@keemail.me,

makopfiles@aol.com,

MikeyMaus77@protomail.com,

modeturbo@aol.com,

moncler@cock.li,

mrdjohni@tutanota.com,

myfilesdecrypt@cock.li,

steaknshake@gmx.us,

viginare@aol.com,

ww6666@protonmail.com

---

Я не перепроверял все адреса, поэтому просто даю их в виде списка.

=== 2021 ===

Вариант от 4 января 2021:

Расширение: .moloch

Составное расширение (пример): .[1f5bb265].[moloch_helpdesk@tutanota.com].moloch

Записка: readme-warning.txt

Email: moloch_helpdesk@tutanota.com, moloch_helpdesk@protonmail.ch

Составное расширение (пример): .[4B2E4560].[agares_helpdesk@tutanota.com].moloch

Email: agares_helpdesk@tutanota.com, agares@airmail.cc

Вариант от 15 января 2021:

Расширение: .makop

Email: Yamer2@protonmail.com

Вариант от 17 февраля - 2 марта 2021:

Расширение: .[DE3DF956].[vassago0213@airmail.cc].vassago

Записка: readme-warning.txt

Email: vassago0213@airmail.cc, vassago_0213@tutanota.com

Вариант от 23 февраля 2021:

Расширение: .[DE3DF956].[admindevon@cock.li].makop

Записка: readme-warning.txt

Email: admindevon@cock.li, ryuk1@cock.li

Вариант от 24 марта 2021:

Расширение: .pecunia

Записка: readme-warning.txt

Email: pecunia0318@airmail.cc, pecunia0318@goat.si, pecunia0318@tutanota.com

Вариант от 29 марта 2021:

Дата на файле: 12 марта 2021.

Расширение: .id2020

Шаблон расширения: .[<id>].[<email>].id2020

Пример расширение: .[61486C00].[metasload2021@protonmail.com].id2020

Записка: build note.txt

Email: metasload2021@protonmail.com, sploitmeta@mailfence.com

Результаты анализов: VT

Вариант от 1 апреля 2021:

Расширение: .dark

Шаблон расширения: .[XXXXXXXX].[revilsupport@privatemail.com].dark

Записка: readme-warning.txt

Email: revilsupport@privatemail.com

Результаты анализов: VT

Вариант от 12 апреля 2021:

Расширение: .makop

Email: decryptinfo@msgsafe.io, decrypt1nfo@airmail.cc

Вариант от 20 апреля 2021:

Расширение: .makop

Шаблон расширения: .[XXXXXXXX].[honestandhope@qq.com].makop

Записка: readme-warning.txt

Email: honestandhope@qq.com

Вариант от 25 мая 2021:

Расширение: .xdqd

Шаблон расширения: .[XXXXXXXX][xdatarecovery@msgsafe.io].xdqd

Записка: readme-warning.txt

Email: xdatarecovery@msgsafe.io, xdatarecovery@mail.com

--- пропущенные варианты ---

Вариант от 6 сентября 2021:

Расширение: .harmagedon

Шаблон расширения: .[XXXXXXXX].[harmagedon0707@airmail.cc].harmagedon

Записка: readme-warning.txt

Email: harmagedon0707@airmail.cc, pecunia0318@protonmail.ch, pecunia0318@goat.si

Вариант от 12 сентября 2021:

Расширение: .makop

Шаблон расширения: .[XXXXXXXX].[Paybackformistake@qq.com].makop

Записка: readme-warning.txt

Email: Paybackformistake@qq.com

Вариант от 8 октября 2021:

Расширение: .code

Email: code666@msgden.com, elit.code@protonmail.com

Вариант от 26 декабря 2021 или раньше:

Расширение: .[XXXXXXXX].Dekrypt24@tutanota.com.mkp

Записка: +README-WARNING+.txt

Email: Dekrypt24@tutanota.com or decrypt24@nerdmail.co

*** пропущенные варианты ***

=== 2022 ===

Вариант от 10 марта 2022:

Расширение (пример): .[25B4FB29].[hopeandhonest@smime.ninja].mkp

Записка: +README-WARNING+.txt

Email: hopeandhonest@smime.ninja

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + myMessage ID Ransomware (ID as Makop) Write-up, Topic of Support *

Thanks: S!Ri, Michael Gillespie, quietman7, Emmanuel_ADC-Soft, Andrew Ivanov (article author), al1963, Tomas Meskauskas, Kangxiaopao, Jirehlov, M. Shahpasandi, dnwls0719, GrujaRS to researches and victims who sent the samples.

© Amigo-A (Andrew Ivanov): All blog articles. Contact.