RagnarLocker Ransomware

RagnarLocker 2.0 Ransomware

RagnarLocker Doxware

RagnarLocker DDoS-attack-Ransomware

RagnarLocker NextGen Ransomware

(шифровальщик-вымогатель, публикатор) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные крупных компаний и бизнес-пользователей с помощью AES + RSA-2048, а затем требует выкуп в ~20-60 BTC, чтобы вернуть файлы. Оригинальное название: RagnarLocker или Ragnar_Locker. На файле написано: VSERV.EXE или что-то еще.

Вымогатели, распространяющие RagnarLocker, могут публиковать украденные данные с целью усиления давления на жертву (отсюда дополнительное название — публикатор). Для этого операторы-вымогатели начинают кражу данных ещё перед шифрованием файлов с помощью программных средств (doxware). Группа Ragnar Locker предпочитает сотрудничать с внешними пен-тестерами для взлома сетей по всему миру. Кроме того, используют DDoS-атаки, чтобы заставить жертву связаться с ними и договориться о выкупе.

Известно, что на начальном этапе распространения этого Ransomware и проведения атак группа злоумышленников базировалась в Украине и оттуда уже растеклась по странам Европы и Северной Америки. Члены банды действуют из Чехии, Швеции, Германии, Франции, Нидерландов. Сервера прикрытия расположены в Нидерландах, Германии и Швеции.

---

Обнаружения:

DrWeb -> Trojan.Encoder.31062, Trojan.MulDrop11.37871, Trojan.Encoder.31231, Trojan.Encoder.31566, Trojan.Encoder.32719, Trojan.Encoder.32986

BitDefender -> Gen:Heur.Ransom.Imps.1, Generic.Ransom.Ragnar.7430B5C0

Avira (no cloud) -> TR/AD.RansomHeur.gkqib

ESET-NOD32 -> A Variant Of Win32/Filecoder.OAH, A Variant Of Win32/Filecoder.RagnarLocker.A

Malwarebytes -> Ransom.Ragnar

McAfee -> Ransom-Ragnar, Ransomware-GWY!3CA359F5085B

Rising -> Ransom.Agent!8.6B7 (CLOUD)

TrendMicro -> Ransom.Win32.RAGNAR.THBAABOA, Ransom_Ragnar.R002C0DCA20, Ransom_Ragnar.R002C0DDS20

---

© Генеалогия: выясняется, явное родство с кем-то не доказано.

---

Обнаружения:

DrWeb -> Trojan.Encoder.31062, Trojan.MulDrop11.37871, Trojan.Encoder.31231, Trojan.Encoder.31566, Trojan.Encoder.32719, Trojan.Encoder.32986

BitDefender -> Gen:Heur.Ransom.Imps.1, Generic.Ransom.Ragnar.7430B5C0

Avira (no cloud) -> TR/AD.RansomHeur.gkqib

ESET-NOD32 -> A Variant Of Win32/Filecoder.OAH, A Variant Of Win32/Filecoder.RagnarLocker.A

Malwarebytes -> Ransom.Ragnar

McAfee -> Ransom-Ragnar, Ransomware-GWY!3CA359F5085B

Rising -> Ransom.Agent!8.6B7 (CLOUD)

TrendMicro -> Ransom.Win32.RAGNAR.THBAABOA, Ransom_Ragnar.R002C0DCA20, Ransom_Ragnar.R002C0DDS20

---

© Генеалогия: выясняется, явное родство с кем-то не доказано.

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение по шаблону:

.ragnar_XXXXXXXX

.ragnar_<ID{8}>

Под ID здесь находится хэш NetBIOS-имени компьютера.

Примеры таких расширений:

.ragnar_44027CDE

.ragnar_46d54535

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на конец января - начало февраля 2020 г. Дата создания: 31 января 2020. Возможно, еще был более ранний вариант из декабря 2019 года. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется по шаблону:

RGNR_XXXXXXXX.txt

RGNR_<ID>.txt

Пример записок о выкупе:

RGNR_44027CDE.txt

RGNR_46d54535.txt

Содержание записки о выкупе:

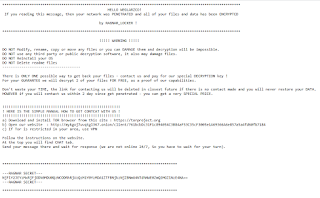

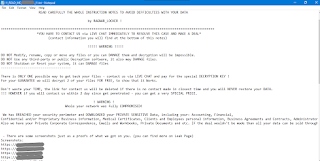

Hello COMPANY !

************************************************************************************

If you reading this message, then your network was PENETRATED and all of your files and data has been ENCRYPTED

by RAGNAR_LOCKER !

************************************************************************************

*********What happens with your system ?************

Your network was penetrated, all your files and backups was locked! So from now there is NO ONE CAN HELP YOU to get your files back, EXCEPT US.

You can google it, there is no CHANCES to decrypt data without our SECRET KEY.

But don't worry ! Your files are NOT DAMAGED or LOST, they are just MODIFIED. You can get it BACK as soon as you PAY.

We are looking only for MONEY, so there is no interest for us to steel or delete your information, it's just a BUSINESS $-)

HOWEVER you can damage your DATA by yourself if you try to DECRYPT by any other software, without OUR SPECIFIC ENCRYPTION KEY !!!

Also, all of your sensitive and private information were gathered and if you decide NOT to pay,

we will upload it for public view !

****

***********How to get back your files ?******

To decrypt all your files and data you have to pay for the encryption KEY :

BTC wallet for payment: 1E6EjTqYPHLj1uovPKKRXzMpPCcpAcVuiU

Amount to pay (in Bitcoin): 60

****

***********How much time you have to pay?**********

* You should get in contact with us within 2 days after you noticed the encryption to get a better price.

* The price would be increased by 100% (double price) after 14 Days if there is no contact made.

* The key would be completely erased in 21 day if there is no contact made or no deal made.

Some sensetive information stolen from the file servers would be uploaded in public or to re-seller.

****

***********What if files can't be restored ?******

To prove that we really can decrypt your data, we will decrypt one of your locked files !

Just send it to us and you will get it back FOR FREE.

The price for the decryptor is based on the network size, number of employees, annual revenue.

Please feel free to contact us for amount of BTC that should be paid.

****

! IF you don't know how to get bitcoins, we will give you advise how to exchange the money.

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

! HERE IS THE SIMPLE MANUAL HOW TO GET CONTCAT WITH US !

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

1) Go to the official website of TOX messenger ( https://tox.chat/download.html )

2) Download and install qTOX on your PC, choose the platform ( Windows, OS X, Linux, etc. )

3) Open messenger, click "New Profile" and create profile.

4) Click "Add friends" button and search our contact 7D509C5BB14B1B8CB0A3338EEA9707AD31075868CB9515B17C4C0EC6A0CCCA750CA81606900D

5) For identification, send to our support data from ---RAGNAR SECRET---

IMPORTANT ! IF for some reasons you CAN'T CONTACT us in qTOX, here is our reserve mailbox ( hello_company@protonmail.com ) send a message with a data from ---RAGNAR SECRET---

WARNING!

-Do not try to decrypt files with any third-party software (it will be damaged permanently)

-Do not reinstall your OS, this can lead to complete data loss and files cannot be decrypted. NEVER!

-Your SECRET KEY for decryption is on our server, but it will not be stored forever. DO NOT WASTE TIME !

***********************************************************************************

---RAGNAR SECRET---

MmE2RjY2N2YwNUZlYm*** [всего 88 знаков]

---RAGNAR SECRET---

***********************************************************************************

Перевод записки на русский язык:

Привет КОМПАНИЯ!

************************************************** **********************************

Если вы читаете это сообщение, значит, ваша сеть была ВЗЛОМАНА, а все ваши файлы и данные зашифрованы.

RAGNAR_LOCKER!

************************************************** **********************************

********* Что происходит с вашей системой? ************

Ваша сеть была взломана, все ваши файлы и резервные копии заблокированы! Таким образом, отныне НИКТО НЕ ПОМОЖЕТ ВАМ вернуть ваши файлы, КРОМЕ НАС.

Вы можете гуглить, нет никаких ШАНСОВ для расшифровки данных без нашего СЕКРЕТНОГО КЛЮЧА.

Но не волнуйся! Ваши файлы не повреждены и не потеряны, они просто изменены. Вы можете получить их обратно, как только заплатите.

Нам нужны только ДЕНЬГИ, поэтому нас не интересует, как украсть или удалить вашу информацию, это просто БИЗНЕС $ -)

ОДНАКО вы можете повредить свои ДАННЫЕ сами, если попытаетесь расшифровать их с помощью любой другой программы, без НАШЕГО СПЕЦИАЛЬНОГО КЛЮЧА ШИФРОВАНИЯ !!!

Кроме того, вся ваша ценная и конфиденциальная информация была собрана, и если вы НЕ заплатите,

мы загрузим его для всеобщего обозрения!

****

*********** Как вернуть ваши файлы? ******

Чтобы расшифровать все ваши файлы и данные, вы должны заплатить за ключ шифрования:

BTC кошелек для оплаты: 1E6EjTqYPHLj1uovPKKRXzMpPCcpAcVuiU

Сумма к оплате (в биткойнах): 60

****

*********** За какое время вы должны заплатить? **********

* Вам нужно связаться с нами в течение 2 дней после того, как вы заметили шифрование, чтобы получить лучшую цену.

* Цена будет увеличена на 100% (двойная цена) через 14 дней, если нет контакта.

* Ключ будет полностью удален через 21 день, если не будет установлен контакт или не будет заключена сделка.

Некоторая содержательная информация, украденная с файловых серверов, будет загружена в открытый доступ или перепродана.

****

*********** Что, если файлы не могут быть восстановлены? ******

Чтобы доказать, что мы правда можем расшифровать ваши данные, мы расшифруем один из ваших заблокированных файлов!

Просто отправьте его нам, и вы получите его БЕСПЛАТНО.

Цена на расшифровщик зависит от размера сети, количества сотрудников, годового дохода.

Пожалуйста, не стесняйтесь обращаться к нам за сумму BTC, которая должна быть оплачена.

****

! Если вы не знаете, как получить биткойны, мы дадим вам совет, как обменять деньги.

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!

! ЗДЕСЬ ПРОСТОЕ РУКОВОДСТВО КАК ПОЛУЧИТЬ КОНТАКТ С НАМИ!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! !!!!!!

1) Зайдите на официальный сайт мессенджера TOX (https://tox.chat/download.html)

2) Загрузите и установите qTOX на свой ПК, выберите платформу (Windows, OS X, Linux и т. Д.)

3) Откройте мессенджер, нажмите «Новый профиль» и создайте профиль.

4) Нажмите кнопку «Добавить друзей» и найдите наш контакт 7D509C5BB14B1B8CB0A3338EEA9707AD31075868CB9515B17C4C0EC6A0CCCA750CA81606900D

5) Для идентификации отправьте в нашу службу поддержки данные от --- RAGNAR SECRET ---

ВАЖНО ! Если по каким-то причинам вы не можете связаться с нами в qTOX, вот наш резервный почтовый ящик ( hello_company@protonmail.com ) пришлите сообщение с данными из --- RAGNAR SECRET ---

ПРЕДУПРЕЖДЕНИЕ!

-Не пытайтесь расшифровать файлы любой сторонней программой (оно повредит данные)

-Не переустанавливайте свою ОС, это может привести к полной потере данных, и файлы не будут расшифрованы. НИКОГДА!

-Ваш СЕКРЕТНЫЙ КЛЮЧ для расшифровки находится на нашем сервере, но он не будет храниться вечно. НЕ ТРАТЬ ВРЕМЯ !

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Перед шифрованием проверяет расположение компьютера и завершает работу, если обнаруживается его принадлежность к следующим странам СНГ: Россия, Азербайджан, Армения, Беларусь, Грузия, Казахстан, Киргизстан, Молдавия, Таджикистан, Туркмения, Узбекистан, Украина.

Для этого RagnarLocker использует функцию "GetLocaleInfoW", чтобы получить язык системы пользователя (LOCALE_SYSTEM_DEFAULT) в виде строки. Затем будет проверен системный язык с помощью языков из списка исключений, а в случае совпадения вредонос прекратит работу ("TerminateProcess") с кодом ошибки 0x29A.

➤ Удаляет теневые копии файлов командами:

WMIC.exe shadowcopy delete (PID: 3976)

vssadmin.exe vssadmin delete shadows /all /quiet

➤ Перед шифрованием завершает работу следующих служб, среди которых есть программы для удаленного управления:

vss

sql

memtas

mepocs

sophos

veeam

backup

pulseway

logme

logmein

connectwise

splashtop

kaseya

➤ Процесс шифрования:

Для каждого файла будет создан поток, который зашифрует его. После создания всех потоков RagnarLocker будет ждать бесконечное количество времени, благодаря функции "WaitForMultipleObjects". В процессе шифрования в потоках RagnarLocker проверит, имеет ли файл метку "_RAGNAR_" в конце с функцией "SetFilePointerEx", прочитав 9 байт и проверив, являются ли они этой строкой. Если файл имеет эту отметку, то он будет проигнорирован процессом шифрования.

В других случаях RagnarLocker зашифрует файл и в конце записывает зашифрованный блок ключа, используемый в блоке из 256 байтов, а одноразовый номер используется в другом блоке из 256 байтов и, наконец, добавит метку "_RAGNAR_ ", вместе с одним байтом как NULL для окончания строки (что составляет 9 байтов). Ключ и одноразовый номер, используемые в алгоритме Salsa20, шифруются открытым ключом RSA-2048, встроенным в шифровальщик. Это гарантирует только разработчикам RagnarLocker, имеющим закрытый ключ RSA, принадлежащий открытому ключу, используемому для дешифрования ключа и одноразового номера, приоритет в расшифровке файлов.

Перед записью этой информации RagnarLocker будет использовать функцию "LockFile", а когда процесс записи функции будет завершен, то будет использована функция "UnlockFile" для освобождения уже зашифрованного файла. Это сделано для предотвращения изменения или удаления файла в процессе шифрования.

После шифрования или, если файл уже зашифрован, RagnarLocker изменит расширение на новое, такое как ".ragnar_45EF5632".

Подробнее в статье McAfee.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

➤ Шифровальщик RagnarLocker старается не повредить работе операционной системе и принимает ряд мер, чтобы жертва могла иметь доступ к компьютеру, получить уведомление и заплатить выкуп. Для этого он делает следующее...

→ Пропускает следующие типы файлов:

.sys, .dll, .lnk, .msi, .drv, .exe

→ Пропускает файлы и директории, включающие следующие названия:

Windows

Windows.old

Internet Explorer

Opera

Opera Software

Mozilla

Mozilla Firefox

$Recycle.Bin

ProgramData

All Users

bootmgr

bootmgr.efi

bootmgfw.efi

iconcache.db

ntldr

thumbs.db

RGNR_

.ragnar_

kernel32.dll

autorun.inf

boot.ini

bootfont.bin

bootsect.bak

desktop.ini

ntuser.dat

ntuser.dat.log

ntuser.ini

➤ В конец каждого зашифрованного файла добавляется маркер:

_RAGNAR_

Файлы, связанные с этим Ransomware:

VSERV.EXE

RGNR_44027CDE.txt - пример записки о выкупе

RGNR_46d54535.txt - пример записки о выкупе

malware.exe

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: hello_company@protonmail.com

Слово "company" заменяет то, что есть в оригинальной записке.

BTC: 1E6EjTqYPHLj1uovPKKRXzMpPCcpAcVuiU

Tor-URL: hxxx://p6o7m73ujalhgkiv.onion/***

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT> VT> VT> VT> VT> VT>

🐞 Intezer analysis >> + IA>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средний.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 11 февраля 2020:

Пост в Твиттере >>

Записка: RGNR_EA01A3BE.txt

Файл: Sofreg.exe

Результаты анализов: VT + VMR + IA + HA

Обновление от 10 марта 2020:

Примеры расширений: .ragnar_B1298E8D, .ragnar_44027CDE

Примеры записок: RGNR_B1298E8D.txt, RGNR_44027CDE.txt

Файл: VSD.EXE

Результаты анализов: VT + HA + IA + AR

Обновление от 5 мая 2020:

Записка: RGNR_44027CDE.txt

Tor-URL: hxxx://p6o7m73ujalhgkiv.onion/?p=***

hxxx://mykgoj7uvqtgl367.onion/client/***

Обновление от 22 мая 2020:

Статья на сайте BleepingComputer >>

Вымогатели, распространяющеи RagnarLocker, теперь внедряют виртуальные машины VirtualBox Windows XP для запуска программ-вымогателей и шифрования файлов, чтобы они не обнаруживались антивирусным ПО, работающим на хосте.

VirtualBox имеет функцию, которая позволяет операционной системе хоста обмениваться папками и дисками как сетевым ресурсом внутри виртуальной машины. Эта функция позволяет виртуальной машине подключать общий путь как сетевой диск с виртуальной машины \\VBOXSVR и получать к ней полный доступ.

При запуске все эти общие диски теперь будут доступны из виртуальной машины, а исполняемый файл RagnarLocker Ransomware будет автоматически находиться в корне диска" C".

Этот файл vrun.bat, показанный ниже, будет монтировать каждый общий диск, шифровать его и затем переходить к следующему диску, совместно используемому виртуальной машиной.

Когда шифрование будет сделано, пострадавшие найдут на своем компьютере записку с требованием выкупа, объясняющую, как была взломана их компания, и их файлы были зашифрованы.

Поскольку VirtualBox и виртуальная машина Windows XP не считаются вредоносными, большинство программ обеспечения безопасности не будут обеспокоены тем, что они спокойно изменяют все данные на компьютере.

Эта атака показывает, как ПО для обеспечения безопасности с поведенческим мониторингом становится все более важным для предотвращения распространения вирусов-вымогателей. Эта атака может быть обнаружена только при обнаружении необычной массовой записи в файл.

***

➽ Если бы пострадавшие использовала функцию защиты от программ-шантажистов, реализованную в Windows 10, их ПК были бы защищены от подобной атаки, поскольку эта защита обнаружила бы записи в защищенных папках.Добавление 5 июня 2020:

Пост в Твиттере >>

Официальный Twitter-аккаунт:

hxxxs://twitter.com/Ragnarlocker

Официальный логотип:

RAGNAR LEAKS NEWS

Tor-URL: hxxx://p6o7m73ujalhgkiv.onion/

Обновление от 22-30 июля 2020:

Пост в Твиттере >>

Пост в Твиттере >>

Расширения (примеры):

.ragn@r_B8CF767A

.ragn@r_44027CDE

Записки (прмиеры):

!$R4GN4R_B8CF767A$!.txt

!$R4GN4R_44027CDE$!.txt

Результаты анализов: VT + AR + IA + VMR + JSB

Добавление 28 октября 2020:

Расширение (шаблон): .__r4gN4r__XXXXXXXX

Расширение (пример): .__r4gN4r__B8CF767A

Записка: !!!_READ_ME_XXXXXXXX_!!!.txt

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32719

ALYac -> Trojan.Ransom.RagnarLocker

Avira (no cloud) -> TR/Lolopak.rwsiq

BitDefender -> Trojan.GenericKD.34972578

ESET-NOD32 -> A Variant Of Generik.EIMJVBL

Kaspersky -> HEUR:Trojan.Win32.Lolopak.gen

Malwarebytes -> Ransom.Ragnarok

Rising -> Downloader.Agent!8.B23 (TFE:1:Vb8pB6mgBlQ)

Symantec -> Downloader

Tencent -> Win32.Trojan.Lolopak.Ehrt

TrendMicro -> Trojan.Win32.WACATAC.USMANJT20

Обновление от 6 ноября 2020:

RagnarLocker о себе и своем проекте.

"Our main goal is to create cool project, that can show it's power in all it's glory and of course make profit."

"Companies under attack of Ragnar_Locker can count it as a bug hunting"

---

Перевод на русский язык:

"Наша главная цель - сделать крутой проект, чтобы показать всю свою мощь и принести прибыль".

"Затронутые компании атаку Ragnar_Locker могут считать поиском ошибок"

=== 2021 ===

Вариант от 21 июня 2021:

Результаты анализов: VT

=== 2023 ===

В ходе нескольких совместных операций Европола и полиции стран Европы и Северной Америки арестованы некоторые участники группы Ragnar Locker и отключены сервера в Европе.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as RagnarLocker, RagnarLocker 2.0, RagnarLocker 2.0+) Write-up, Topic of Support *

Added later: Write-up by BleepingComputer (on February 10, 2020) Write-up by McAfee (on July 9, 2020)

Thanks: dnwls0719, Michael Gillespie Andrew Ivanov (author) Vitali Kremez, Lawrence Abrams, MalwareHunterTeam to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.