Pojie Ransomware

(шифровальщик-вымогатель, RaaS) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA, а затем требует написать на email вымогателей, чтобы узнать как заплатить выкуп и вернуть файлы. Оригинальное название: в записке не указано. На файле написано: нет данных.

Обнаружения:

DrWeb -> Trojan.Encoder.32063, Trojan.Encoder.32272

BitDefender -> Trojan.GenericKD.43426709, Trojan.GenericKD.34275610

Avira (no cloud) -> TR/FileCoder.zgxoo

ESET-NOD32 -> A Variant Of Win32/Filecoder.OAW, A Variant Of Win32/Packed.FlyStudio.AA Potentially Unwanted

Malwarebytes -> Ransom.Pojie, Adware.DownloadAssistant

McAfee -> GenericRXAL-AO!ABEC21742933

Microsoft -> Ransom:Win32/FileCoder.CH!MTB

Rising -> Ransom.Encoder!8.FFD4 (CLOUD)

Symantec -> ML.Attribute.HighConfidence, Trojan Horse

Tencent -> Win32.Trojan.Raas.Auto, Win32.Trojan.Encoder.Wrgt

TrendMicro -> Ransom.Win32.POJIE.A, Ransom_Encoder.R002C0WH520

---

To AV vendors! Want to be on this list regularly or be higher on the list? Contact me!

AV вендорам! Хотите быть в этом списке регулярно или повыше? Сообщите мне!

© Генеалогия: Barack Obama's EBBV и другие > ChinaJm >> Pojie

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .52pojie

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало июля 2020 г. Ориентирован на китайскоязычных пользователей, что не мешает распространять его по всему миру.

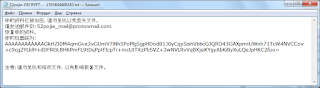

Записка с требованием выкупа называется: 52pojie-DECRYPT----<time_stamp>.txt

Пример записки: 52pojie-DECRYPT----1593604408163.txt

Содержание записки о выкупе:

你的资料已被加密,请勿关机以免丢失文件。

请发送邮件到:52pojie_mail@protonmail.com

恢复你的资料。

你的机器码为: AAAAAAAAAAAAGkHZI0M4qmGva2vGUmV7iNh5PoPlgSgpHDod81J0yCqySishVbbcGJQRO43GAXpmtUWnh71TcW4NVCCov+c9cg2YLklH+dDFRGL8HKPmFL9tDqPptFIcpTr+mcUtTXzPbSVZ+3wNVLRvVqBXjsiKYgyAbKiByXuLQeJpHKC2fuo=

注意:请勿关机和修改文件,以免影响恢复文件。

Перевод записки на русский язык:

Ваши данные зашифрованы, не закрывайте, чтобы не потерять файлы.

Отправьте email по адресу: 52pojie_mail@protonmail.com

чтобы вернуть ваши данные.

Код вашей машины:

AAAAAAAAAAAAGkHZI0M4qmGva2vGUmV7iNh5PoPlgSgpHDod81J0yCqySishVbbcGJQRO43GAXpmtUWnh71TcW4NVCCov+c9cg2YLklH+dDFRGL8HKPmFL9tDqPptFIcpTr+mcUtTXzPbSVZ+3wNVLRvVqBXjsiKYgyAbKiByXuLQeJpHKC2fuo=

Примечание. Не закрывайте и не изменяйте файл, чтобы не повлиять на восстановление файла.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ По данным сервиса IntezerAnalyze содержит код майнера криптовалюты CoinMiner, значит шифровальщик может быть прикрытием для установки на компьютер майнера.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

52pojie-DECRYPT----1593604408163.txt - название файла с требованием выкупа

Picture Synthesis V1.0.1.1 Build 20170420.exe - распространяемый вредоносный файл

<random>.exe - случайное название вредоносного файла

1.jpg

csrsse.exe

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: 52pojie_mail@protonmail.com

BTC:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

🔻 Triage analysis >>

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

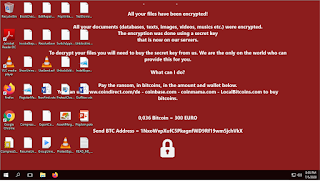

Обновление от 2 августа 2020:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .itunes

Записка: itunes-DECRYPT----1596328035560.txt

Оригинальная записка на китайском языке

Перевод на русский язык (Google в браузере)

Перевод на английский язык (Google в браузере)

Файлы: CQA.exe, itunes.exe

Путь: C:\Users\User\AppData\Local\Temp\[Dev] ?aQ Air [OyE?°?]\?aQ Air\CQA.ex

Результаты анализов: VT + IA + IA + AR + AR + AR + TG + TG

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32272

BitDefender -> Trojan.GenericKD.34275610

ESET-NOD32 -> A Variant Of Win32/Packed.FlyStudio.AA Potentially Unwanted

Malwarebytes -> Adware.DownloadAssistant

Symantec -> Trojan Horse

Tencent -> Win32.Trojan.Encoder.Wrgt

TrendMicro -> Ransom_Encoder.R002C0WH520

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Вы можете Для зашифрованных файлов есть декриптер Скачать 360 Decrypter для дешифровки >> Или напишите xiaopao в Твиттере по этой ссылке >>

Read to links: Tweet on Twitter + Tweet + myTweet ID Ransomware (ID as Pojie) Write-up, Topic of Support *

Thanks: S!Ri, JAMESWT, Michael Gillespie Andrew Ivanov (author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.