Bit Ransomware

Aliases: BitRansomware, DCryptSoft, Readme, LolKek

(шифровальщик-вымогатель) (первоисточник)

Translation into English

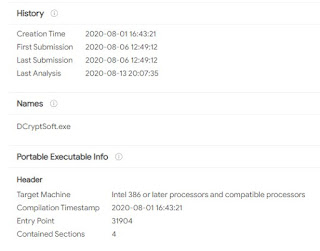

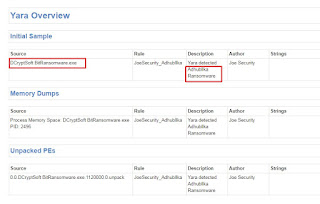

Этот крипто-вымогатель шифрует данные серверов и обычных пользователей с помощью AES+RSA, а затем требует перейти на сайт в сети Tor, чтобы узнать как заплатить выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: BitRansomware. Язык программирования: C++. На файле написано: DCryptSoft.exe или DCryptSoft BitRansomware.exe.

---

Обнаружения:

DrWeb -> Trojan.Encoder.32178

BitDefender -> Gen:Variant.Fugrafa.62487

ESET-NOD32 -> A Variant Of Win32/Filecoder.OCP

Malwarebytes -> Ransom.Medusa

Rising -> Trojan.Filecoder!8.68 (CLOUD)

Symantec -> Ransom.Cryptolocker

Tencent -> Win32.Trojan.Filecoder.Ednx

TrendMicro -> Ransom_W3CryptoLocker.R002C0DH620

---

© Генеалогия: ✂️ DeathRansom + другой код ⇒ Adhubllka > LolKek (test) > BitRansomware

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .readme

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало июля и продолжилась в августе-октябре 2020 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

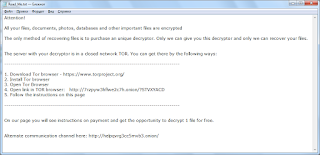

Записка с требованием выкупа называется: Read_Me.txt

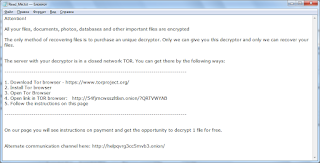

Содержание записки о выкупе:

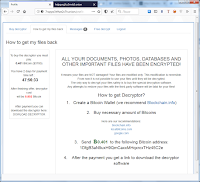

Attention!

All your files, documents, photos, databases and other important files are encrypted

The only method of recovering files is to purchase an unique decryptor. Only we can give you this decryptor and only we can recover your files.

The server with your decryptor is in a closed network TOR. You can get there by the following ways:

----------------------------------------------------------------------------------------

1. Download Tor browser - https://www.torproject.org/

2. Install Tor browser

3. Open Tor Browser

4. Open link in TOR browser: xxxx://54fjmcwsszltlixn.onion/*

5. Follow the instructions on this page

----------------------------------------------------------------------------------------

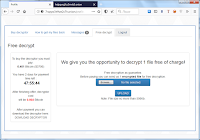

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

Alternate communication channel here: xxxx://helpqvrg3cc5mvb3.onion/

Перевод записки на русский язык:

Внимание!

Все ваши файлы, документы, фотографии, базы данных и другие важные файлы зашифрованы

Единственный метод восстановления файлов - это покупка уникального дешифратора. Только мы можем предоставить вам этот дешифратор и только мы можем восстановить ваши файлы.

Сервер с вашим дешифратором находится в закрытой сети TOR. Добраться до него можно следующими способами:

-------------------------------------------------- --------------------------------------

1. Загрузите браузер Tor - https://www.torproject.org/

2. Установите браузер Tor.

3. Откройте браузер Tor.

4. Откройте ссылку в браузере TOR: xxxx://54fjmcwsszltlixn.onion/*

5. Следуйте инструкциям на этой странице.

-------------------------------------------------- --------------------------------------

На нашей странице вы увидите инструкции по оплате и получите возможность бесплатно расшифровать 1 файл.

Альтернативный канал связи здесь: xxxx://helpqvrg3cc5mvb3.onion/

---

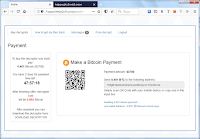

Другим информатором выступает сайт в сети Tor, на которым содержится больше информации для жертвы.

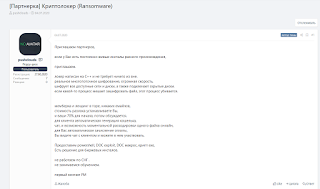

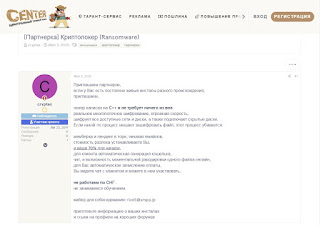

Технические детали

Распространяется через сайты кибер-андеграунда, в том числе и в сети Tor. В партнеры приглашаются распространители инсталляторов и прочего софта, которые регулярно распространяют ПО через свои сайты. Это в основном взломанный и перепакованный софт, из которого убрали официальную регистрацию и автоматические обновления, но вшили ключ, чтобы программа работала без регистрации. Кроме того, там может быть добавлено, что угодно.

Внимание! Загружайте программы только с официальных сайтов!

Внимание! Загружайте программы только с официальных сайтов! Не загружайте и не используйте взломанный и перепакованный софт!

Вымогатели выложили на некоторых форумах Даркнета описание программ-вымогателей и пытаются продавать их, называя потенциальных соучастников аффилированными патрнерами.

Обещают этим, так называемым "аффилированным партнерам" 70% от выкупа, а 30% забирают себе. Говорят, что не атакуют страны СНГ, но это не гарантирует, что компьютеры пользователей из этих стран не пострадают.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Шифрует все подключенные диски, сетевые ресурсы и скрытые диски.

Прекращает работу процессов, мешающих шифрованию (базы данных, офисные приложения и пр.).

➤ Используются: PowerShell, эксплойты и макросы для MS Office.

Предоставляется расшифровка только 1 зашифрованного файла.

➤ Добавляет в Автозагрузку Windows файл записки:

C:\Users\User\AppData\Roaming\Microsoft\Word\STARTUP\Read_Me.txt

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Маркер зашифрованных файлов (вариант августа): MCRYPTO LOCKER

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Маркер зашифрованных файлов (вариант августа): MCRYPTO LOCKER

Файлы, связанные с этим Ransomware:

DCryptSoft.exe - DCryptSoft BitRansomware.exe;

Read_Me.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

---

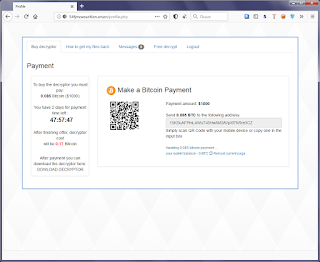

BTC: 15KSuAFPmL4WuT45HwAM3AVpXf7NRreXCZ и другие (генерируются для каждого партнера).

Jabber: rick5@xmpp.jp

Email: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

🔻 Triage analysis >>

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя с вариантам.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

CRYPTO LOCKER LolKek - июнь-июль 2020

myCRYPTO LOCKER (BitRansomware) - июль 2020

MCRYPTO LOCKER (BitRansomware) - август 2020

***что-то еще*** - сентябрь 2020

uCRYPTO LOCKER (BitRansomware) - октябрь 2020

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Более ранний вариант от 9 июля 2020:

Сообщение >>

Расширение: .readme

Записка: Read_Me.txt

Сообщение >>

Расширение: .readme

Записка: Read_Me.txt

---

Маркер зашифрованных файлов: myCRYPTO LOCKER

Сумма выкупа: 0.401 BTC ($3700)

BTC: 1DfgB3aN9uxH9QmCaxxMHqxrcxTHz45C2e

Tor URL: xxxx://7rzpyw3hflwe2c7h.onion/

Tor URL-2: xxxx://helpqvrg3cc5mvb3.onion/

URL:

BTC: 1DfgB3aN9uxH9QmCaxxMHqxrcxTHz45C2e

Tor URL: xxxx://7rzpyw3hflwe2c7h.onion/

Tor URL-2: xxxx://helpqvrg3cc5mvb3.onion/

URL:

Файл: VlKvi.exe

Результаты анализов: IOS: VT, IA

MD5: 47c8e87ea31312b22b44904833336cc9

Обновление от 20 октября 2020:

Самоназвание: Crypto Locker и W3CRYPTO LOCKER

Расширение: .ReadMe

Email: filessupport@cock.li

Этот адрес также используется в GlobeImposter Ransomware (23-11-20) >>

Маркер зашифрованных файлов: uCRYPTO LOCKER

Записка: Read_Me.txt

➤ Содержание записки:

Attention!

All your files are encrypted

if you want to recover files write to email filessupport@cock.li

or create ticket here: ***

---

IOS: VT, IA, AR, TG

MD5: 3b6717ec0be808f5d41ac46ec0056aca

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32178

ALYac -> Trojan.Ransom.Filecoder

Avira (no cloud) -> TR/FileCoder.rddnk

BitDefender -> Gen:Variant.Fugrafa.62487

ESET-NOD32 -> A Variant Of Win32/Filecoder.OCP

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:MSIL/W3CryptoLocker.SK!MTB

Rising -> Trojan.Filecoder!8.68 (TFE:5:vS4hrXmF9DB)

Symantec -> Ransom.Cryptolocker

Tencent -> Win32.Trojan.Falsesign.Llhn

TrendMicro -> Ransom_W3CryptoLocker.R002C0DJK20

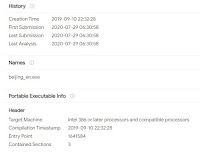

Информация из исполняемого файла

Образец от 6 ноября 2020:

➤ Обнаружения:

BitDefender -> Gen:Variant.Razy.652970

DrWeb -> Trojan.Encoder.33008

ESET-NOD32 -> A Variant Of Win32/Filecoder.OEF

Сообщение от 11 ноября 2020:

Расширение: .ReadMe

Email: filessupport@cock.li

IOS: VT, IA

MD5: 69a28b337963ca1d1d800b9ced2fe73a

Сообщение от 16 ноября 2020:

Расширение: .ReadMe

Email: filessupport@cock.li

Маркер зашифрованных файлов: BCRYPTO LOCKER

=== 2021 ===

Вариант от 29-30 мая 2021:

Расширение: .ReadMe

Tor-URL: 24cduc2htewrcv37.onion

helpqvrg3cc5mvb3.onion

Email: filessupport@cock.li

Результаты анализов: VT

➤ Содержание записки:

Attention!

All your files, documents, photos, databases and other important files are encrypted

The only method of recovering files is to purchase an unique decryptor. Only we can give you this decryptor and only we can recover your files.

The server with your decryptor is in a closed network TOR. You can get there by the following ways:

----------------------------------------------------------------------------------------

1. Download Tor browser - https://www.torproject.org/

2. Install Tor browser

3. Open Tor Browser

4. Open link in TOR browser: xxxx://24cduc2htewrcv37.onion/***

5. and open ticket

----------------------------------------------------------------------------------------

Alternate communication channel here: xxxx://helpqvrg3cc5mvb3.onion/

Your ID

72 F6 C1 AD 37 AD 95 83 61 F8 AC 47 11 6D B5 87

***

Вариант от 18 августа 2021:

Расширение: .MME

Tor-URL включает в себя первые три знака расширения или наоборот.

Записка: Read_Me.txt

Маркер зашифрованных файлов: CRYPTO LOCKER

➤ Содержание записки:

Attention!

All your files, documents, photos, databases and other important files are encrypted

The only method of recovering files is to purchase an unique decryptor. Only we can give you this decryptor and only we can recover your files.

The server with your decryptor is in a closed network TOR. You can get there by the following ways:

----------------------------------------------------------------------------------------

1. Download Tor browser - https://www.torproject.org/

2. Install Tor browser

3. Open Tor Browser

4. Open link in TOR browser: xxxx://mmeeiix2ejdwkmseycljetmpiwebd***

5. and open ticket

----------------------------------------------------------------------------------------

Alternate communication channel here: ***

=== 2022 ===

Вариант от 25 февраля 2022 или раньше:

Расширение: .mrv

➤ Содержание записки:

Attention!

All your files, documents, photos, databases and other important files are encrypted

The only method of recovering files is to purchase an unique decryptor.

Only we can give you this decryptor and only we can recover your files.

The server with your decryptor is in a closed network TOR.

You can get there by the following ways:

----------------------------------------------------------------------------------------

1. Download Tor browser - https://www.torproject.org/

2. Install Tor browser

3. Open Tor Browser

4. Open link in TOR browser: xxxx://mrv44idagzu47oktcipn6tlll6nzapi6pk3u7ehsucl4hpxon45dl4yd.onion/***

5. and open ticket

----------------------------------------------------------------------------------------

Alternate communication channel here: ***

=== 2023 ===

Варианты января-марта 2023:

Разные варианты, с разными расширения: .U2K, .OBC, .34V

Возможно используется шаблон: .<random{3]>

Tor-URL по-прежнему включает в себя первые три знака расширения или наоборот.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myTweet ID Ransomware (ID as LolKek) Write-up, Topic of Support *

Thanks: 3xp0rt, Jirehlov Solace, quietman7 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.