Povlsomware Ransomware

RansomeToad Ransomware

Povlsomware NextGen Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: Povlsomware и Povlsomware (2.0.0.0). На файле написано: Povlsomware.exe.

---

Обнаружения:

DrWeb -> Trojan.Encoder.33339, Trojan.Encoder.33672, Trojan.Encoder.34143

BitDefender -> Gen:Heur.Ransom.REntS.Gen.1

ALYac -> Trojan.Ransom.Filecoder

Avira (no cloud) -> TR/RansomX.micih, TR/Ransom.lckub

ESET-NOD32 -> A Variant Of MSIL/Filecoder.ADX

Microsoft -> Trojan:Win32/Ymacco.AAFD, Ransom:MSIL/CryptoLocker.DF!MTB

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Raas.Auto

TrendMicro -> Ransom_RAMSIL.SM, Ransom.MSIL.POVLSOM.SMTH

---

© Генеалогия: ??? >> Povlsomware

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .rtcrypted

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на вторую половину декабря 2020 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Записка с требованием выкупа называется: ransometoad.txt

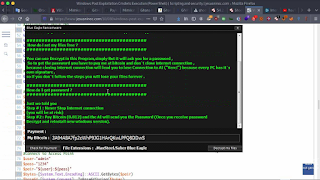

Содержание записки о выкупе:

Перевод записки на русский язык:

Your files can only be retrived by entering the correct password.

In order to get the password please by it in

hxxxs://primearea.biz/product/235093/

Перевод записки на русский язык:

Ваши файлы можно вернуть после ввода правильного пароля.

Чтобы получить пароль, введите его в

hxxxs://primearea.biz/product/235093/

Сумма покупки - 60 рублей.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

ransometoad.txt - название файла с требованием выкупа

Povlsomware.pdb - название файла проекта

Povlsomware.exe - название вредоносного файла

Povlsomware.exe - название вредоносного файла

C:\Users\Thomas\Desktop\Povlsomware-master\Povlsomware\obj\Debug\Povlsomware.pdb

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: hxxxs://primearea.biz/product/235093/

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

🔻 Triage analysis >>

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Вариант от 21 января 2021:

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

🔻 Triage analysis >>

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 21 января 2021:

Расширение: нет

Файл: Рекомендательное письмо.exe

Вариант от 23 марта и позже:

Самоназвание: M.0.A.B. Ransomware

Расширение: нет

Email: m0absupport@protonmail.ch

➤ Содержание текста:

ACCESS DENIED!

REJECTED PORT: 8081

IP ADDRESS:

Your files can only be retrieved by entering the

correct password. Dont Worry This Isnt

Permanent. Well Maybe. Its Up To You. If your

files are important ti you we can Unlock Your

Files For $200.00 In order to get the password

please send a mail And Ask for The Bitcoin

Addres to m0absupport@protonmail.ch

Enter password: DeCrypt

Вариант от 19 июня 2021:

Самоназвание: ALPHA LOCKER

C:\Users\ALPHA_HACKER\Downloads\Povlsomware-master\Povlsomware-master\Povlsomware\obj\Release\Povlsomware.pdb

➤ Обнаружения:

DrWeb -> Trojan.Encoder.34046

BitDefender -> Gen:Variant.MSILHeracles.7859

ESET-NOD32 -> A Variant Of MSIL/Filecoder.ADX

Malwarebytes -> Ransom.Povlsomware

Microsoft -> Ransom:MSIL/CryptoLocker.DF!MTB

TrendMicro -> Ransom_CryptoLocker.R002C0DFI21

Вариант от 12 июля 2021:

Email: no-reply@forgetit.com

Файл проекта: C:\Users\Alpha\Downloads\Povlsomware-master\Povlsomware-master\Povlsomware\obj\x86\Release\Povlsomware.pdb

Код разблокировки: blahblah

Файл: Povlsomware.exe

Результаты анализов: VT

Вариант от 25 июля 2021:

C:\work\Povlsomware\Mishmash\obj\Debug\Mishmash.pdb

Код разблокировки: pass

Файл: Mishmash.exe

Вариант от 18 сентября 2021:

Название в заголовке: Splash Ransomware

Email: medusalocker@protonmail.com

Код разблокировки: jara1234

Файл: Povlsomware.exe

Результаты анализов: VT

Вариант от 29 октября 2021:

Самоназвание: CryptoLocker, CryptoCrazy 1.0 Ransomware

Email: dubai317898@gmail.com

Пароль: @7K#cN1P

Файл проекта: D:\Trabalho\Projeto_FInal\CriptLook_Todos\Povlsomware\obj\Debug\CryptoLocker.pdb

Файл EXE: CryptoLocker.exe

Результаты анализов: VT

MD5: 34b2aad3ab44ef46ecfe5c41f2dc2e9d

Вариант от 10 ноября 2021:

Самоназвание: BloodFox

Обходит UAC, отключает средства безопасности и диспетчер задач в реестре.

Расширение к зашифрованным файлам не добавляется.

Email: noclue3636@dnmx.org

BTC: 1E8ywazpZT8UAi2ot6Se8YH5ipXZbuUJn7

Файл проекта: C:\Users\capde\Downloads\Povlsomware-2.0.0.4\Povlsomware-2.0.0.4\Povlsomware\obj\Debug\Priyte's Adventure C++.pdb

Пароль: 6HBB05VL

Файл: Priyte's Adventure C++.exe

➤ Обнаружения:

DrWeb -> Trojan.Encoder.34499

BitDefender -> Gen:Heur.Ransom.RTH.1

ESET-NOD32 -> A Variant Of MSIL/Filecoder.ADX

Microsoft -> Ransom:MSIL/CryptoLocker.DF!MTB

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Ransom.Hqvn

TrendMicro -> Ransom_CryptoLocker.R002C0DKA21

Вариант от 3 мая 2022:

Файл проекта: C:\Users\cubec\Desktop\AXO-LOCKERV2\AXO-LOCKER\AXO-LOCKER\obj\Debug\AXO-LOCKER.pdb

Файл: AXO-LOCKER.exe

Вариант от 1 июля 2022:

Файл проекта: C:\Users\minec\source\repos\RingMalware\RingMalware\obj\Release\RingMalware.pdb

Файл: RingMalware.exe

➤ Обнаружения:

DrWeb -> Trojan.Encoder.35529

ESET-NOD32 -> A Variant Of MSIL/Filecoder.ADX

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage ID Ransomware (ID as Povlsomware) Write-up, Topic of Support *

Thanks: Kangxiaopao, GrujaRS Andrew Ivanov (article author) dnwls0719 to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.