Ducky Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES+RSA, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: DUCKY Virus. На файле написано: duckyX.exe.

---

Обнаружения:

DrWeb -> Trojan.Encoder.33968

ALYac -> Trojan.Ransom.Filecoder

Avira (no cloud) -> TR/HiddenTear.ywmab

BitDefender -> Gen:Variant.Ransom.Duck.1

ESET-NOD32 -> A Variant Of Generik.KISVRSB

Malwarebytes -> Ransom.HiddenTear

Microsoft -> Trojan:MSIL/HiddenTear.B

Rising -> Trojan.DelShad!8.107D7 (CLOUD)

Symantec -> Trojan Horse

Tencent -> Msil.Trojan.Delshad.Szlk

TrendMicro -> TROJ_GEN.R067C0DEG21

---

© Генеалогия: ✂️ HiddenTear >> Ducky

Изображение — логотип статьи

К зашифрованным файлам добавляется расширение: .ducky

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя была в середине мая 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

Записки с требованием выкупа называются:

RECOVER YOUR FILES.txt

RECOVER YOUR FILES.hta

Содержание txt-записки о выкупе:

All your files have been encrypted due to a security problem with your PC.

Write to us in telegram, we will help you: T.meWduckydecrypt

Write to the contacts, we will help you recover several files for persuasion: ballxball@protonmail.com

YOU HAVE ONLY 48 HOURS TO CONTACT US. WHEN THIS TIME ENDS THE PRICE WILL BE TWICE AS MUCH

YOUR ID: ********************

# ATTENTION !!!

DO NOT RENAME THE FILES.

Перевод txt- записки на русский язык:

Все ваши файлы зашифрованы из-за проблем безопасности вашего ПК.

Пишите нам в Telegram, мы вам поможем: T.meWduckydecrypt

Пишите в контакты, поможем вернуть несколько файлов для убеждения: ballxball@protonmail.com

У ВАС ТОЛЬКО 48 ЧАСОВ НА СВЯЗЬ. КОГДА ЭТО ВРЕМЯ ЗАКОНЧИТСЯ, ЦЕНА БУДЕТ ВДВОЕ БОЛЬШЕ

ВАШ ID: ********************

# ВНИМАНИЕ !!!

НЕ ПЕРЕИМЕНОВАТЬ ФАЙЛЫ.

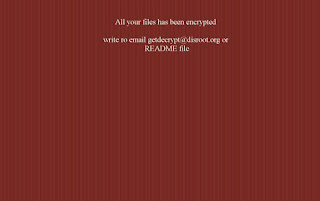

Содержание hta-записки о выкупе:

WHAT HAPPENED WITH MY COMPUTER?

All Files on your system has been encrypted with DUCKY Virus.

Nobody will be able to decrypt ANY of your files without our decryption service. Dont waste your tune.

---

CAN I RECOVER MY FILES?

Write to us. we will help you recover files for free:

ballxball@protonmail.com

or contact with us telegram: @ducky decrypt

---

Your personal key:

-BEGIN-

-END-

---

Any antivirus software can corrupt files, if you want save back your files, turn off antivirus, it can delete our application

Перевод hta-записки на русский язык:

ЧТО СЛУЧИЛОСЬ С МОИМ КОМПЬЮТЕРОМ?

Все файлы в вашей системе зашифрованы DUCKY Virus.

Никто не сможет расшифровать ЛЮБОЙ из ваших файлов без нашей службы дешифрования. Не трать время зря.

---

МОГУ Я ВОССТАНОВИТЬ ФАЙЛЫ?

Напишите нам. мы бесплатно поможем вернуть файлы:

ballxball@protonmail.com

или свяжитесь с нами в Telegram: @ducky decrypt

---

Ваш личный ключ:

-НАЧАЛО-

-КОНЕЦ

---

Любая антивирусная программа может повредить файлы, если вы хотите сохранить свои файлы, выключите антивирус, он может удалить наше приложение.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

RECOVER YOUR FILES.hta - название файла с требованием выкупа;

RECOVER YOUR FILES.txt - название файла с требованием выкупа;

duckyX.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: ballxball@protonmail.com

Telegram: duckydecrypt / ducky decrypt

duckyX.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: ballxball@protonmail.com

Telegram: duckydecrypt / ducky decrypt

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: ce2ce909fa5c7b690e4f9088ec15bbe7

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage ID Ransomware (ID as ***) Write-up, Topic of Support *

Thanks: dnwls0719 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.