Karma Ransomware

KarmaCypher Ransomware

KARMA_V2 Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.34145, Trojan.Encoder.34194, Trojan.Encoder.34439

ALYac -> Trojan.Ransom.Karma

Avira (no cloud) -> TR/Encoder.ziedx, TR/Redcap.svgni

BitDefender -> Trojan.GenericKD.46619545, Trojan.GenericKD.46825486, Trojan.GenericKD.46751030

ESET-NOD32 -> Win32/Filecoder.OIR, Win32/Filecoder.OHZ, A Variant Of Win32/Filecoder.OHZ

Kaspersky -> HEUR:Trojan-Ransom.Win32.JSWorm.gen, Trojan-Ransom.Win32.Encoder.nlk

Malwarebytes -> Ransom.Karma, Malware.AI.1431092549

Microsoft -> Ransom:Win32/Amrakdow.A, Ransom:Win32/Amrakdow.STA, Ransom:Win32/KarmaLocker.PAA!MTB

Rising -> Ransom.Karma!1.D8B5 (CLASSIC)

Symantec -> Downloader, Ransom.Gen

Tencent -> Win32.Trojan.Filecoder.Wqmm

TrendMicro -> Ransom_Encoder.R002C0WGF21, Ransom.Win32.KARMA.YXBHW-TH, Ransom.Win32.KARMA.AA

---

© Генеалогия: JSWorm > Nemty > Nefilim > KarmaCypher > KARMA_V2

Сайт "ID Ransomware" это идентифицирует как Karma Cypher.

Информация для идентификации

Активность этого крипто-вымогателя была в середине июля 2021 г. Ранниие образцы были скомпилированы во второй полвине июня. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .KARMA

Записка с требованием выкупа в ранней версии не использовалась. Атакующий отправлял жертве email сразу после атаки. Пример письма исследователями не предоставлен.

В конце статьи опубликованы образцы июля - августа 2021. Желающие могут исследовать и самостоятельно получить нужные элементы вымогательства (записки, адреса и пр.).

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Пропускаемые типы файлов (расширения):

Пропускаемые директории:

Файлы, связанные с этим Ransomware:

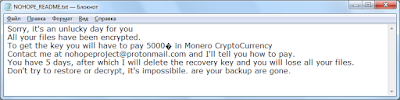

<read_me>.txt - не испольовался в первой версии;

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом. Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Пропускаемые типы файлов (расширения):

--- в ранних вариантах ---

.exe, .log, .cab, .cmd, .bat, .com, .cpl, .ini, .dll, .urf, .ttf, .mp3, .pif, .mp4, .msi, .lnk

.exe, .log, .bat, .ini, .dll, .url, .pif, .mp, .msi, .lnk, .KARMA

--- в поздних вариантах ---

.exe, .ini, .dll, .url, .lnk, KARMA

Сравнительная таблица из разных образцов (сост. SentinelOne):

--- в ранних вариантах ---

Windows, Program Files (x86), Program Files, ProgramData

--- в поздних вариантах ---

Windows, $Recycle.bin, All users, Default user, Public, Programdata, AppData, Program files, Program files (x86), Default, System Volume insformation, Searches

Файлы, связанные с этим Ransomware:

<read_me>.txt - не испольовался в первой версии;

Cypher.pdb - название файла первого проекта;

Cypher.exe - название вредоносного первого проекта файла;

KARMA-AGREE.txt - название записки в промежуточном варианте;

KARMA-ENCRYPTED.txt - название записки во 2-й версии.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютекс: KARMA

Сетевые подключения и связи:

URL Karma Leaks:

hxxx://3nvzqyo6l4wkrzumzu5aod7zbosq4ipgf7ifgj3hsvbcr5vcasordvqd.onion.ws

hxxx://3nvzqyo6l4wkrzumzu5aod7zbosq4ipgf7ifgj3hsvbcr5vcasordvqd.onion

Email: jeffreyclinton1977@onionmail.org, jackiesmith176@protonmail.com

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: d9ede4f71e26f4ccd1cb96ae9e7a4f625f8b97c9

MD5: a9367f36c1d2d0eb179fd27814a7ab2deba70197

MD5: 9c733872f22c79b35c0e12fa93509d0326c3ec7f

MD5: c4cd4da94a2a1130c0b9b1bf05552e06312fbd14

MD5: bb088c5bcd5001554d28442bbdb144b90b163cc5

MD5: 5ff1cd5b07e6c78ed7311b9c43ffaa589208c60b

MD5: 08f1ef785d59b4822811efbc06a94df16b72fea3

MD5: b396affd40f38c5be6ec2fc18550bbfc913fc7ea

Степень распространённости: средняя.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

alabacoman@tutanota.com

alberttconner2021@protonmail.com

AndryCooper1988@tutanota.com

CharlesSLewis1987@onionmail.org

DavidSchmidt1977@protonmail.com

DorothyFBrennan1992@tutanota.com

dwaynehogan33@onionmail.org

ElizabethAntone1961@protonmail.com

EndryuRidus@tutanota.com

fionahammers1995@onionmail.org

JamesHoopkins1988@onionmail.org

jasonchow30@onionmail.org

JerseySmith1986@onionmail.org

Kirklord1967@tutanota.com

leonardred1989@protonmail.com

Leslydown1988@tutanota.com

leticiaparkinson1983@onionmail.org

MarkHuntigton1977@tutanota.com

Mikedillov1986@onionmail.org

noreywaterson1988@protonmail.com

ollivergreen1977@protonmail.com

richardbrunson1892@protonmail.com

rickysmithson1975@protonmail.com

VinceGilbert@tutanota.com

Вариант от 15 августа 2021:

Расширение: .KARMA

Записка: KARMA-ENCRYPTED.txt

Сайт Karma Leaks:

hxxx://3nvzqyo6l4wkrzumzu5aod7zbosq4ipgf7ifgj3hsvbcr5vcasordvqd.onion

Мьютекс: \Sessions\1\BaseNamedObjects\KARMA

Результаты анализов: VT

➤ Обнаружения:

Trojan.Encoder.34252 - KARMA Ransomware

BitDefender -> Gen:Variant.Razy.903266

ESET-NOD32 -> A Variant Of Win32/Filecoder.OHZ

Kaspersky -> Trojan-Ransom.Win32.Encoder.nmk

Malwarebytes -> Malware.AI.1431092549

Microsoft -> Ransom:Win32/Genasom

Symantec -> Ransom.Gen

TrendMicro -> TROJ_GEN.R044C0PHD21

Вариант от 19 августа 2021:

Расширение: .KARMA

Записка: KARMA-AGREE.txt

Email: jasonchow30@onionmail.org

EndryuRidus@tutanota.com

Davidschmidtl977@protonmail.com

Файл проекта: C:\Users\eugene\Desktop\Новая папка (2)\cypher_wc\Release\cypher.pdb

➤ Обнаружения:

DrWeb -> Trojan.Encoder.34194

ALYac -> Trojan.Ransom.Karma

BitDefender -> Trojan.GenericKD.46825486

ESET-NOD32 -> Win32/Filecoder.OHZ

Kaspersky -> HEUR:Trojan-Ransom.Win32.JSWorm.gen

Malwarebytes -> Ransom.Karma

Microsoft -> Ransom:Win32/Amrakdow.A

TrendMicro -> Ransom.Win32.KARMA.YXBHW-TH

Новость от 1 сентября 2021:

Самоназвание группы: Karma Leaks Ransomware group

Дата создания сайта Karma Leaks - 22 мая 2021. Дата публикации о первом взломе: 1 сентября 2021.

Подтверждение от сайта DarkFeed.

Утечки на 30 сентября 2021:

Вариант от 9 октября 2021:

Дата компиляции: 21 сентября 2021:

Самоназвание: KARMA_V2

Расширение: .KARMA_V2

Записка: KARMA_V2-ENCRYPTED.txt

Файл изображения background.jpg заменяет обои Рабочего стола. Текст в изображении PLEASE, READ KARMA-ENCRYPTED

Расположение файла: %TEMP%/background.jpg

Алгоритм шифрования: Salsa20.

Email: IndiAdams@onionmail.org

jimmyhendricks@tutanota.com

karlironsterson122@protonmail.com

Мьютекс: KARMA

Сайт Karma Leaks:

hxxx://3nvzqyo6l4wkrzumzu5aod7zbosq4ipgf7ifgj3hsvbcr5vcasordvqd.onion

Email на сайте: jeffreyclinton1977@onionmail.org

jackiesmith176@protonmail.com

DrWeb -> Trojan.Encoder.31078

BitDefender -> Gen:Variant.Razy.695015

ESET-NOD32 -> A Variant Of Win32/Filecoder.OHZ

Kaspersky -> Trojan-Ransom.Win32.Encoder.nzx

Microsoft -> Trojan:Win32/Sabsik.FL.B!ml

Symantec -> ML.Attribute.HighConfidence

Вариант от 26 ноября 2021:

Расширение: .KARMANKA

Записка: KARMANKA-CYPHEREDDD.txt

➤ Обнаружения:

DrWeb -> Trojan.Encoder.34610

BitDefender -> Gen:Trojan.Heur.FU.bmX@a0TqAtk

ESET-NOD32 -> A Variant Of Win32/Filecoder.OHZ

Kaspersky -> Trojan-Ransom.Win32.Encoder.omc

Malwarebytes -> Malware.AI.1431092549

Microsoft -> Ransom:Win32/Amrakdow.STA

Symantec -> ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Filecoder.Lscb

TrendMicro -> Ransom_Amrakdow.R002C0DKQ21

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support Added later: Write-up by SentinelOne (on October 18, 2021)

Thanks: Michael Gillespie, dnwls0719 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.