AstraLocker Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.ClipBankerNET.7, Trojan.Encoder.34437

BitDefender -> IL:Trojan.MSILZilla.5554

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AGP

Kaspersky -> HEUR:Trojan-Ransom.MSIL.Agent.gen

Malwarebytes -> Ransom.Chaos

Microsoft -> Ransom:MSIL/ApisCryptor.PAA!MTB, Ransom:MSIL/FileCoder.AD!MTB

Rising -> Ransom.Destructor!1.B060 (CLASSIC)

Symantec -> Ransom.Sorry

Tencent -> Msil.Trojan.Agent.Llrh

TrendMicro -> Ransom_ApisCryptor.R002C0DHK21, Ransom.MSIL.ASTRA.SMLKC

---

© Генеалогия: ✂ HiddenTear, ✂ Chaos >> AstraLocker => AstraLocker 2.0

Tencent -> Msil.Trojan.Agent.Llrh

TrendMicro -> Ransom_ApisCryptor.R002C0DHK21, Ransom.MSIL.ASTRA.SMLKC

---

© Генеалогия: ✂ HiddenTear, ✂ Chaos >> AstraLocker => AstraLocker 2.0

© Генеалогия: AstraLocker + ✂ Babuk => AstraLocker 2.0

Символ => здесь означает переход на другую разработку. В данном случае AstraLocker 2.0 основан на утекшем в Сеть исходном коде Babuk Locker Ransomware.

Информация для идентификации

Активность этого крипто-вымогателя была во второй половине августа 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .AstraLocker

Записка с требованием выкупа называется: read_it.txt

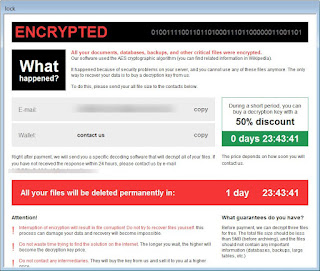

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

read_it.txt - название файла с требованием выкупа;

AstraLocker.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: AstraRansomware@protonmail.com

BTC: bc1qel4nlvycjftvvnw32e05mhhxfzy7hjqkjh82ez

Записка с требованием выкупа называется: read_it.txt

Содержание записки о выкупе:

***************************

* AstraLocker *

***************************

All of your files have been encrypted

Your computer was infected with a ransomware virus. Your files have been encrypted and you won't be able to decrypt them without my help.

What can I do to get my files back?

You can buy my decryption software, this software will allow you to recover all of your data and remove the Ransomware from your computer.

The price for the software is 50$. Payment can be made in Monero, or Bitcoin (Cryptocurrency) only.

How do I pay, where do I get Monero?

Purchasing Monero or Bitcoin varies from country to country, you are best advised to do a quick google search yourself to find out how to buy Monero or Bitcoin.

Amount of Monero to pay: 0.20 XMR (Monero)

Monero Address: 47moe29QP2xF2myDYaaMCJHpLGsXLPw14aDK6F7pVSp7Nes4XDPMmNUgTeCPQi5arDUe4gP8h4w4pXCtX1gg7SpGAgh6qqS

Bitcoin Addres: bc1qel4nlvycjftvvnw32e05mhhxfzy7hjqkjh82ez

After payment contact: AstraRansomware@protonmail.com for decryptor

***************************

* AstraLocker *

***************************

Перевод записки на русский язык:

***************************

* AstraLocker *

***************************

Все ваши файлы зашифрованы

Ваш компьютер заражен вирусом-вымогателем. Ваши файлы зашифрованы, и вы не сможете расшифровать их без моей помощи.

Что я могу сделать, чтобы вернуть свои файлы?

Вы можете купить мою программу для расшифровки, эта программа позволит вам восстановить все ваши данные и удалить Ransomware с вашего компьютера.

Цена софта 50$. Оплата может быть произведена только в Monero или Bitcoin (криптовалюта).

Как я могу заплатить, где я могу получить Monero?

Покупка Monero или Bitcoin варьируется от страны к стране, вам лучше всего выполнить быстрый поиск в Google самостоятельно, чтобы узнать, как купить Monero или Bitcoin.

Сумма Monero для оплаты: 0.20 XMR (Monero)

Адрес Монеро: 47moe29QP2xF2myDYaaMCJHpLGsXLPw14aDK6F7pVSp7Nes4XDPMmNUgTeCPQi5arDUe4gP8h4w4pXCtX1gg7SpGAgh6qqS

Биткойн-адрес: bc1qel4nlvycjftvvnw32e05mhhxfzy7hjqkjh82ez

После оплаты контакт: AstraRansomware@protonmail.com для расшифровки

***************************

* AstraLocker *

***************************

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

read_it.txt - название файла с требованием выкупа;

AstraLocker.exe - название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: AstraRansomware@protonmail.com

BTC: bc1qel4nlvycjftvvnw32e05mhhxfzy7hjqkjh82ez

XMR (Monero):

47moe29QP2xF2myDYaaMCJHpLGsXLPw14aDK6F7pVSp7Nes4XDPMmNUgTeCPQi5arDUe4gP8h4w4pXCtX1gg7SpGAgh6qqS

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 36c5d6b54ae35efed69419ac27585ad6

SHA-1: cb029dfb52583feff8708f4ca4767705aee505b6

SHA-256: 7b2d5c54fa1dbf87d7de17bf0bf0aa61b81e178a41b04e14549fb9764604f54c

Vhash: 21503615151b00714f0034

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

AstraLocker Ransomware - август 2021

AstraLocker 2.0 Ransomware - 2022

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support ***

Thanks: GrujaRS Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.