Infection Monkey Ransomware

(платформа для моделирования атаки шифровальщика) (первоисточник на русском)

Translation into English

Infection Monkey — это инструмент безопасности с открытым исходным кодом для тестирования устойчивости центра обработки данных к нарушениям периметра и внутреннему заражению сервера. Monkey использует различные методы для самораспространения по центру обработки данных и сообщает об успехе централизованному серверу Monkey Island.

Infection Monkey состоит из двух частей:

Monkey (Обезьяна) — инструмент, который заражает другие машины и распространяется на них.

Monkey Island (Остров обезьян) — выделенный сервер для контроля и визуализации прогресса Infection Monkey внутри центра обработки данных.

Сайт "ID Ransomware" идентифицирует это как Infection Monkey.

Информация для идентификации

Элементы этого крипто-вымогателя были добавлены в "ID Ransomware" для идентификации вероятной переделки или имитации в сентябре 2021 г. Это было сделано после того, как в уже существующую платформу моделирования атак "Infection Monkey" была добавлена имитация атаки программы-вымогателя с шированием файлов.

Зашифрованные файлы будет иметь расширение: .m0nk3y

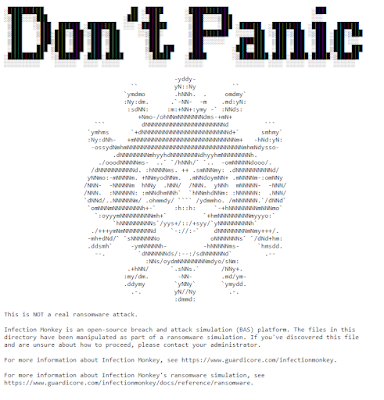

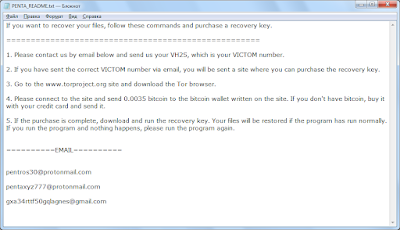

Записка с требованием выкупа называется: README.txt

Текст из записки Infection Monkey:

This is NOT a real ransomware attack.

Infection Monkey is an open-source breach and attack simulation (BAS) platform. The files in this directory have been manipulated as part of a ransomware simulation. If you've discovered this file and are unsure about how to proceed, please contact your administrator.

For more information about Infection Monkey, see https://www.guardicore.com/infectionmonkey.

For more information about Infection Monkey's ransomware simulation, see https://www.guardicore.com/infectionmonkey/docs/reference/ransomware.

Это НЕ настоящая атака программы-вымогателя.

Infection Monkey - это платформа с открытым исходным кодом для моделирования взломов и атак. Файлы в этом каталоге изменены в рамках имитации ransomware. Если вы обнаружили этот файл и не знаете, что делать дальше, сообщите администратору.

Для получения информации о Infection Monkey см. Https://www.guardicore.com/infectionmonkey.

Для получения информации о моделировании Infection Monkey Ransomware см. https://www.guardicore.com/infectionmonkey/docs/reference/ransomware.

---

Содержание документации для имитации

Infection Monkey может имитировать атаку программы-вымогателя в вашей сети, используя набор настраиваемых поведений.

Шифрование

Чтобы более точно имитировать поведение программы-вымогателя, Infection Monkey может зашифровать файлы, указанные пользователем, используя полностью обратимый алгоритм. Имеется ряд механизмов, гарантирующих, что все действия, выполняемые подпрограммой шифрования, безопасны для производственной среды.

Подготовка вашей среды к симуляции программы-вымогателя

Infection Monkey будет шифровать только те файлы, которые вы ему разрешите. Чтобы в полной мере воспользоваться имитацией Infection Monkey Ransomware, вам надо предоставить Infection Monkey каталог, содержащий файлы, которые можно безопасно зашифровать. Рекомендуемый подход — использовать инструмент удаленного администрирования, например Ansible или PsExec чтобы добавить каталог-цель для Ransomware на каждый компьютер в вашей среде. Затем Infection Monkey можно настроить для шифрования файлов в этом каталоге.

Настройка шифрования

Чтобы обеспечить минимальное вмешательство и легкость восстановления, имитация программы-вымогателя будет шифровать только файлы, содержащиеся в указанном пользователем каталоге. Если каталог не указан, файлы не будут зашифрованы.

Как шифруются файлы?

Файлы шифруются на месте с помощью простого переворота битов. К зашифрованным файлам добавляется расширение .m0nk3y. Это безопасный способ имитации шифрования, т.к. файлы легко расшифровать. Вы сможете просто удалить у файлов добавленные расширения .m0nk3y.

Переворота битов файла достаточно, чтобы смоделировать поведение программы-вымогателя при шифровании, поскольку данные в ваших файлах были изменены и временно стали непригодными для использования. Затем файлы переименовываются с добавлением нового расширения, что аналогично поведению многих программ-вымогателей. Поскольку это моделирование, ваши решения по безопасности должны срабатывать, чтобы уведомить вас или предотвратить эти изменения.

Какие файлы будут зашифрованы?

Во время моделирования атаки программы-вымогателя будут предприняты попытки зашифровать все файлы с целевыми расширениями в настроенном каталоге. Моделирование не является рекурсивным, т.е. оно не затрагивает файлы в подкаталогах настроенного каталога. Infection Monkey не будет переходить по каким-либо символическим ссылкам или ярлыкам.

Эти меры предосторожности сделаны, чтобы Infection Monkey не могла случайно зашифровать файлы, которые вы не хотели шифровать.

Технические детали + IOC

Infection Monkey использует следующие методы и эксплойты для распространения на другие машины:

- известные уязвимые пароли, распространенные эксплойты, хищение паролей с помощью Mimikatz;

- в числе эксплойтов SSH, SMB, WMI, Shellshock, Conficker, Elastic Search (CVE-2015-1427), Weblogic server и многие другие.

См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

.3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .avi, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .giff, .gz, .h, .hdd, .jpeg, .jpg, .kdbx, .mail, .mdb, .mpeg, .mpg, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .png, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .tiff, .txt, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip (74 расширения).

Это наверняка будут документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии и другие изображения, видео, файлы образов, архивы, файлы прикладных программ и пр.

Файлы, связанные с этим Ransomware:

README.txt - название файла с требованием выкупа;

<filename>.exe или <random>.exe - оригинальное или случайное название исполняемого файла.

Расположения:

\Specified_directory\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

Файлы, связанные с этим Ransomware:

README.txt - название файла с требованием выкупа;

<filename>.exe или <random>.exe - оригинальное или случайное название исполняемого файла.

Расположения:

\Specified_directory\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up ***

Thanks: Kevin Beaumont, Guardicore, Michael Gillespie, Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.