Janelle Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.34315

BitDefender -> Generic.Ransom.Hiddentear.A.AA216A1F

ESET-NOD32 -> MSIL/Filecoder.AKY

Malwarebytes -> Malware.AI.3709760228

Microsoft -> Ransom:MSIL/Janelle.PAA!MTB

Symantec -> ML.Attribute.HighConfidence

Tencent -> Malware.Win32.Gencirc.11cc6743

TrendMicro -> Ransom_Janelle.R002C0DIG21

---

© Генеалогия: ??? >> Janelle

Сайт "ID Ransomware" это пока не идентифицирует.

Информация для идентификации

Активность этого крипто-вымогателя была в начале/середине/конце июня 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляются расширения:

.aes

.aes.JANELLE

.aes.JANELLE

Readme.txt

index.html

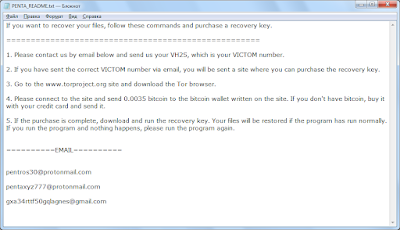

Содержание записки Readme.txt:

Перевод записки Readme.txt на русский язык:

Q: What's wrong with my files?

A: Ooops, your important files are encrypted. It means you will not be able to access them anymore until they are decrypted.

If you follow our instructions, we guarantee that you can decrypt all your files quickly and safely!

Let's start decrypting!

Q: What do I do?

A: First, you need to pay service fees for the decryption.

Please send $600 worth of bitcoin to this bitcoin address: 114NHHMdrCuJ6P3mwHHeyWvwdWdDWzqdpo

Next, please contact me at jannelle2021@protonmail.com with proof of payment

(You may need to disable your antivirus for a while.)

Q. Finding it hard to buy bitcoins ?

A: You can also purchase bitcoins at a bitcoin ATM near you.

Q: How do I know this is legit?

A: You have two options.

You either loose all your files or you pay the ransom and have your files decrypted.

*If you need our assistance, send an email at janelle2021@protonmail.com on the decryptor window.

Перевод записки Readme.txt на русский язык:

В: Что не так с моими файлами?

О: Ой, ваши важные файлы зашифрованы. Это значит, что вы больше не сможете получить к ним доступ, пока они не будут расшифрованы.

Если вы будете следовать нашим инструкциям, мы гарантируем, что вы сможете быстро и безопасно расшифровать все свои файлы!

Приступим к расшифровке!

Q: Что мне делать?

О: Во-первых, вам необходимо оплатить услуги расшифровки.

Отправьте биткойны на сумму $600 на этот биткойн-адрес: 114NHHMdrCuJ6P3mwHHeyWvwdWdDWzqdpo

Затем, пожалуйста, свяжитесь со мной по jannelle2021@protonmail.com с подтверждением оплаты.

(Возможно, вам придется на время отключить антивирус.)

В. Вам сложно покупать биткойны?

О: Вы также можете приобрести биткойны в ближайшем к вам биткойн-банкомате.

В: Как я узнаю, что это законно?

О: У вас есть два варианта.

Вы либо теряете все свои файлы, либо платите выкуп, и ваши файлы расшифровываются.

* Если вам нужна наша помощь, отправьте электронное письмо на janelle2021@protonmail.com в окне дешифратора.

О: Ой, ваши важные файлы зашифрованы. Это значит, что вы больше не сможете получить к ним доступ, пока они не будут расшифрованы.

Если вы будете следовать нашим инструкциям, мы гарантируем, что вы сможете быстро и безопасно расшифровать все свои файлы!

Приступим к расшифровке!

Q: Что мне делать?

О: Во-первых, вам необходимо оплатить услуги расшифровки.

Отправьте биткойны на сумму $600 на этот биткойн-адрес: 114NHHMdrCuJ6P3mwHHeyWvwdWdDWzqdpo

Затем, пожалуйста, свяжитесь со мной по jannelle2021@protonmail.com с подтверждением оплаты.

(Возможно, вам придется на время отключить антивирус.)

В. Вам сложно покупать биткойны?

О: Вы также можете приобрести биткойны в ближайшем к вам биткойн-банкомате.

В: Как я узнаю, что это законно?

О: У вас есть два варианта.

Вы либо теряете все свои файлы, либо платите выкуп, и ваши файлы расшифровываются.

* Если вам нужна наша помощь, отправьте электронное письмо на janelle2021@protonmail.com в окне дешифратора.

Содержание записки index.html:

What Happened to My Computer?

Your important files are encrypted. Many of your documents, photos, videos, databases and other files are no longer accessible because they have been encrypted. Maybe you are busy looking for a way to recover your files, but do not waste your time. Nobody can recover your files without our decryption service.

Can I Recover My Files?

Sure. We guarantee that you can recover all your files safely and easily. But if you want to decrypt all your files, you need to pay. You have 24 hours to submit the payment. After that the price will be doubled. Also, if you don't pay in 7 days, you will not be able to recover your files forever.

How Do I Pay?

Payment is accepted in Bitcoin only. For more information, click .

Please check the current price of Bitcoin and buy some bitcoins. For more information, click .

And send the correct amount to the address specified in this window.

After your payment, click . Best time to check: 9:00am - 11:00am GMT from Monday to Friday.

Once the payment is checked, you can start decrypting your files immediately.

Contact

If you need our assistance, send a message by clicking .

We strongly recommend you to not remove this software, and disable your anti-virus for a while, until you pay and the payment gets processed. If your anti-virus gets updated and removes this software automatically, you will not be able to recover your files even if you pay!

Перевод записки записки index.html на русский язык:

Что случилось с моим компьютером?

Ваши важные файлы зашифрованы. Многие из ваших документов, фото, видео, баз данных и других файлов теперь недоступны, т.к. они были зашифрованы. Возможно, вы ищете способ вернуть свои файлы, но не теряйте зря время. Никто не сможет восстановить ваши файлы без нашей службы дешифрования.

Могу ли я восстановить свои файлы?

Конечно. Мы гарантируем, что вы сможете легко и безопасно восстановить все свои файлы. Но если вы хотите расшифровать все свои файлы, вам нужно будет заплатить. У вас есть 24 часа, чтобы отправить платеж. После этого цена будет увеличена вдвое. Кроме того, если вы не заплатите в течение 7 дней, вы не сможете восстановить свои файлы никогда.

Как мне оплатить?

Оплата принимается только в биткойнах. Для получения информации щелкните.

Пожалуйста, проверьте текущую цену биткойнов и купите биткойны. Для получения информации щелкните.

И отправьте правильную сумму на адрес, указанный в этом окне.

После оплаты нажмите. Лучшее время для проверки: 9:00 - 11:00 по Гринвичу с понедельника по пятницу.

После проверки оплаты вы можете сразу же приступить к расшифровке файлов.

Контакт

Если вам нужна наша помощь, отправьте сообщение, щелкните.

Мы очень рекомендуем вам не удалять эту программу и на время отключить антивирус, пока вы не заплатите и платеж не будет обработан. Если ваш антивирус обновится и автоматически удалит эту программу, вы не сможете восстановить свои файлы, даже если заплатите!

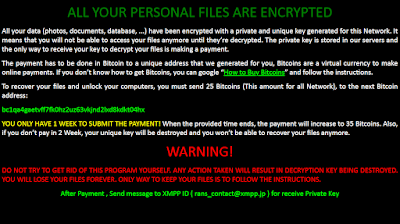

Другим информатором жертвы выступает экран блокировки с двумя таймерами.

Также используется изображение, заменяющее обои Рабочего стола, с надписью:

God is... MERCIFUL

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Readme.txt - название файла с требованием выкупа;

index.html - название файла с требованием выкупа;

ddd.txt - файл с идентификатором;

EncryptedKey.txt - файл с клюбчом шифрования;

background.png - изображение, заменяющее обои Рабочего стола;

AmazonValidatorbyCodeX.exe - название вредоносного файла;

Click.exe - название вредоносного файла;

NumifyV2.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\Admin\AppData\Local\Temp\NumifyV2.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: jannelle2021@protonmail.com

BTC: 114NHHMdrCuJ6P3mwHHeyWvwdWdDWzqdpo

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: jannelle2021@protonmail.com

BTC: 114NHHMdrCuJ6P3mwHHeyWvwdWdDWzqdpo

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: f7aded1fe838c4575a9c79edd4c17c6d

SHA-1: 4d4c757852cbd46c493841c6630a2615042df61d

SHA-256: 81331f7bbcf9c0b0f000ff6ab02dcc40b30c0cce5b3daa23f9efb1bc70fab4e8

Vhash: 215036751512b0882e327025

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: Petrovic Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.