WinCrypto Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью комбинации алгоритмов AES+RSA, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: WinCrypto Ransomware. На файле написано: нет данных.

---

Обнаружения:

DrWeb -> Trojan.PWS.Siggen3.8291

BitDefender -> Gen:Variant.Razy.976809

ESET-NOD32 -> A Variant Of MSIL/Kryptik.ZIR

Kaspersky -> HEUR:Backdoor.MSIL.Bladabindi.gen

Malwarebytes -> Ransom.HiddenTear

Symantec -> ML.Attribute.HighConfidence

Tencent -> Msil.Trojan.Kryptik.Hrfk

TrendMicro -> TROJ_GEN.R002C0PLC21

---

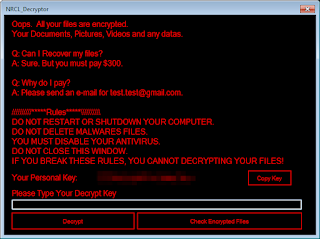

© Генеалогия: HiddenTear >> WinCrypto

Активность этого крипто-вымогателя была в середине декабря 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .wincrypto

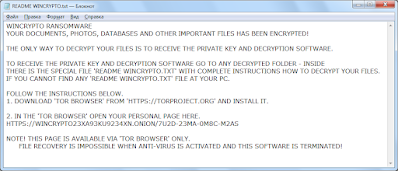

Записка с требованием выкупа называется: README WINCRYPTO.txt

Записка с требованием выкупа называется: README WINCRYPTO.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

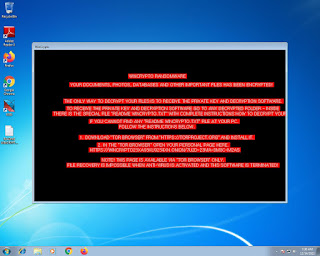

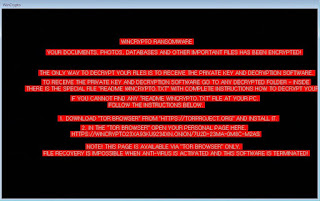

Записка с требованием выкупа написана на экране блокировки.

WINCRYPTO RANSOMWARE

YOUR DOCUMENTS, PHOTOS, DATABASES AND OTHER IMPORTANT FILES HAS BEEN ENCRYPTED!

THE ONLY WAY TO DECRYPT YOUR FILES IS TO RECEIVE THE PRIVATE KEY AND DECRYPTION SOFTWARE.

TO RECEIVE THE PRIVATE KEY AND DECRYPTION SOFTWARE GO TO ANY DECRYPTED FOLDER - INSIDE

THERE IS THE SPECIAL FILE 'README WINCRYPTO.TXT' WITH COMPLETE INSTRUCTIONS HOW TO DECRYPT YOUR FILES.

IF YOU CANNOT FIND ANY 'README WINCRYPTO.TXT' FILE AT YOUR PC.

FOLLOW THE INSTRUCTIONS BELOW.

1. DOWNLOAD 'TOR BROWSER' FROM 'HTTPS://TORPROJECT.ORG' AND INSTALL IT.

2. IN THE 'TOR BROWSER' OPEN YOUR PERSONAL PAGE HERE.

HTTPS://WINCRYPTO23XA93KU9234XN.ONION/7U2D-23MA-0M8C-M2AS

NOTE! THIS PAGE IS AVAILABLE VIA 'TOR BROWSER' ONLY.

FILE RECOVERY IS IMPOSSIBLE WHEN ANTI-VIRUS IS ACTIVATED AND THIS SOFTWARE IS TERMINATED!

Перевод записки на русский язык:

WINCRYPTO RANSOMWARE

ВАШИ ДОКУМЕНТЫ, ФОТО, БАЗЫ ДАННЫХ И ДРУГИЕ ВАЖНЫЕ ФАЙЛЫ ЗАШИФРОВАНЫ!

ЕДИНСТВЕННЫЙ СПОСОБ РАСШИФРОВАТЬ ВАШИ ФАЙЛЫ — ЭТО ПОЛУЧИТЬ ЗАКРЫТЫЙ КЛЮЧ И ПРОГРАММУ ДЛЯ РАСШИФРОВКИ.

ЧТОБЫ ПОЛУЧИТЬ ЗАКРЫТЫЙ КЛЮЧ И ПРОГРАММУ ДЛЯ РАСШИФРОВКИ, ПЕРЕЙДИТЕ В ЛЮБУЮ ЗАШИФРОВАННУЮ ПАПКУ - ВНУТРИ

ЕСТЬ СПЕЦИАЛЬНЫЙ ФАЙЛ «README WINCRYPTO.TXT» С ПОЛНЫМИ ИНСТРУКЦИЯМИ ПО РАСШИФРОВКЕ ВАШИХ ФАЙЛОВ.

ЕСЛИ ВЫ НЕ МОЖЕТЕ НАЙТИ ФАЙЛ «README WINCRYPTO.TXT» НА СВОЕМ КОМПЬЮТЕРЕ.

СЛЕДУЙТЕ ПРИВЕДЕННЫМ НИЖЕ ИНСТРУКЦИЯМ.

1. ЗАГРУЗИТЕ «TOR BROWSER» С «HTTPS://TORPROJECT.ORG» И УСТАНОВИТЕ ЕГО.

2. В «ТОР-БРАУЗЕРЕ» ОТКРОЙТЕ СВОЮ ЛИЧНУЮ СТРАНИЦУ ЗДЕСЬ.

HTTPS://WINCRYPTO23XA93KU9234XN.ONION/7U2D-23MA-0M8C-M2AS

ПРИМЕЧАНИЕ! ЭТА СТРАНИЦА ДОСТУПНА ТОЛЬКО ЧЕРЕЗ TOR-БРАУЗЕР.

ВОССТАНОВЛЕНИЕ ФАЙЛОВ НЕВОЗМОЖНО, КОГДА АНТИВИРУС АКТИВИРОВАН И ЭТА ПРОГРАММА ПРЕКРАЩЕНА!

Записка с требованием выкупа написана на экране блокировки.

Текст аналогичен.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

README WINCRYPTO.txt - название файла с требованием выкупа;

WinCrypto Ransomware.exe, RuntimeBroker.exe - названия вредоносного файла;

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

README WINCRYPTO.txt - название файла с требованием выкупа;

WinCrypto Ransomware.exe, RuntimeBroker.exe - названия вредоносного файла;

sctipt.bat - командный файл;

check2.py и другие.

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: https://wincrypto23xa93ku9234xn.onion/7u2d-23ma-0m8c-m2as

Email: -

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 27786f44811d4832d01246e529b94320

SHA-1: b31bd516fe0ca01cd139739867ae2c60054dc328

SHA-256: 5c396be42657aecabd75f8be6ac9b3af96fa1243a4a50214b3543617f39d6c5b

Vhash: 24603665151290751750021

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message ID Ransomware (n/a) Write-up, Topic of Support *

Thanks: dnwls0719 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.