BianLian Ransomware

BianLian Extortion Group

BianLian Doxware

(шифровальщик-вымогатель, публикатор) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Encoder.35708

BitDefender -> Trojan.GenericKD.61254969

ESET-NOD32 -> WinGo/Filecoder.BT

Kaspersky -> Trojan-PSW.Win32.Stealer.aosa

Malwarebytes -> Ransom.Bianlian

Microsoft -> Ransom:Win64/Bianlian!MSR

Rising -> Ransom.Agent!8.6B7 (CLOUD)

Tencent -> Win32.Trojan-qqpass.Qqrob.Hfh

TrendMicro -> Ransom.Win64.BIANLIAN.THHABBB.go

---

© Генеалогия: родство выясняется >> BianLian

Сайт "ID Ransomware" начал идентифицировать BianLian только с февраля 2023 года.

Информация для идентификации

Активность этого крипто-вымогателя была в середине июля 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру. Среди атакованных объектов на данный момент только категории: insurance, education, medicine (страхование, образование, медицина).

К зашифрованным файлам добавляется расширение: .bianlian

Записка с требованием выкупа называется: Look at this instruction.txt или как-то ещё

Записка с требованием выкупа называется: Look at this instruction.txt или как-то ещё

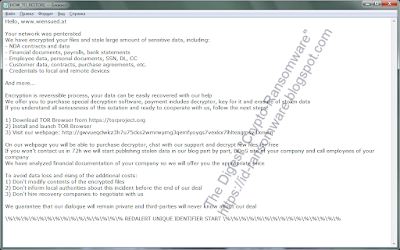

Содержание записки о выкупе:

Перевод записки на русский язык:

To unblock your data write us to Tox(https://qtox.github.io/) A4B3B0845DA242A64BF17E0DB4278EDF85855739667D3E2AE8B89D5439015F07E81D12D767FC or SWikipedia@mail2tor.com

Don't try to recover yourself otherwise you may lose your data.

Tor website

http://bianlianlbc5an4kgnay3opdemgcryg2kpfcbgczopmm3dnbz3uaunad.onion/

Перевод записки на русский язык:

Чтобы разблокировать ваши данные, напишите нам на Tox(https://qtox.github.io/) A4B3B0845DA242A64BF17E0DB4278EDF85855739667D3E2AE8B89D5439015F07E81D12D767FC или SWikipedia@mail2tor.com

Не пытайтесь восстановить сами, иначе вы потеряете свои данные.

Tor-сайт

http://bianlianlbc5an4kgnay3opdemgcryg2kpfcbgczopmm3dnbz3uaunad.onion/

Другой вариант записки:

Скриншоты с сайта вымогателей:

На на сайте вымогателей опубликована информация по атакованным объектам:

Mooresville Schools,

High Power Technical Services,

Anderson Insurance Associates,

Mackenzie Medical

О том, что является объектом вымогательства по каждому объекту можно прочесть на следующих страницах сайта:

Со временем сайт может отказаться недоступен или удалён, поэтому эти скриншоты являются доказательством того, что это вымогательство имело место.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Кратко о шифровании:

Ключ AES не шифруется открытым ключом и не хранится в зашифрованных файлах. Выполняется прерывистое шифрование файлов, а эта тактика, которая помогает ускорить атаки за счет надежности блокировки данных.

➤ Шифровальщик самоудаляется после шифрования файлов с помощью команды: cmd /c del <sample.exe>

Список типов файлов, подвергающихся шифрованию:

Более 1013 расширений файлов.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Look at this instruction.txt - название файла с требованием выкупа;

anabolic.exe, Areg.exe, mativ.exe - известные названия вредоносных файлов.

Файлы, связанные с этим Ransomware:

Look at this instruction.txt - название файла с требованием выкупа;

anabolic.exe, Areg.exe, mativ.exe - известные названия вредоносных файлов.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Windows\TEMP\mativ.exe

C:\Windows\Temp\Areg.exe

C:\Users\%username%\Pictures\windows.exe

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx://bianlianlbc5an4kgnay3opdemgcryg2kpfcbgczopmm3dnbz3uaunad.onion/

Email: SWikipedia@mail2tor.com

Tox: A4B3B0845DA242A64BF17E0DB4278EDF85855739667D3E2AE8B89D5439015F07E81D12D767FC

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

SHA-256: b60be0b5c6e553e483a9ef9040a9314dd54335de7050fed691a07f299ccb8bc6

---MD5: 0c756fc8f34e409650cd910b5e2a3f00

SHA-1: 70d1d11e3b295ec6280ab33e7b129c17f40a6d2f

SHA-256: eaf5e26c5e73f3db82cd07ea45e4d244ccb3ec3397ab5263a1a74add7bbcb6e2

Vhash: 026066655d5d15541az27!z

Imphash: 9cbefe68f395e67356e2a5d8d1b285c0

Другие: IOC:

1fd07b8d1728e416f897bef4f1471126f9b18ef108eb952f4b75050da22e8e43

3a2f6e614ff030804aa18cb03fcc3bc357f6226786efb4a734cbe2a3a1984b6f

46d340eaf6b78207e24b6011422f1a5b4a566e493d72365c6a1cace11c36b28b

3be5aab4031263529fe019d4db19c0c6d3eb448e0250e0cb5a7ab2324eb2224d

a201e2d6851386b10e20fbd6464e861dea75a802451954ebe66502c2301ea0ed

ae61d655793f94da0c082ce2a60f024373adf55380f78173956c5174edb43d49

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 14 августа 2022:

Сообщение >>

IOC: VT, HA, IA, TG, AR, VMR, JSB

Новость от 23 января 2024:

IOC: VT, HA, IA, TG, AR, VMR, JSB

Новость от 23 января 2024:

Статья: Threat Assessment: BianLian

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Added later: *

SecurityScoreCard report

Decrypted: BianLian Ransomware 🔐

Thanks: Finch, BetterCyber Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.