Octocrypt Ransomware

Octocrypt Ransomware Builder

(шифровальщик-вымогатель, RaaS) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью алгоритма AES-256 (режим CTR), а затем требует выкуп в 100 Monero, чтобы вернуть файлы. Оригинальное название: в записке не указано. На файле написано: octocrypt.exe или что-то еще. Octocrypt нацелен на все версии Windows. Написан на языке Go.

---

Обнаружения:

DrWeb -> Trojan.Encoder.36817

BitDefender -> Trojan.GenericKD.63394087

ESET-NOD32 -> A Variant Of WinGo/Packed.Obfuscated.A Suspicious

Kaspersky -> UDS:Trojan.Win64.Agent.a

Malwarebytes -> Malware.AI.1501366191

Microsoft -> Trojan:Win32/Casdet!rfn

Symantec -> Trojan.Gen.MBT

TrendMicro -> TROJ_GEN.R002H09K522

---

© Генеалогия: предыдущие сборки >> Octocrypt

Раннее распространение этого крипто-вымогателя началось на форумах кибер-андеграунда в конце октября 2022 г. Тема называлась: Selling Octocrypt Go Ransomware - UNDETECTED. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .octo

Записка с требованием выкупа называется: INSTRUCTIONS.html

Записка с требованием выкупа называется: INSTRUCTIONS.html

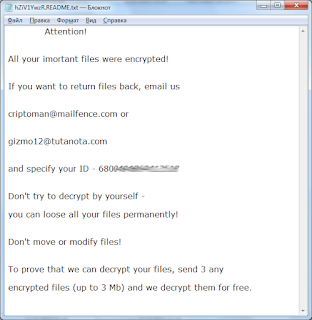

Другим информаторов является изображение, заменяющее обои Рабочего стола.

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

INSTRUCTIONS.html - название файла с требованием выкупа;

octocrypt.exe - название вредоносного файла.

Содержание записки о выкупе:

YOUR FILES HAVE BEEN ENCRYPTED USING A STRONG AES-256 ALGORITHM.

SEND 100 Monero (10000.00 USD) TO THE FOLLOWING WALLET

***

ADDITIONAL INSTRUCTIONS LOCATED ON YOUR DESKTOP

Перевод записки на русский язык:

ВАШИ ФАЙЛЫ ЗАШИФРОВАНЫ С ПОМОЩЬЮ СИЛЬНОГО АЛГОРИТМА AES-256.

ОТПРАВЬТЕ 100 Monero (10000.00 USD) НА СЛЕДУЮЩИЙ КОШЕЛЕК

***

ДОПОЛНИТЕЛЬНЫЕ ИНСТРУКЦИИ НАХОДЯТСЯ НА ВАШЕМ РАБОЧЕМ СТОЛЕ

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

INSTRUCTIONS.html - название файла с требованием выкупа;

octocrypt.exe - название вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Форум, на котором продавался Octocrypt Ransomware Builder:

hxxxs://breached.to/Thread-Selling-Octocrypt-Go-Ransomware-UNDETECTED

Сетевые подключения и связи:

Email: -

BTC: -

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 346e7a626d27f9119b795c889881ed3d

SHA-1: ce25203215f689451a2abb52d24216aec153925a

SHA-256: 9a557b61005dded36d92a2f4dafdfe9da66506ed8e2af1c851db57d8914c4344

Vhash: 056066655d5d15541az27!z

Imphash: 9cbefe68f395e67356e2a5d8d1b285c0

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: 2afdbca6a8627803b377adc19ef1467d

SHA-1: 13a0ce1c3ac688c55ba3f7b57fb6c09ad0e70565

SHA-256: e65e3dd30f250fb1d67edaa36bde0fda7ba3f2d36f4628f77dc9c4e766ee8b32

Vhash: 01603e0f7d1bz4!z

Imphash: 6ed4f5f04d62b18d96b26d6db7c18840

---

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: 5a39a2c4f00c44e727c3a66e3d5948c2

SHA-1: 07e7341b86ace9935c4f1062d41a94f3b31f9bf6

SHA-256: 65ad38f05ec60cabdbac516d8b0e6447951a65ca698ca2046c50758c3fd0608b

Vhash: 056066655d5d15541az27!z

Imphash: 9cbefe68f395e67356e2a5d8d1b285c0

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support ***

Thanks: Cyble Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.