Trash Panda Ransomware

Trash Panda Cover-Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Не стоит обращать внимания на мнимые "патриотические" заявления "юного дарования", который не может отличить панду от енота. Причем дважды: на картинке, заменяющей обои Рабочего стола и в записке о мнимом выкупе.

Учи биологию, двоечник!

---

Обнаружения:

DrWeb -> Python.Encoder.88

BitDefender -> ***

ESET-NOD32 -> Python/Filecoder.WG

Kaspersky -> Trojan-Ransom.Win32.Cryrar.hzf

Malwarebytes -> Ransom.Filecoder

Microsoft -> Trojan:Win32/Casdet!rfn

Rising -> ***

Tencent -> Win32.Trojan-Ransom.Cryrar.Ncnw

TrendMicro -> Ransom.Win32.TRASHPANDA.THHAFBC

---

© Генеалогия: более ранний вариант >> Trash Panda

Обнаружения:

DrWeb -> Python.Encoder.88

BitDefender -> ***

ESET-NOD32 -> Python/Filecoder.WG

Kaspersky -> Trojan-Ransom.Win32.Cryrar.hzf

Malwarebytes -> Ransom.Filecoder

Microsoft -> Trojan:Win32/Casdet!rfn

Rising -> ***

Tencent -> Win32.Trojan-Ransom.Cryrar.Ncnw

TrendMicro -> Ransom.Win32.TRASHPANDA.THHAFBC

---

© Генеалогия: более ранний вариант >> Trash Panda

Активность этого крипто-вымогателя была замечена в начале августа 2023 г., но мы видели более ранний вариант без названия, который также передан в сервисы анализа вредоносных программ.

Trash Panda, судя по тексту, ориентирован на англоязычных пользователей, поэтому может распространяться по всему миру.

Системы анализа вредоносных программ указывают на присутствие модулей, которые могут воровать данные (Spyware, Stealer). Вероятно это и является главной задачей Trash Panda, а программа-вымогатель служит прикрытием и самолюбованием для "юного дарования".

К зашифрованным файлам добавляется расширение: .monochromebear

Записка с требованием выкупа называется: 0639ae7ecaa9de9e311da9c399a2da79-readme.html

При всем этом, юный вымогатель придумал расширение "монохромный медведь" для зашифрованных файлов, которое подходит к панде , как чёрно-белому медведю, но на картинках всё равно изобразил енота.

И этот чудо-зверь больше похож на енота, чем на панду.

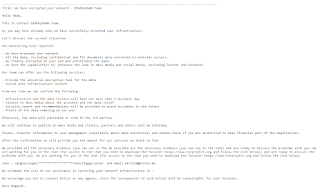

Содержание записки о выкупе:

Перевод записки на русский язык:

Team Trash Panda was Here

All your files have been trashed by our

7r45H P4ND4 Asomeware

Let's make a D341. You free our people. We free your data.

Do not try to recover any file. All files were trashed using a very advanced encryption standard established by U.S. National Institute of Standards and Technology (NIST). You can check the following link to learn how your files were trashed. https://en.wikipedia.org/wiki/Advanced_Encryption_Standard

We don't care your data. We don't care money. We want our family to return back to us and YOU GET OUT OFF OUR MOTHERLAND.

Oh, BTW, you have limted time to make decision. We will delete the master key after the countdown clock expires. Hurry ~ Hurry ~

***

YOUR KEY HAS BEEN DELETED

You can contact us at cA7PfY5EqWNy***

If you want your files back, put the following key in the input form. We will contact you later

3og56oHqcYid***MiuUR0=

Перевод записки на русский язык:

Команда Trash Panda была здесь

Все ваши файлы были уничтожены нашим

7r45H P4ND4 Asomeware

Давайте сделаем D341. Вы освобождаете наш народ. Мы освобождаем ваши данные.

Не пытайтесь восстановить какой-либо файл. Все файлы были уничтожены с использованием очень продвинутого стандарта шифрования, установленного Национальным институтом стандартов и технологий США (NIST). Вы можете проверить следующую ссылку, чтобы узнать, как ваши файлы были удалены. https://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Нам не важны ваши данные. Нам плевать на деньги. Мы хотим, чтобы наша семья вернулась к нам, а ВЫ УШЛИ С НАШЕЙ РОДИНЫ.

О, кстати, у вас ограничено время на принятие решения. Мы удалим главный ключ после истечения времени обратного отсчета. Спешите ~ Спешите ~

***

ВАШ КЛЮЧ УДАЛЕН

Вы можете написать нам на ca7PfY5EqWNy***

Если вы хотите вернуть свои файлы, введите следующий ключ в форму ввода. Мы напишем вам позже

3og56oHqcYid***MiuUR0=

Еще одна записка. но без требования выкупа написана на картинке, заменяющей обои Рабочего стола:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

0639ae7ecaa9de9e311da9c399a2da79-readme.html - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Список пропускаемых расширений:

.386, .adv, .ani, .bat, .bin, .cab, .cmd, .com, .cpl, .cur, .deskthe, .diagcab, .diagcfg, .diagpkg, .dll, .drv, .exe, .hlp, .hta, .icl, .icns, .ico, .ics, .key, .ldf, .lnk, .lock, .mepack, .mod, .mpa, .msc, .msi, .msp, .msstyles, .msu, .nls, .nomedia, .ocx, .prf .idx, .ps1, .rom, .rtp, .scr, .shs, .spl, .sys, .theme, .themepack, .wpx

Файлы, связанные с этим Ransomware:

0639ae7ecaa9de9e311da9c399a2da79-readme.html - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\User\Desktop\0639ae7ecaa9de9e311da9c399a2da79-readme.html

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: a0fea954561663f60059420e6c78fa5c

SHA-1: d5d37ae269008e9bfddc171c3b05bd3d43a5cd4d

SHA-256: ce5cf3b964e636d546bf2c52423296bda06b7fe47e6f8a757f165a3be93c88db

Vhash: 066056656d15657048z5d!z

Imphash: 22604f514dda14fc9e9e932cbc54e1b0

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Более ранний вариант от 19 апреля 2022:

Возможно, что этот образец тоже связан с "разработкой" Trash Panda.

Файл: pond.exe

MD5: 492126a6d718eeb3c70310a51bc1b840

SHA-1: ab0dcbdb255e71b13803ae662f244e221d8b960f

SHA-256: 40fcbb47fa036b775210b8ec3db99654fbe0b9a145408c88ed73ef0b84ff4310

Vhash: 066056656d15756048z5d!z

Imphash: 8b72d7f075b0a8f57a432556bd1a4873