LuckBit Ransomware

(шифровальщик-вымогатель, хакерская группа, RaaS) (первоисточник)

Translation into English

Этот крипто-вымогатель атакует пользователей и шифрует данные с помощью комбинации алгоритмов, а затем требует выкуп в #BTC, чтобы вернуть файлы. Оригинальное название: LuckBit Ransomware. На файле написано: нет данных. ---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: неизвестна.

Информация для идентификации

Сайт этого крипто-вымогателя был обнаружен в начале октября 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К сожалению, исследователь не сделал других скриншотов сайта и не предоставил адрес этого сайта.

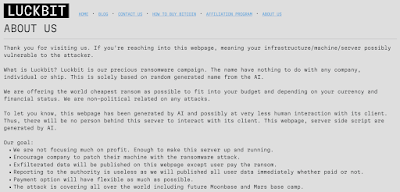

Скриншот с сайта

Содержание начальной страницы:Thank you for visiting us. If you're reaching into this webpage, meaning your infrastructure/machine/server possibly vulnerable to the attacker.What is Luckbit? Luckbit is our precious ransomware campaign. The name have nothing to do with any company, individual or ship. This is solely based on random generated name from the AI.We are offering the world cheapest ransom as possible to fit into your budget and depending on your currency and financial status. We are non-political related on any attacks.To let you know, this webpage has been generated by AI and possibly at very less human interaction with its client.Thus, there will be no person behind this server to interact with its client. This webpage, server side script are generated by AI.Our goal:• We are not focusing much on profit. Enough to make this server up and running.• Encourage company to patch their machine with the ransomware attack.• Exfilterated data will be published on this webpage except user pay the ransom.• Reporting to the authority is useless as we will published all user data immediately whether paid or not.• Payment option will have flexible as much as possible.• The attack is covering all over the world including future Moonbase and Mars base camp.

Перевод:Спасибо за то, что посетили нас. Если вы зашли на эту веб-страницу, это означает, что ваша инфраструктура/машина/сервер, возможно, уязвима для атакующего.Что такое Luckbit? Luckbit — наша ценная ransomware кампания. Название не имеет никакого отношения к какой-либо компании, физическому лицу или кораблю. Это основано исключительно на случайно сгенерированном имени ИИ.Мы предлагаем самый дешевый в мире выкуп, который вписывается в ваш бюджет и зависит от вашей валюты и финансового состояния. Мы неполитично относимся к любым атакам.Чтобы вы знали, эта веб-страница была создана ИИ и, возможно, при очень меньшем взаимодействии человека с клиентом.Таким образом, за этим сервером не будет человека, который мог бы взаимодействовать с его клиентом. Эта веб-страница и серверный сценарий генерируются ИИ.Наша цель:• Мы не уделяем особого внимания прибыли. Достаточно, чтобы этот сервер заработал.• Поощряйте компанию исправлять свои машины после атаки программы-вымогателя.• Украденные данные будут опубликованы на этой веб-странице, если пользователь не заплатит выкуп.• Сообщать властям бесполезно, поскольку мы немедленно опубликуем все пользовательские данные независимо от того, оплачены они или нет.• Вариант оплаты будет максимально гибким.• Атака охватывает весь мир, включая будущую лунную базу и базовый лагерь на Марсе.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<ransom_note>.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -См. ниже в обновлениях другие адреса и контакты.

Результаты анализов: IOC: VT, HA, IA, TG, AR, VMR, JSBMD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS === Read to links:

Message + Message + myMessage

Write-up, Topic of Support

***

Thanks:

MalwareHunterTeam

Andrew Ivanov (article author)

***

to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: неизвестна.

Информация для идентификации

Сайт этого крипто-вымогателя был обнаружен в начале октября 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К сожалению, исследователь не сделал других скриншотов сайта и не предоставил адрес этого сайта.

Скриншот с сайта

Содержание начальной страницы:

Thank you for visiting us. If you're reaching into this webpage, meaning your infrastructure/machine/server possibly vulnerable to the attacker.

What is Luckbit? Luckbit is our precious ransomware campaign. The name have nothing to do with any company, individual or ship. This is solely based on random generated name from the AI.

We are offering the world cheapest ransom as possible to fit into your budget and depending on your currency and financial status. We are non-political related on any attacks.

To let you know, this webpage has been generated by AI and possibly at very less human interaction with its client.

Thus, there will be no person behind this server to interact with its client. This webpage, server side script are generated by AI.

Our goal:

• We are not focusing much on profit. Enough to make this server up and running.

• Encourage company to patch their machine with the ransomware attack.

• Exfilterated data will be published on this webpage except user pay the ransom.

• Reporting to the authority is useless as we will published all user data immediately whether paid or not.

• Payment option will have flexible as much as possible.

• The attack is covering all over the world including future Moonbase and Mars base camp.

Спасибо за то, что посетили нас. Если вы зашли на эту веб-страницу, это означает, что ваша инфраструктура/машина/сервер, возможно, уязвима для атакующего.

Что такое Luckbit? Luckbit — наша ценная ransomware кампания. Название не имеет никакого отношения к какой-либо компании, физическому лицу или кораблю. Это основано исключительно на случайно сгенерированном имени ИИ.

Мы предлагаем самый дешевый в мире выкуп, который вписывается в ваш бюджет и зависит от вашей валюты и финансового состояния. Мы неполитично относимся к любым атакам.

Чтобы вы знали, эта веб-страница была создана ИИ и, возможно, при очень меньшем взаимодействии человека с клиентом.

Таким образом, за этим сервером не будет человека, который мог бы взаимодействовать с его клиентом. Эта веб-страница и серверный сценарий генерируются ИИ.

Наша цель:

• Мы не уделяем особого внимания прибыли. Достаточно, чтобы этот сервер заработал.

• Поощряйте компанию исправлять свои машины после атаки программы-вымогателя.

• Украденные данные будут опубликованы на этой веб-странице, если пользователь не заплатит выкуп.

• Сообщать властям бесполезно, поскольку мы немедленно опубликуем все пользовательские данные независимо от того, оплачены они или нет.

• Вариант оплаты будет максимально гибким.

• Атака охватывает весь мир, включая будущую лунную базу и базовый лагерь на Марсе.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

<ransom_note>.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

Результаты анализов:

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Thanks: MalwareHunterTeam Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.