SyncCrypt Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES/RSA, а затем требует выкуп от 0.1 BTC и выше, чтобы вернуть файлы. Оригинальное название.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .kk

Активность этого крипто-вымогателя пришлась на середину августа 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называются:

readme.html и readme.png

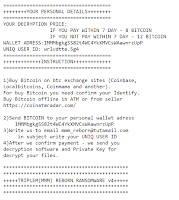

Файл reame.png

Файл readme.html

Содержание записки о выкупе:

YOUR FILES WERE ENCRYPTED

using military grade encryption. The encrypted files have the additional extension .kk. You won't be able to retrieve your data unless you purchase the software provided by us. YOU HAVE EXACTLY 48 HOURS TO MAKE A DECISION OR YOU'LL NEVER SEE YOUR FILES AGAIN. Any atempt to recover your files on your own could damage the files permanently. There is no workaround, that's how encryption is supposed to work. In order to retrieve your data, please follow the steps below:

1. Go to Desktop folder, and open AMMOUNT.txt from within README folder. Obtaining the decryption sofware requires that you send EXACTLY the ammount of Bitcoin (without the transaction fee) that is written within the text file to the following address:

15LK2BQxj2MJGZZ3kcUi3B4C42CQKKMQzK

Note that if the ammount sent doesn't match EXACTLY the ammount in the text file, you will NOT receive the sofware, as it's the only way to validate and confirm the payment.

2. After the payment is done, send an email to ALL of the following addresses getmyfiles@keemail.me, getmyfiles@scryptmail.com, getmyfiles@mail2tor.com containg:

The file named KEY, located within the README folder on your Desktop, as an Attachment - this file is a locked version of the decryption key (that must be unlocked by us), used to recover your files. DO NOT delete it if you plan to get your files back

The transaction id of the Bitcoin payment

Emails that dont contain the KEY file attached will be automatically rejected.

As soon as we confirm the payment, you will receive on your email address the decription key together with the required software and the instructions to recover your files.

Dont forget, TIME'S RUNNING OUT

Слово decription написано с ошибкой: I вместо Y

Перевод записки на русский язык:

ВАШИ ФАЙЛЫ БЫЛИ ЗАШИФРОВАНЫ

используя шифрование военного класса. Зашифрованные файлы имеют дополнительное расширение .kk. Вы не сможете получить данные, если не приобретете программу, предоставленную нами. У ВАС ЕСТЬ РОВНО 48 ЧАСОВ, ЧТОБЫ ПРИНЯТЬ РЕШЕНИЕ, ИЛИ ВЫ УЖЕ НИКОГДА НЕ УВИДИТЕ ВАШИ ФАЙЛЫ. Любая попытка восстановить ваши файлы самому может повредить файлы навсегда. Нет обходного пути, т.к. шифрование сработало. Чтобы получить данные, выполните следующие действия:

1. Перейдите на рабочий стол и откройте файл AMMOUNT.txt из папки README. Получение программы для дешифрования требует, чтобы вы отправили ТОЧНОЕ количество биткойнов (без комиссии за транзакцию), которое написано в текстовом файле, по следующему адресу:

15LK2BQxj2MJGZZ3kcUi3B4C42CQKKMQzK

Обратите внимание, что если отправленное количество не соответствует ТОЧНОМУ количеству в текстовом файле, вы НЕ получите программну, т.к. это единственный способ проверить и подтвердить платеж.

2. После того, как платеж будет выполнен, отправьте email на ВСЕ следующие адреса: getmyfiles@keemail.me, getmyfiles@scryptmail.com, getmyfiles@mail2tor.com containg:

Файл с именем KEY, расположенный в папке README на рабочем столе, в качестве вложения - этот файл является заблокированной версией ключа дешифрования (который должен быть разблокирован нами), который используется для восстановления ваших файлов. НЕ удаляйте его, если вы планируете вернуть свои файлы.

ID транзакции оплата в биткойн

Письма, которые не содержат прикрепленного файла KEY, будут автоматически отклонены.

Как только мы подтвердим платеж, вы получите на свой email ключ дешифрования вместе с нужной программой и инструкциями по восстановлению ваших файлов.

Не забывайте, ВРЕМЯ ИДЁТ

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений (в данном случае WSF-файл), обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

При запуске и выполнении WSF-файла, содержащийся в нём JScript сценарий загружает изображение с одного из трех сайтов, указанных ниже.

Встроенный в это изображение zip-файл содержит файлы sync.exe, readme.html и readme.png, которые являются главными компонентами SyncCrypt Ransomware. После загрузки изображения в папку %Temp% под случайным именем из zip-файла будут извлечены файлы в папку %Temp%\BackupClient.

Примечание:

Метод, используемый для загрузки и установки Ransomware, связан с тем, что WSF-сценарий загружает изображения со встроенными ZIP-файлами, которые содержат необходимые файлы для заражения компьютера шифровальщиком. Этот метод делает изображения незаметными для почти всех поставщиков антивирусных программ, представленных на VirusTotal.

Таким образом, WSF-сценарий, который разработан Microsoft и внедрен в её ОС Windows — это ещё одна легитимная мина, которая взята на вооружение злоумышленниками и используется для заражения ПК и вымогательства.

Список файловых расширений, подвергающихся шифрованию:

.accdb, .accde, .accdr, .adp, .ach, .arw, .asp, .aspx, .backup, .backupdb, .bak, .bat, .bay, .bdb, .bgt, .blend, .bmp, .bpw, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .cer, .cfg, .class, .cls, .config, .contact, .cpp, .craw, .crt, .crw, .css, .csv, .d3dbsp, .dbx, .dcr, .dcs, .dds, .der, .dif, .dit, .doc, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dwg, .dxb, .dxf, .edb, .eml, .eps, .fdb, .flf, .fpx, .frm, .gif, .gpg, .gry, .hbk, .hpp, .html, .hwp, .jpe, .jpeg, .jpg, .kdbx, .kdc, .key, .jar, .java, .laccdb, .latex, .ldf, .lit, .lua, .mapimail, .max, .mbx, .mdb, .mfw, .mlb, .mml, .mmw, .midi, .moneywell, .mocha, .mpp, .nef, .nml, .nrw, .oab, .odb, .odc, .odf, .odg, .odi, .odm, .odp, .ods, .odt, .otg, .oth, .otp, .ots, .p12, .pas, .pab, .pbm, .pcd, .pct, .pcx, .pdf, .pef, .pem, .pfx, .pgm, .php, .pict, .pntg, .potm, .potx, .ppam, .ppm, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .ppz, .prf, .psd, .ptx, .pub, .qbw, .qbx, .qpw, .raf, .rtf, .safe, .sav, .save, .sda, .sdc, .sdd, .sdf, .sdp, .skp, .sql, .sqlite, .sqlite3, .sqlitedb, .stc, .std, .sti, .stm, .stw, .sxc, .sxg, .sxi, .sxm, .sxw, .tex, .txt, .tif, .tiff, .vcf, .wallet, .wb1, .wb2, .wb3, .wcm, .wdb, .wpd, .wps, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlam, .xlc, .xlk, .xlm, .xlt, .reg, .rspt, .profile, .djv, .djvu, .ms11, .ott, .pls, .png, .pst, .xltm, .xltx, .xlw, .xml, .r00, .7zip, .vhd, .aes, .ait, .apk, .arc, .asc, .asm, .asset, .awg, .back, .bkp, .brd, .bsa, .bz2, .csh, .das, .dat, .dbf, .db_journal, .ddd, .ddoc, .des, .design, .erbsql, .erf, .ffd, .fff, .fhd, .fla, .flac, .iif, .iiq, .indd, .iwi, .jnt, .kwm, .lbf, .litesql, .lzh, .lzma, .lzo, .lzx, .m2ts, .m4a, .mdf, .mid, .mny, .mpa, .mpe, .mpeg, .mpg, .mpga, .mrw, .msg, .mvb, .myd, .myi, .ndf, .nsh, .nvram, .nxl, .nyf, .obj, .ogg, .ogv, .p7b, .p7m, .p7r, .p7s, .package, .pages, .pat, .pdb, .pdd, .pfr, .pnm, .pot, .psafe3, .pspimage, .pwm, .qba, .qbb, .qbm, .qbr, .qby, .qcow, .qcow2, .ram, .rar, .ras, .rat, .raw, .rdb, .rgb, .rjs, .rtx, .rvt, .rwl, .rwz, .scd, .sch, .scm, .sd2, .ser, .shar, .shw, .sid, .sit, .sitx, .skm, .smf, .snd, .spl, .srw, .ssm, .sst, .stx, .svg, .svi, .swf, .tar, .tbz, .tbz2, .tgz, .tlz, .txz, .uop, .uot, .upk, .ustar, .vbox, .vbs, .vcd, .vdi, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vor, .wab, .wad, .wav, .wax, .wbmp, .webm, .webp, .wks, .wma, .wp5, .wri, .wsc, .wvx, .xpm, .xps, .xsd, .zip, .zoo (369 расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

При шифровании пропускаются файлы в следующих директориях:

Windows\

Program files (x86)\

Program files\

Programdata\

Winnt\

\System volume information\

\Desktop\readme\

\$Recycle.bin\

Файлы, связанные с этим Ransomware:

README (папка)

readme.html

readme.png

KEY

AMMOUNT.txt - содержит сумму выкупа

<random>.exe - содержит зашифрованный ключ дешифрования

sync.exe

CourtOrder_845493809.wsf - вложение в email с шифровальщиком

EVVnMkSs.jpg

EVVnMkSs.zip

Расположения:

\Desktop\README\readme.html

\Desktop\README\readme.png

\Desktop\README\KEY

\Desktop\README\AMMOUNT.txt

%Temp%\BackupClient\sync.exe

C:\Windows\System32\Tasks\sync

%Temp%\BackupClient\

%Temp%\BackupClient\readme.html

%Temp%\BackupClient\readme.png

%Temp%\BackupClient\EVVnMkSs.jpg

%Temp%\BackupClient\EVVnMkSs.zip

%UserProfile%\AppData\Local\Temp\BackupClient\

%UserProfile%\AppData\Local\Temp\BackupClient\tmp.bat

%UserProfile%\AppData\Local\Temp\BackupClient\sync.exe

%UserProfile%\AppData\Local\Temp\BackupClient\readme.html

%UserProfile%\AppData\Local\Temp\BackupClient\readme.png

Записи реестра, связанные с этим Ransomware:

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tasks\{FE99549B-A4F1-4534-9658-2AEAAE683D25}\Path \sync

См. ниже результаты анализов.

Сетевые подключения и связи:

BTC: 15LK2BQxj2MJGZZ3kcUi3B4C42CQKKMQzK

Email: getmyfiles@keemail.me, getmyfiles@scryptmail.com, getmyfiles@mail2tor.com

xxxxs://image.ibb.co/mxRqXF/arrival.jpg

xxxx://sm.uploads.im/X8IOl.jpg

xxxx://185.10.202.115/images/arrival.jpg

Загружаемое изображение с трёх адресов выше (EVVnMkSs.jpg)

Результаты анализов:

Гибридный анализ >>

Гибридный анализа на файл sync.exe >>

VirusTotal анализ >>

VirusTotal Анализ на файл sync.exe >>

VirusTotal анализ на загружаемое изображение >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as SyncCrypt) Write-up, Topic of Support *

Thanks: xXToffeeXx Michael Gillespie Lawrence Abrams *

© Amigo-A (Andrew Ivanov): All blog articles.