WannaCash Ransomware

WannaCash NextGen Ransomware

WannaCash 2.0 Ransomware

(шифровальщик-вымогатель, деструктор) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256 (режим CBC), а затем требует выкуп в 4999 рублей в Яндекс.Деньгах, чтобы вернуть файлы. Оригинальное название: WannaCash (указано в заголовке). На файле написано, что попало: ключи.exe или что-то еще. Для программирования используется язык Delphi. WannaCash использует LockBox3 RSA только для шифрования ключей перед добавлением их в конец файлов.

---

Обнаружения:

DrWeb -> Trojan.Encoder.25885, Trojan.Encoder.28471, Trojan.MulDrop10.51267, Trojan.Encoder.29547, Trojan.Encoder.29859, Trojan.Packed2.42093, Trojan.Encoder.30207, Trojan.Encoder.30302, Trojan.Encoder.30426, Trojan.Ransom.755

BitDefender -> Generic.Ransom.WCryG.9A841548, Gen:Heur.Ransom.Imps.3, Gen:Variant.Ransom.WannaCash.1, Trojan.GenericKD.32476959, Trojan.GenericKD.32615693, Trojan.GenericKD.32631426, Gen:Trojan.Heur2.GZ.gGW@beC0atf , Gen:Variant.Ransom.WannaCash.2, Trojan.GenericKD.32692299, Trojan.GenericKD.32743074, Trojan.GenericKD.32783767, Gen:Variant.Ursu.706446

Malwarebytes -> Ransom.Wannacash

Symantec -> Trojan.Gen.MBT

TrendMicro -> Trojan.Win32.BLADABINDI.USXVPFA19

Kaspersky -> Trojan.Win32.DelShad.ak, Exploit.Win32.CVE-2017-0213.cm

ESET-NOD32 -> Win32/Filecoder.NVC

VBA32 -> TScope.Trojan.Delf

---

© Генеалогия: WannaCash > WannaCash NextGen

К зашифрованным файлам вместо расширения добавляется приставка encrypted, которая заключает имя файла в круглые скобки.

Фактически используется шаблон: encrypted(file_name.file_extension)

Примеры зашифрованных файлов:

encrypted(Документ Microsoft Word (2).docx)

encrypted(Документ Microsoft Word-стихи.docx)

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на вторую половину июля 2018 г., но т.к. разработка продолжилась и после, то крипто-вымогатель распространялся в 2019-2020 г. Ориентирован на русскоязычных пользователей, что не мешает распространять его по всему миру.

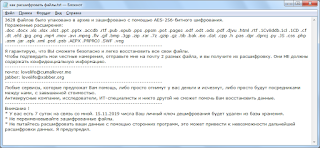

Запиской с требованием выкупа выступает экран блокировки с тремя вкладками.

Содержание текста о выкупе:

WannaCash

Система

ЯД кошелек [410017171730353] | Сумма: 4999

------

Работа Windows 7 Home Basic приостановленна

Запрещен доступ ко всем файлам и дискам. Отключены горячие клавиши и рабочий стол.

Все размещенные файлы на дисках следующих расширений были зашифрованы симметричным алгоритмом блочного шифрования AES 256bit

.doc .docx .xls .xlsx .xlst .ppt .pptx .rtf .pub .pps .ppsm .pot .pages .indd .odt .ods .pdf .zip .rar .7z .jpg .png .mp4 .mov .avi .mpeg .flv .psd .psb

Блокировка не окончательна, может быть снята.

Примечание:

Восстановление, переустановка windows ни к чему не приведет. При попытке удалить или нарушить работу программы вы рискуете остаться с поврежденными файлами.

------

Файлы

ЯД кошелек [410017171730353] | Сумма: 4999

---

C:\Program Files\Bandizip\data\EULA.rtf

C:\Program Files\Common Files\microsoft shared\Stationery\Bears.jpg

C:\Program Files\Common Files\microsoft shared\Stationery\Garden.jpg

C:\Program Files\Common Files\microsoft shared\Stationery\Green8ubbles.jpg

C:\Program Files\Common Files\microsoft shared\Stationery\HandPrints.jpg

C:\Program Files\Common Files\microsoft shared\Stationery\OrangeCircles.jpg

C:\Program Files\Common Files\microsoft shared\Stationery\Peacock.jpg

C:\Program Files\Common Files\microsoft shared\Stationery\Roses.jpg

C:\Program Files\Common Files\microsoft shared\Stationery\ShadesOfBlue.jpg

C:\Program Files\Common Files\microsoft shared\Stationery\SoftBlue.jpg

C:\Program Files\Common Files\microsoft shared\Stationery\Stars.jpg

C:\Program Files\DVD Maker\Shared\DissolveAnother.png

C:\Program Files\DVD Maker\Shared\DissolveNoise.png

C:\Program Files\Google\Chrome\Application\68.0.3440.75\Installer\chrome.7z

C:\Program Files\Google\Chrome\Application\68.0.3440.75\VisualElements\logo.png

C:\Program Files\Google\Chrome\Application\68.0.3440.75\VisualElements\logobeta.png

C:\Program Files\Google\Chrome\Application\68.0.3440.75\VisualElements\logobetalight.png

C:\Program Files\Google\Chrome\Application\68.0.3440.75\VisualElements\logocanary.png

C:\Program

Files\Google\Chrome\Application\68.0.3440.75\VisualElements\logocanarylight.png

C:\Program Files\Google\Chrome\Application\68.0.3440.75\VisualElements\logodev.png

***

------

Разблокировка

ЯД кошелек [410017171730353] | Сумма: 4999

---

Мы гарантируем, что вы сможете безопасно и легко восстановить все свои файлы, а так же вернуть прежние состояние системы.

1. Переведите указанную сумму на Яндекс кошелек. Выберите наличный или безналичный расчет.

2. После успешного перевода нажмите на кнопку "я оплатил'а", для проверки зачисления средств. При положительном результате система будет разблокирована в автоматическом режиме.

Но у нас не так много времени. Каждые 10 минут в случайном порядке будут безвозвратно удаляться защифрованые файлы.

Оплата:

[онлайн]

[наличными]

Разблокировка:

[я оплатил'а]

---

Внимание!!! Грамотность писавшего текст сохранена. Все ошибки в тексте принадлежат вымогателю (вымогателям).

Технические детали

Распространяется как ключи к играм, программам, офисам (название неважно, могут быть заражены все "игровые" файлы на портале игровой тематики или подложен только один файл). Может использовать название ESETNOD.exe, start.exe и прочие.

Может также распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ После запуска файла ключи.exe или lock.exe экран блокировки сразу не показывается. Сначала догружаются компоненты в ту же папку.

Затем извлекается и демонстрируется содержимое файла key.txt

Потом система перезагружается и после запуска демонстрируется экран блокировки с тремя вкладками.

➤ Курсор мыши ограничивается в перемещении в пределах экрана блокировки. Горячие клавиши и доступ к Рабочему столу отключены.

➤ Для шифрования используется библиотека DCPcrypt 2.

Список файловых расширений, подвергающихся шифрованию:

.7z, .avi, .doc, .docx, .flv, .indd, .jpg, .mov, .mp4, .mpeg, .ods, .odt, .pages, .pdf, .png, .pot, .ppt, .pptx, .psb, .psd, .rar, .rtf, .xls, .xlst, .xlsx, .zip (26 расширений). В новых версиях список может отличаться.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

ключи.exe

ключи активации.exe

ключи_активации.exe

Ключи активации на 365.exe

Ключи_активации_на_365.exe

lock.exe

key.txt

Расшифровать файлы.txt

chrome.zip

run.bat

<random>.exe - случайное название

и другие

Расположения:

\Desktop\ ->

\User_folders\ ->

\Downloads\ ->

\%TEMP%\ ->

%TEMP%\run.bat

%TEMP%\keys.txt

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: cryptlocker@tutanota.com

Yandex Money (Яндекс.Деньги): 410017171730353

Доступ к URL:

ftp://m1haylok.beget.tech

логин: m1haylok_chrome

пароль: 3fF%sP4&

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 9 октября 2018:

Записка: как расшифровать файлы.txt

Email: cryptlocker@tutanota.com

➤ Содержание записки:

Все файлы с расширениями: .doc .docx .xls .xlsx .xlst .ppt .pptx .rtf .pot .pages .indd .odt .ods .pdf .zip.rar .7z .jpg .png .mp4 .mov .avi .mpeg .flv .psd .psb были зашифрованы

Мы гарантируем, что вы сможете безопасно и легко восстановить все свои файлы

Свяжитесь с нами cryptlocker@tutanota.com

Вариант от 26 февраля 2019:

Расширение: .wannacash

Записка: как расшифровать файлы.txt

Telegram: @crypto_wannacash

Email: crypto_wannacash@protonmail.com

Для информирования жертв вымогательства используется изображение, заменяющее обои на Рабочем столе, и обычная текстовая записка. Скриншоты обоих прилагаются.

➤ Содержание записки:

Все файлы следующих расширений былы зашифрованы: .doc .docx .xls .xlsx .xlst .ppt .pptx .rtf .pot .pages .indd .odt .ods .pdf .zip .rar .7z .jpg .png .mp4 .mov .avi .mpeg .flv .psd .psb

Мы гарантируем, что вы сможете безопасно и легко восстановить все свои файлы.

Свяжитесь с нами одним из удобных для вас способом.

телеграм: @crypto_wannacash

почта: crypto_wannacash@protonmail.com

Вариант от 31 марта 2019:

Пост в Твиттере >>

Расширение: .wannacash

Шаблон имени зашифрованного файла: файл зашифрован (оригинальное имя файла) .wannacash

Пример заш-файла: файл зашифрован (LICENSE.txt) .wannacash

Файлы записки: как расшифровать файлы.txt

как расшифровать файлы2.txt

как расшифровать файлы3.txt

Записки отбрасываются на Рабочий стол и в папки Documents и Downloads профиля пользователя. Другим информатором жертвы является изображение, заменяющее обои. Опять новое.

➤ Содержание текстовой записки:

Все файлы следующих расширений былы зашифрованы: .doc .docx .xls .xlsx .xlst .ppt .pptx .rtf .pot .pages .indd .odt .ods .pdf .zip .rar .7z .jpg .png .mp4 .mov .avi .mpeg .flv .psd .psb

Мы гарантируем, что вы сможете безопасно и легко восстановить все свои файлы.

Свяжитесь с нами одним из удобных для вас способом.

телеграм: @crypto_wannacash

почта: crypto_wannacash@protonmail.com

---

В записке о выкупе, как и раньше, указаны не все целевые расширения. Список расширений немного больше:

.7z, .accdb, .avi, .dat, .djvu, .doc, .docx, .epub, .flv, .gif, .gz, .gzip, .html, .iso, .jpg, .mov, .mp4, .mpeg, .odf, .ods, .odt, .pages, .pdf, .png, .pot, .pps, .ppsm, .ppt, .pptx, .psb, .psd, .pub, .rar, .rtf, .tib, .txt, .veg, .xls, .xlst, .xlsx, .zip (41 расширение).

Ключ теперь генерируется случайным в зависимости от таймера.

Если шифрование прошло успешно, то оригинальные файлы трижды перезаписываются мусором, а потом удаляются.

Теневые копии файлов удаляются.

Файл EXE: Wannacash_2.exe

Распространяемый файл: Ключи активации на 365.exe

Другие файлы: keys.txt, run.bat

Проверяет целевой ПК по адресу: http://ipinfo.io/json

Результаты анализов: VT + AR + AR + извлеченный файл VT

➤ Обнаружения:

DrWeb -> Trojan.Encoder.25885

BitDefender -> Generic.Ransom.WCryG.9A841548

ESET-NOD32 -> Win32/Filecoder.NVC

Вариант от 5 июня 2019:

Топик на форуме >>

Расширение: .punisher

Фактически файл переименовывается особым образом, при котором оригинальное название помещается в круглые скобки и спереди дополняется словами "файл зашифрован".

Примеры зашифрованных файлов:

файл зашифрован (1.jpg) .punisher

файл зашифрован (Высота.docx) .punisher

Здесь 1.jpg и Высота.docx - оригинальные названия файлов.

Вариант от 10 июня 2019:

Пост в Твиттере >>

Топик на форуме >>

Расширение: .wannacash

Пример зашифрованного файла:

файл зашифрован (image005.png) .wannacash

Email: wannacash@rape.lol, help73@tutanota.com

➤ Деструктивные действия:

Изменяет файлы в папке расширения Chrome

Действия выглядят как кража личных данных

Изменяет фоновое изображение рабочего стола

Проверяет IP на сайте ipinfo.io

Изменяет настройки трассировки файла или консоли

Создает файлы в пользовательском каталоге

Запускает cmd.exe для выполнения файла run.bat

Файл открывает файл run.bat с ключами keys.txt

URL Malware: xxxxs://yadi.sk/d/YagZ5ZRHKli0_w

Файл EXE: Ключи активации на 365.exe (из архива Ключи активации на 365.zip)

Результаты анализов: VT + HA + IA + AR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.28471

BitDefender -> Gen:Heur.Ransom.Imps.3

Malwarebytes -> Ransom.Wannacash

➤ Содержание записки:

Все файлы следующих расширений былы зашифрованы:

.doc .docx .xls .xlsx .xlst .ppt .pptx .accdb .rtf .pub .epub .pps .ppsm .pot .pages .odf .odt .ods .pdf .djvu .html .txt .tib .iso .dat .zip .rar .7z .gzip .gz .jpg .png .mp4 .mov .avi .mpeg .flv .gif .psd .psb .veg

---------------------------------------------------------------------

Мы гарантируем, что вы сможете безопасно и легко восстановить все свои файлы.

Свяжитесь с нами.

почта: wannacash@rape.lol

запасная почта: help73@tutanota.com (использовать только, если первая не отвечает в течении суток )

В письме укажите свой идентификатор

---------------------------------------------------------------------

Ваш идентификатор: D061-7E**

---------------------------------------------------------------------

Внимание !

* Не переименовывайте зашифрованные файлы.

* Не пытайтесь расшифровать ваши данные с помощью сторонних программ, это может привести к необратимой потере данных.

Вариант от 24 июня 2019:

Расширение: .punisher

Email: help73@protonmail.com, help73@tutanota.com

Файл EXE: Ключи активации на 365.exe (из архива Ключи активации на 365.zip)

Вариант от 27 июля 2019:

Пост в Твиттере >>

Расширение: .wannacash

Пример зашифрованного файла:

файл зашифрован (image005.png) .wannacash

Email: buratino@cock.li

Файл EXE: Ключи активации на 365 дней.exe

Результаты анализов: HA + VT + IA

➤ Подробности:

Не шифрует файлы более 30000000 байт. После шифрования добавляет к содержимому файла эту информацию:

Thyrex suck :D

Need files? Contact with me: buratino@cock.li

password:<string in base64>

Каждый файл зашифрован с уникальным ключом, который также шифруется с RSA-1024 и сохраняется в файле после "пароля".

Вариант от 6 сентября 2019:

Пост в Твиттере >>

Записка: как расшифровать файлы.txt

Email: malina@rape.lol

Файлы:

%TEMP%\keys.txt

%TEMP%\public.key

%TEMP%\run.bat

C:\Users\admin\AppData\Local\Temp\delete.bat

➤ Подробности:

Теперь помещает файлы в zip-архив с паролем (уникален для каждого файла) и изменяет имя на: файл зашифрован (original_filename).wannacash .zip

Пример (с тремя пробелами между слов!):

файл зашифрован (ms.gif).wannacash .zip

файл зашифрован (preview.gif).wannacash .zip

Результаты анализов: VT + HA + IA + AR

➤ Обнаружения:

DrWeb -> Trojan.MulDrop10.51267

BitDefender -> Gen:Variant.Ransom.WannaCash.1

Kaspersky -> Trojan-PSW.Win32.Phpw.xn

Вариант от 17 сентября 2019:

Пост в Твиттере >>

Формат зашифрованного файла: файл зашифрован (<original_filename>).zip

Пример зашифрованного файла: файл зашифрован (dekl_copy.doc).zip

Записка: как расшифровать файлы.txt

Email: thyrexsuck@cock.li

➤ Подробности:

Использует ZipForge для упаковки файлов (без сжатия) в защищенный паролем архив.

Результаты анализов: VT + IA + HA

➤ Обнаружения:

DrWeb -> Trojan.Encoder.29547

BitDefender -> Trojan.GenericKD.32476959

Malwarebytes -> Ransom.Wannacash

Вариант от 23 сентября 2019:

Пост в Твиттере >>

Записка: как расшифровать файлы.txt

Email: absolutefreedom@cock.li

BitMessage: BM-2cWuVodSVPfUwxBJAmASF2hugrkmUoTX53

Результаты анализов: VT + IA + HA

Вариант от 17 октября 2019:

Пост в Твиттере >>

Предположение от Thyrex о родстве WannaCash и Cryakl

Вариант от 20-23 октября 2019:

Пост в Твиттере >>

Изменяет исходное имя файла на Файл зашифрован [original_name].zip

Мьютекс: mamgagslkglsgsg

Записка: как расшифровать файлы.txt

Email: absolutefreedom@cock.li

Bitmessage: BM-2cWuVodSVPfUwxBJAmASF2hugrkmUoTX53

Результаты анализов (образцы):

1. Шифровальщик (файл dobro.exe): VT + HA

DrWeb -> Trojan.Encoder.29859

BitDefender -> Trojan.GenericKD.32631426

Malwarebytes -> Ransom.Wannacash

2. Загрузчик (файл Ключи активации на 365 дней-2010.exe): VT + HA

DrWeb -> Trojan.MulDrop11.23943

BitDefender -> Gen:Trojan.Heur2.GZ.gGW@beC0atf

Avira (no cloud) -> TR/Dldr.Delphi.Gen

Вариант от 28 октября 2019:

Пост в Твиттере >>

Результаты анализов: VT

Уточнение от Thyrex: WannaCash использует LockBox3 RSA только для шифрования ключей перед добавлением их в конец файлов.

Вариант от 7 ноября 2019:

Пост в Твиттере >>

Изменяет название на "Файл зашифрован <original_name>.wannacash .zip"

Записка: как расшифровать файлы.txt

Email: lovelife@cumallover.me

Jabber: lovelife@xabber.org

1. Файл: hostsss.exe

Результаты анализов: VT + HA

DrWeb -> Trojan.Packed2.42093

BitDefender -> Gen:Variant.Ransom.WannaCash.2

Malwarebytes -> Trojan.MalPack.Themida

2. Файл (дроппер): eset keys [до 06.06.2020].exe

Результаты анализов: VT + HA

DrWeb -> Trojan.Packed2.42093

BitDefender -> Trojan.GenericKD.32692299

ESET-NOD32 -> A Variant Of Win32/Kryptik.GYDO

Вариант от 21-24 ноября 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Файл зашифрован [original_name].wannacash .zip

Записка: как расшифровать файлы.txt

Email: justsurrender@rape.lol

Tox chat: 6DAE1649D7DFE6B22CACF937168F1CB397CA0D634081D6A17F810E62C3992812984C2DBFB63F

Файл: egui.exe, eguis_upx.exe

Результаты анализов: VT + HA + VMR + AR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.30207

BitDefender -> Trojan.GenericKD.32743074

Malwarebytes -> Ransom.Wannacash

Вариант от 12 декабря 2019:

Пост в Твиттере >>

Шаблон зашифрованного файла: Файл зашифрован [<original_name>].wannacash .zip

Пример зашифрованного файла: Файл зашифрован [Image_001.jpg].wannacash .zip

Записка: как расшифровать файлы.txt

Email: onlymoney@firemail.cc

Tox chat (https://tox.chat) : 6DAE1649D7DFE6B22CACF937168F1CB397CA0D634081D6A17F810E62C3992812984C2DBFB63F

Файл: Ключи для ESET[all versions] на 365 дней.exe

Результаты анализов: VT + HA + IA

➤ Обнаружения:

DrWeb -> Trojan.Encoder.30302

BitDefender -> Trojan.GenericKD.32783767

ESET-NOD32 -> A Variant Of Win32/Filecoder.NZC

Вариант от 25-26 декабря 2019:

Пост в Твиттере >>

Расширение: .happy new year

Пример зашифрованного файла: 45242 Файл зашифрован. Пиши noallpossible@cock.li .happy new year

Email: noallpossible@cock.li, supermax@cock.lu

➤ Подробности:

Изменяет исходное имя файла на "<file_number> Файл зашифрован. Пиши noallpossible@cock.li .happy new year"

Записка: как расшифровать файлы.txt

➤ Содержание записки:

==================================

Все значимые файлы на ВАШЕМ компьютере были упакованы в закодированные архивы с уникальными 100''значыми паролями, при использованием AES-256-битного шифрования.

Пораженные расширения и типы:

.doc .docx .xls .xlsx .xlst .ppt .pptx .accdb .rtf .pub .epub .pps .ppsm .pot .pages .odf .odt .ods .pdf .djvu .html .rtf .1Cv8ddb.1cl .1CD .cf .dt .efd .jpg .png .mp4 .mov .avi .mpeg .flv .gif .bmp .3gp .zip .rar'+' .7z .gzip .gz .tib .bak .iso .dat .cpp .h .pas .dpr .dproj .py .JS .css .php .asm .jar .apk .xml .psd .psb .AEPX .PRPROJ .SWF .veg .txt .bd .default "Cookies" "History" "Login Data" "Favicons" "Web Data" "default" …..........................................................

Я гарантирую, что ВЫ сможете безопасно и легко восстановить все свои файлы.

Чтобы подтвердить мои честные намерения, отправьте мне на почту 2 разных файла, и ВЫ получите их расшифровку. Они НЕ должны быть документами (офис и тп).

…..........................................................

почта: noallpossible@cock.li

резеврная почта: supermax@cock.lu

Если не отвечаю в течении суток, пишите на резервную почту.

…..........................................................

У ВАС есть ровно 7 дней на связь со мной. 01.01.2020 числа в расшифровке ВАМ будет отказано. …..........................................................

Внимание !

* Не переименовывайте зашифрованные файлы.

* Не пытайтесь расшифровать ваши данные с помощью сторонних программ, это может привести к повреждению или другим неприятным последствиям.

Крайне не рекомендую обращаться за помощью на форумы антивирусных компаний. Только лишь потеряете время на ожидание отрицательного ответа.

==================================

Файл: egui.exe

Результаты анализов: HA + VT + VMR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.30426

BitDefender -> Gen:Variant.Ursu.706446

Malwarebytes -> Ransom.Wannacash

=== 2020 ===

Вариант от 7 февраля 2020:

Расширение как отдельный элемент не используется.

Пример зашифрованного файла: Файл зашифрован. Пиши. Почта nichegolichnogo@airmail.cc [6] .EUPHORIA v07022020.zip

Результаты анализов: VT + AR

Вариант от 1 апреля 2020:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение как отдельный элемент не используется.

Шаблон зашифрованного файла: Файл зашифрован. Пиши. Почта clubnika@elude.in [number].WANNACASH NCOV v310320

Пример зашифрованного файла: Файл зашифрован. Пиши. Почта clubnika@elude.in [1].WANNACASH NCOV v310320

Email: clubnika@elude.in

Файл: Ключи активации на 365 дней.exe

Результаты анализов: VT + HA + IA + VMR

---

➤ Обнаружения:

ALYac -> Trojan.Ransom.WannaCash

Avira (no cloud) -> TR/FileCoder.tixkp

BitDefender -> Trojan.GenericKD.33588677

DrWeb -> Trojan.PWS.Siggen2.46087

ESET-NOD32 -> A Variant Of Win32/Filecoder.OBN

Kaspersky -> Trojan-Ransom.Win32.Encoder.hyf

Malwarebytes -> Ransom.Wannacash

Symantec -> Trojan Horse

Tencent -> Win32.Trojan.Encoder.Efan

TrendMicro -> Trojan.Win32.MALREP.THDOABO

Вариант от 12 апреля 2020:

Пост на форуме >>

Расширение как отдельный элемент не используется.

Пример зашифрованного файла: Файл зашифрован. Пиши. Почта nichegolichnogo@airmail.cc [25092] .EUPHORIA v19022020.zip

Email: nichegolichnogo@airmail.cc

Вариант от 10-12 мая 2020:

Примеры зашифрованных файлов:

Файл зашифрован. Пиши. Почта lisasu@elude.in [3024].WANNACASH NCOV v280420.zip

Файл зашифрован. Пиши. Почта lisasu@elude.in] .WANNACASH NCOV v100520.zip

Email: lisasu@elude.in

Вариант от 23 мая 2020:

Пост в Твиттере >>

Шаблон зашифрованного файла: Файл [<old_name>] зашифрован. Пиши. [Почта <email>] .WANNACASH NCOV v200520.zip

Email: clubnika@cock.li

Файл: Ключи активации на год_.exe

Результаты анализов: VT + HA + IA + AR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31890

BitDefender -> Gen:Variant.Strictor.243186

ESET-NOD32 -> Win32/Filecoder.OBN

Rising -> Ransom.WannaCash!8.115E3 (CLOUD)

TrendMicroRansom_WannaCash.R002C0DER20

Вариант от 24 мая 2020:

Пост в Твиттере >>

Email: safronov@cock.li, safronov123@tuta.io

Путь до файла: %SystemDrive%\Users\6lTHS3n\AppData\Local\Temp\start.exe

Файл: Ключи активации на 365 дней.exe

Результаты анализов: VT + HA + IA + TG

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31913

BitDefender -> Gen:Variant.Ursu.736129

ESET-NOD32 -> Win32/Filecoder.OBN

Rising -> Trojan.Filecoder!8.68 (CLOUD)

TrendMicro -> Trojan.Win32.MALREP.THEBGBO

Вариант от 17 июля 2020:

Топик на форуме >>

Записка: Как расшифровать файлы.txt

Email: mylifeisfear@cock.li, safronov@cock.li

Вариант от 21 июля 2020:

Статус: Можно расшифровать! Обращайтесь по ссылке >>

Версия: WANNACASH NCOV v 170720

Пример зашифрованного файла: Файл [Image001.jpg] зашифрован. Пиши. [ Почта mylifeisfear@cock.li ] .WANNACASH NCOV v170720

Записка: Contribution.txt

Email: mylifeisfear@cock.li

Обновление без указания даты:Email: netakaykakvse@cock.li

nenadotakdelat@hitler.rocks

euphoria-help@elude.in

Вариант от 1 августа 2020:

Статус: Можно расшифровать! Обращайтесь по ссылке >>

Пост в Твиттере >>

Версия: WannaCash 2.0

Шаблон зашифрованного файла: [number] Файл зашифрован. Пиши. [ Почта mylifeisfear@cock.li ] .WANNACASH v010820

Пример зашифрованного файла: 6833 Файл зашифрован. Пиши. [ Почта mylifeisfear@cock.li ] .WANNACASH v010820

Записка: Как расшифровать файлы.txt

Email: Email: mylifeisfear@cock.li, safronov@cock.li

Downloader (загрузчик): VT + IA

Encoder (шифровальщик): VT + HA + IA

➤ Обнаружения:

DrWeb -> Trojan.Ransom.755

BitDefender -> Trojan.GenericKD.34271806

ESET-NOD32 -> Win32/Filecoder.NYU

Rising -> Ransom.WannaCash!8.115E3 (CLOUD)

TrendMicro -> TROJ_GEN.R002H09H220

Вариант от 26 октября 2020:

Email: omygosh@cock.li, itstome@cock.li

Пример зашифрованного файла: 8339 Фaйл зaшифрoвaн [omygosh@cock.li]. wаnnасаsh

Обновление ноября 2020:

Сообщение на форуме >>Сайт, на котором некоторые участники распространяют архивы с ключами для Eset Nod32: xxxx://android-club.ws

Вариант от 5 декабря 2020:

Пример зашифрованного файла: 18430 Фaйл зaшифрoвaн [petrov441@protonmail.com] wannacash .zip

Email: petrov441@protonmail.com

=== 2021 ====

Вариант от 9 января 2021:

Пример зашифрованного файла: Файл ......... зашифрован. Пиши. [ Почта mylifeisfear@cock.li ] .WANNACASH v010820

Email: mylifeisfear@cock.li

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание!

Файлы можно дешифровать при определенных обстоятельствах.

Советую обратиться по этой ссылке к Alex Svirid >> или на форум.

Внимание!

Файлы можно дешифровать при определенных обстоятельствах.

Советую обратиться по этой ссылке к Alex Svirid >> или на форум.

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as WannaCash)

Write-up, Topic of Support

*

Read to links:

Tweet on Twitter + Tweet

ID Ransomware (ID as WannaCash)

Write-up, Topic of Support

*

- видеоролик подготовлен автором блога.

Thanks:

AlexSvirid, Michael Gillespie

Andrew Ivanov

safety, thyrex

*

Thanks:

AlexSvirid, Michael Gillespie

Andrew Ivanov

safety, thyrex

*

© Amigo-A (Andrew Ivanov): All blog articles.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.  Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.  Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. Read to links: Tweet on Twitter + myTweet ID Ransomware ( n/a ) Write-up, Topic of Support *

Thanks: Michael Gillespie Andrew Ivanov (author) * *