RaRansomware Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-128 + RSA-1028, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: RaRansomware. На файле написано: FiFi и FiFile CleanupFiFile. Для вас подготовлен видеообзор этого вымогателя.

© Генеалогия: выясняется.

К зашифрованным файлам добавляются расширения по шаблону .<random{5}>:

Примеры расширений:

.KUAJW

.XVNAW

.DUWVB

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало июля 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется: RaRansomware - Recovery instructions.html

Скриншот неполностью загруженной записки

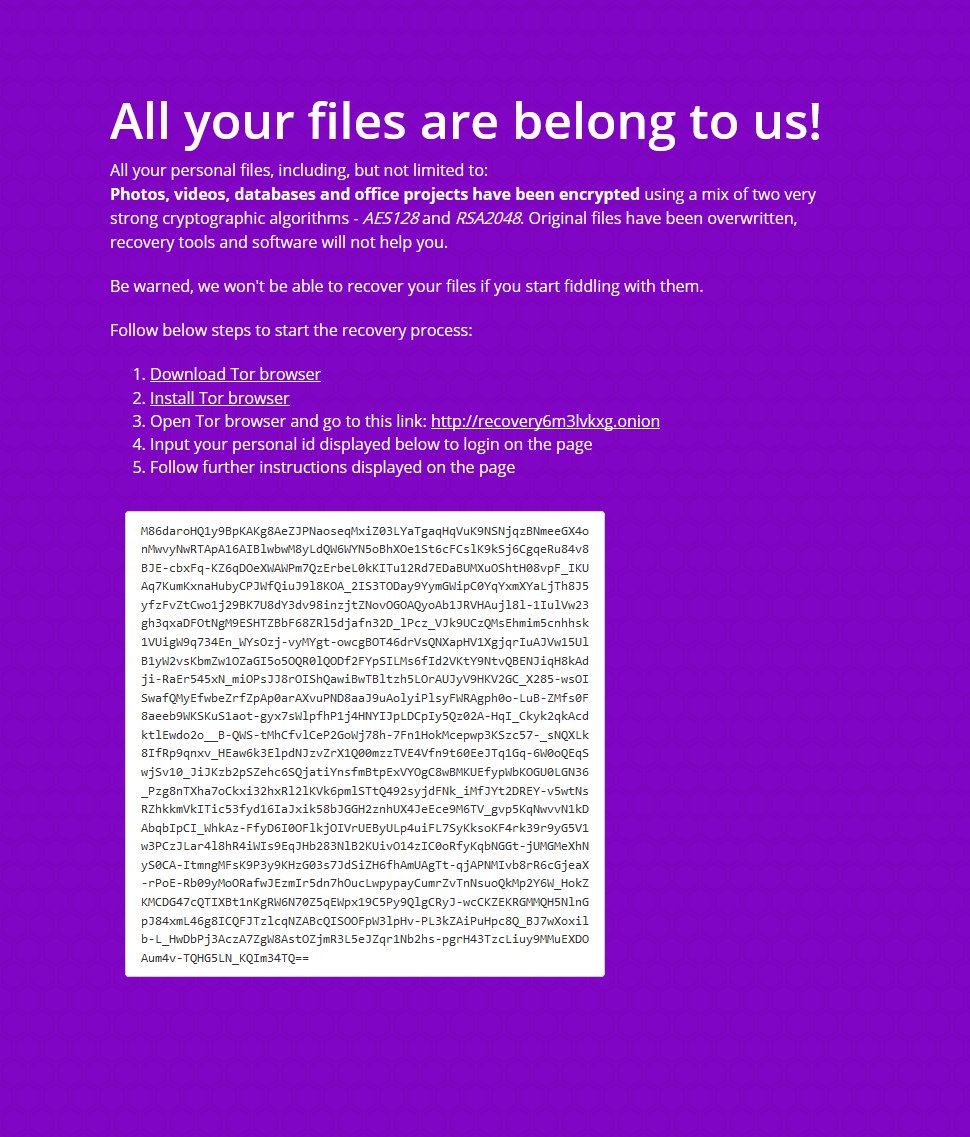

Скриншот полностью загруженной html-записки

Содержание записки о выкупе:

All your files are belong to us!

All your personal files, including, but not limited to:

Photos, videos, databases and office projects have been encrypted using a mix of two very strong cryptographic algorithms - AES-128 and RSA-1028. Original files have been overwritten, recovery tools and software will not help you.

The only way to recover your files, are to meet our demands.

Be warned, we won't be able to recover your files if you start fiddling with them.

You have 120 hours (5 days) from this moment to send us payment, or you files will be lost in eternity.

To start the recovery process you need to download and install the Tor browser, which is easily done from their own home-page.

Once you have the Tor browser running you need to navigate to xxxx://recoverv6m3lvkxg.onion and then input your personal id displayed below.

Further payment instructions will be given once logged in.

[ASEVed5iyM+ZQAGkdcIja4mew***]

Перевод записки на русский язык:

Все ваши файлы принадлежат нам!

Все ваши личные файлы, в том числе, но не ограничиваясь:

Фото, видео, базы данных и офисные проекты были зашифрованы с использованием сочетания двух очень сильных криптографических алгоритмов - AES-128 и RSA-1028. Исходные файлы были перезаписаны, средства восстановления и программы вам не помогут.

Единственный способ восстановить ваши файлы - выполнить наши требования.

Будьте предупреждены, мы не сможем восстановить ваши файлы, если вы начнете ими заниматься.

У вас есть 120 часов (5 дней) с этого момента, чтобы отправить нам платеж, или ваши файлы будут потеряны навечно.

Чтобы запустить процесс восстановления, вам надмо загрузить и установить браузер Tor, который легко сделать с его домашней страницы.

После запуска браузера Tor вам надо перейти на xxxx://recoverv6m3lvkxg.onion, а затем ввести свой личный идентификатор, указанный ниже.

Дальнейшие инструкции по оплате будут предоставлены после входа в систему.

[ASEVed5iyM + ZQAGkdcIja4mew ***]

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

RaRansomware - Recovery instructions.html

RaRaPayloadCrypted.exe

KUAJW.exe

XTQLT.exe

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

%AppData%\KUAJW\KUAJW.exe

%AppData%\XTQLT\XTQLT.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: xxxx://recoverv6m3lvkxg.onion

URL: xxxx://bitly.com/2u086NE

xxxx://apps.identrust.com

xxxx://www.download.windowsupdate.com/

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >> VT>>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 9 июля 2018:

Пост в Твиттере >>

Видеобзор >>

Обновление от 29 ноября 2018:

Пост в Твиттере >>

Расширение: .KUAJW

Результаты анализов: VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as RaRansomware ) Write-up, Topic of Support 🎥 Video review >>

- Ведеообзор от CyberSecurity GrujaRS

Thanks: Karsten Hahn, Michael Gillespie Andrew Ivanov CyberSecurity GrujaRS *

© Amigo-A (Andrew Ivanov): All blog articles.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.