IceFire Ransomware

IceFire Doxware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные бизнес-пользователей с помощью комбинации алгоритмов AES+RSA, а затем требует выкуп в криптовалюте Monero, чтобы вернуть файлы. Угрожает через 5 дней опубликовать украденные файлы. Оригинальное название: IceFire. На файле написано: нет данных.

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Symantec ->

Tencent ->

TrendMicro ->

---

© Генеалогия: ??? >> IceFire

Информация для идентификации

Активность этого крипто-вымогателя была в первой половине марта 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру. В первые дни уже были пострадавшие из нескольких стран.

К зашифрованным файлам добавляется расширение: .iFire

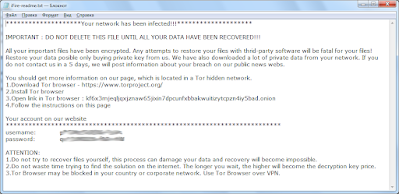

Записка с требованием выкупа называется: iFire-readme.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

Записка с требованием выкупа называется: iFire-readme.txt

********************Your network has been infected!!!********************

IMPORTANT : DO NOT DELETE THIS FILE UNTIL ALL YOUR DATA HAVE BEEN RECOVERED!!!

All your important files have been encrypted. Any attempts to restore your files with thrid-party software will be fatal for your files!

Restore your data posible only buying private key from us. We have also downloaded a lot of private data from your network. If you

do not contact us in a 5 days, we will post information about your breach on our public news webs.

You should get more information on our page, which is located in a Tor hidden network.

1.Download Tor browser - https://www.torproject.org/

2.Install Tor browser

3.Open link in Tor browser : kf6x3mjeqljqxjznaw65jixin7dpcunfxbbakwuitizytcpzn4iy5bad.onion

4.Follow the instructions on this page

Your account on our website

*************************************************************************

username: ***

password: ***

ATTENTION:

1.Do not try to recover files yourself, this process can damage your data and recovery will become impossible.

2.Do not waste time trying to find the solution on the internet. The longer you wait, the higher will become the decryption key price.

3.Tor Browser may be blocked in your country or corporate network. Use Tor Browser over VPN.

Перевод записки на русский язык:

*** Ваша сеть заражена!!! ***

ВАЖНО: НЕ УДАЛЯЙТЕ ЭТОТ ФАЙЛ, ПОКА ВСЕ ВАШИ ДАННЫЕ НЕ БУДЕТ ВОССТАНОВЛЕНЫ!!!

Все ваши важные файлы зашифрованы. Любые попытки вернуть ваши файлы с помощью сторонних программ будут фатальными для ваших файлов! Вернуть свои данные можно только купив закрытый ключ у нас. Мы также загрузили много личных данных из вашей сети. Если вы не свяжетесь с нами в течение 5 дней, мы опубликуем информацию о вашем нарушении на наших публичных новостных сайтах.

Вы должны получить больше информации на нашей странице, которая находится в скрытой сети Tor.

1. Скачайте браузер Tor - https://wwiv.torproject.org/

2. Установите браузер Тор

3. Откройте ссылку в браузере Tor: ***

4. Следуйте инструкциям на странице

Ваш аккаунт на нашем сайте

***

имя пользователя: ***

пароль: ***

ВНИМАНИЕ:

1. Не пытайтесь восстанавливать файлы сами, этот процесс может повредить ваши данные и восстановление станет невозможным.

2. Не тратьте время на поиски решения в Интернете. Чем дольше вы ждете, тем выше будет цена за ключ дешифрования.

3. Браузер Tor может быть заблокирован в вашей стране или корпоративной сети. Используйте Tor Browser через VPN.

Текст с требованием выкупа есть также на сайте вымогателей.

Содержание текстана сайте:

Your network has been infected

All your important files have been encrypted. Any attempts to restore file with third-party software will be fatal for your files. Restore your data possible only buying private key from us. We have also downloaded a lot of private data from your network. If you do not contact us in five days, we will post information about your breach on our public news webs.

You can pay directly following the steps:

• Log into the website with your account.

• Get the Monero address and number of XMR you should pay.

• Pay XMR to our Monero address.

• Send the blockchain transaction ID to us.

• Download decrypt application from our website.

• We will send private key to you within six hours.

• Finally, decrypt all your files.

Перевод на русский язык:

Ваша сеть заражена

Все ваши важные файлы зашифрованы. Любые попытки вернуть файл с помощью сторонних программ будут фатальными для ваших файлов. Вернуть ваши данные можно только купив закрытый ключ у нас. Мы также загрузили много личных данных из вашей сети. Если вы не свяжетесь с нами за пять дней, мы опубликуем информацию о вашем нарушении на наших публичных новостных сайтах.

Вы можете оплатить сразу после шагов:

• Войдите на сайт под своей учетной записью.

• Получите адрес Monero и количество XMR, которое надо заплатить.

• Оплатите XMR на наш адрес Monero.

• Отправьте нам ID транзакции блокчейна.

• Загрузите приложение для расшифровки с нашего сайта.

• Мы отправим вам закрытый ключ за шесть часов.

• Наконец, расшифруйте все ваши файлы.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

iFire-readme.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: kf6x3mjeqljqxjznaw65jixin7dpcunfxbbakwuitizytcpzn4iy5bad.onion

Email: -

XMR (Monero):

XMR (Monero):

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: средний.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 14 августа 2022:

Сообщение на форуме >>

Есть некоторые изменения на сайте вымогателей.

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Есть некоторые изменения на сайте вымогателей.

Обновление от 9 марта 2023:

IceFire теперь шифрует системы Linux.

Важные части системы не шифруются и остаются в рабочем состоянии.

Добавляется расширение: .iFire

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: MalwareHunterTeam, Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.