Cooper Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: Cooper v.1 >> Cooper v.2

Активность этого крипто-вымогателя была в конце марта 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .Cooper

Записка с требованием выкупа называется: Cooper_Recover.txt

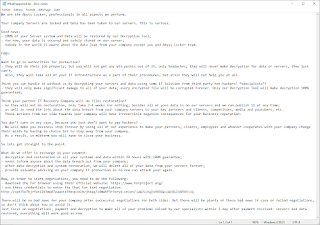

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Cooper_Recover.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: Cooper@onionmail.org, Cooper@cyberfear.com

BTC: -

Записка с требованием выкупа называется: Cooper_Recover.txt

Содержание записки о выкупе:

Cooper Ransomware V2

Your ID: 999106C0F4B***

We are the only ones that own the decryption software. After you run it on your system, all of your data will be recovered and everything will be back to normal as if nothing had happened.

As a result, we advise you to contact us at the following Email addresses and buy the decryption software RIGHT NOW:

Cooper@onionmail.org

Cooper@cyberfear.com

** You Must Include Your ID in the Subject line of Your Email, Otherwise We WILL NOT ANSWER....

Перевод записки на русский язык:

Cooper Ransomware V2

Ваш ID: 999106C0F4B***

Мы единственные, у кого есть программа для расшифровки. После того, как вы запустите его в своей системе, все ваши данные будут восстановлены, и все вернется на круги своя, как будто ничего не произошло.

Поэтому мы советуем вам связаться с нами по следующим email-адресам и купить программe для расшифровки ПРЯМО СЕЙЧАС:

Cooper@onionmail.org

Cooper@cyberfear.com

** Вы должны указать свой ID в теме письма, иначе мы НЕ ОТВЕТИМ....

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Cooper_Recover.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: Cooper@onionmail.org, Cooper@cyberfear.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support ***

Thanks: Andrew Ivanov (article author) *** *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.