Abyss Locker Ransomware

Abyss-Data Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные на серверах компаний с помощью комбинации алгоритмов, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: Abyss Locker. На файле написано: нет данных.

---

Обнаружения:

DrWeb -> Trojan.Encoder.38417

BitDefender -> Trojan.GenericKD.71114327

ESET-NOD32 -> A Variant Of Win64/Filecoder.Rook.B

Kaspersky -> UDS:Trojan.Win32.Generic

Malwarebytes -> Ransom.Filecoder

Microsoft -> Ransom:Win32/Babuk.MAK!MTB

Rising -> Ransom.Agent!1.C2C9 (CLASSIC)

Tencent -> Malware.Win32.Gencirc.10bf7fa8

TrendMicro -> Ransom.Win64.ABYSSLOCKER.THAOHBD

---

© Генеалогия: ✂ Babuk, ✂ LockBit + другой код >> Abyss Locker

Информация для идентификации

Активность этого крипто-вымогателя была в марте 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру. Не только шифрует, но и крадет данные.

К зашифрованным файлам добавляется расширение: .Abyss

Записка с требованием выкупа называется: WhatHappened.txt

Записка с требованием выкупа называется: WhatHappened.txt

Записка с требованием выкупа, написанная на сайте вымогателей:

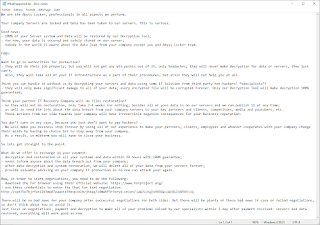

Содержание записки о выкупе:

We are the Abyss Locker, professionals in all aspects we perform.

Your company Servers are locked and Data has been taken to our servers. This is serious.

Good news:

-100% of your Server system and Data will be restored by our Decryption Tool;

- for now, your data is secured and safely stored on our server;

- nobody in the world is aware about the data leak from your company except you and Abyss Locker team.

FAQs:

Want to go to authorities for protection?

- they will do their job properly, but you will not get any win points out of it, only headaches; they will never make decryption for data or servers, they just can’t.

Also, they will take all of your IT infrastructure as a part of their procedures… but still they will not help you at all.

Think you can handle it without us by decrypting your servers and data using some IT Solution from third-party non-hackers' "specialists"?

- they will only make significant damage to all of your data; every encrypted file will be corrupted forever. Only our Decryption Tool will make decryption 100% guaranteed;

Think your partner IT Recovery Company will do files restoration?

- no they will not do restoration, only take 3-4 weeks for nothing; besides all of your data is on our servers and we can publish it at any time;

as well as send the info about the data breach from your company servers to your key partners and clients, competitors, media and youtubers, etc.

Those actions from our side towards your company will have irreversible negative consequences for your business reputation.

You don’t care in any case, because you just don’t want to pay hackers?

- We will make you business stop forever by using all of our experience to make your partners, clients, employees and whoever cooperates with your company change their minds by

having no choice but to stay away from your company.

As a result, in midterm you will have to close your business.

So lets get straight to the point.

What do we offer in exchange on your payment:

- decryption and restoration of all your systems and data within 24 hours with 100% guarantee;

- never inform anyone about the data breach out from your company;

- after data decryption and system restoration, we will delete all of your data from your servers forever;

- provide valuable advising on your company IT protection so no one can attack your again.

Now, in order to start negotiations, you need to do the following:

- download the Tor Browser using their official website: https://www.torproject.org/

- use these credentials to enter the Chat for text negotiation: hxxx://op635o7bjrfeni2d3mqd7eawotx5hkvpzxlbvjhxqq7zdmwhf5r3oryd.onion/***

There will be no bad news for your company after successful negotiations for both sides. But there will be plenty of those bad news if case of failed negotiations, so don’t think about how to avoid it.

Just focus on negotiations, payment and decryption to make all of your problems solved by our specialists within 1 day after payment received: servers and data restored, everything will work good as new.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

WhatHappened.txt - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла$

readme.bmp - изображение, заменяющее обои Рабочего стола.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx://op635o7bjrfeni2d3mqd7eawotx5hkvpzxlbvjhxqq7zdmwhf5r3oryd.onion/

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: hxxx://op635o7bjrfeni2d3mqd7eawotx5hkvpzxlbvjhxqq7zdmwhf5r3oryd.onion/

hxxx://jqlcrn2fsfvxlngdq53rqyrwtwfrulup74xyle54bsvo3l2kgpeeijid.onion

Email: -

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

MD5: 18baedf43f4a68455e8d36b657aff03c (публичный образец)

MD5: 28E7CF3D80CFDC9FFB650BAAAC74DAA8 (непубличный образец)

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Новость от 29 июля 2023:

Linux-версия Abyss Locker Ransomware нацелена на серверы VMware ESXi.

Abyss Locker для Linux основан на Hello Kitty, но вместо этого использует шифрование ChaCha.

=== 2024 ===

Новость от 26 февраля 2024:

Спустя год после нашей публикации, наконец-то, обзор от Fortinet >>

Обзор включает версии 1 и 2.

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Обзор включает версии 1 и 2.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support ***

Thanks: stefanofavarato, S!Ri Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

Комментариев нет:

Отправить комментарий

ВНИМАНИЕ!

Новые комментарии проверяются. Всё, кроме спама, будет опубликовано. Вам нужен Google аккаунт для комментария.

---

Please note!

New comments are moderated. Anything other than spam will be published. You need a Google account to post a comment.

---

Bitte beachten Sie!

Neue Kommentare werden moderiert. Alle Kommentare, die kein Spam sind, werden veröffentlicht. Sie benötigen ein Google-Konto, um einen Kommentar zu hinterlassen.

---

Veuillez noter!

Les nouveaux commentaires sont modérés. Tous les commentaires, à l'exception des spams, seront publiés. Vous devez disposer d'un compte Google pour publier un commentaire.

---

¡Tenga en cuenta!

Los nuevos comentarios son moderados. Se publicarán todos los comentarios excepto el spam. Para escribir un comentario necesitas una cuenta de Google.