ZZZ Locker Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> Trojan.Siggen16.5096

BitDefender -> Trojan.GenericKD.38478086

ESET-NOD32 -> BAT/RenameFiles.AE

Kaspersky -> Trojan.Win32.Agent.xaljpp

Malwarebytes -> Malware.AI.3238774107

Microsoft -> ***

Rising -> ***

Tencent -> Win32.Trojan.Agent.Lohu

TrendMicro -> TROJ_GEN.R002C0PFE22

---

DrWeb -> ***

BitDefender -> Trojan.GenericKD.38730780

ESET-NOD32 -> BAT/RenameFiles.AE

Kaspersky -> ***

Malwarebytes -> ***

Microsoft -> ***

Rising -> ***

Tencent -> ***

TrendMicro -> ***

© Генеалогия: ✂ блокировщики из 2016-2018 г. >> ZZZ Locker > BlockZ, 7-language Locker

BitDefender -> Trojan.GenericKD.38730780

ESET-NOD32 -> BAT/RenameFiles.AE

Kaspersky -> ***

Malwarebytes -> ***

Microsoft -> ***

Rising -> ***

Tencent -> ***

TrendMicro -> ***

© Генеалогия: ✂ блокировщики из 2016-2018 г. >> ZZZ Locker > BlockZ, 7-language Locker

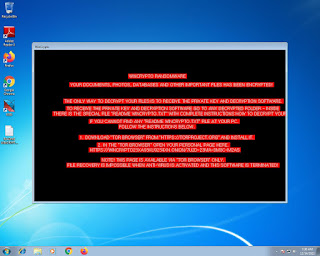

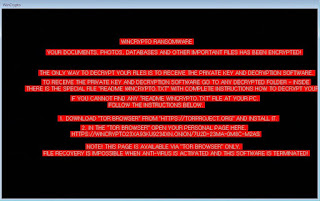

Активность этого крипто-вымогателя была в середине декабря 2021 и в январе 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется не расширение, а приставка "Lock.", но файлы не шифруются, как это было у шифровальщиков на основе MicroCop Ransomware, а архивируются, а потом переименовываются.

Фактически используется технология WinRar, а приставка Lock только показывает, что файл блокирован.

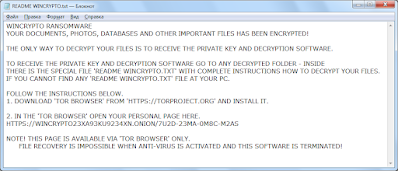

Записка с требованием выкупа называется: readmee.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Используются системные файлы: WScript и cmd.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

readmee.txt - название файла с требованием выкупа;

windowsupdaates.exe - название вредоносного файла;

Фактически используется технология WinRar, а приставка Lock только показывает, что файл блокирован.

Записка с требованием выкупа называется: readmee.txt

Good day!

If you are reading this letter, then most likely you are simply out of luck and you have my virus on your computer.

Your computer was infected with my virus. All your files on your PC were copied to my server. I have a complete copy of all your data including: passwords from sites, correspondence in social networks. photos taken with your webcam and video recording from your webcam

Your files have turned into lock.file and only I can decrypt them

I also have full access to your computer, and I can see everything you do on the Internet.

My virus has deleted and encrypted your files on your PC,

I can return all these files to you.

I am asking for a modest $ 200 dollars ransom to my bitcoin wallet

BTC Adress 13WDsG32nT9TvaK2uc24Pk8WLLejKTPXJL

You can buy bitcoin on a cryptocurrency exchange, on exchange sites, or through a request in a google search engine

As soon as I receive the translation from you. I will return all your files to you and leave you alone forever. The virus will be removed from your PC automatically after you pay 200 $

Attention!!! If you refuse to pay me. I will sell all your data on the shady forums. Your photos, videos, webcam recordings and everything else. The choice is yours :-)

Перевод записки на русский язык:

Добрый день!

Если вы читаете это письмо, то скорее всего вам просто не повезло и у вас на компьютере мой вирус.

Ваш компьютер был заражен моим вирусом. Все ваши файлы на вашем компьютере были скопированы на мой сервер. У меня есть полная копия всех ваших данных в том числе: пароли от сайтов, переписки в социальных сетях. фотографии, сделанные вашей веб-камерой, и записи видео с вашей веб-камеры

Ваши файлы превратились в lock.file и только я могу их расшифровать

У меня также есть полный доступ к вашему компьютеру, и я могу видеть все, что вы делаете в Интернете.

Мой вирус удалил и зашифровал ваши файлы на вашем ПК,

Я могу вернуть вам все эти файлы.

Прошу скромный выкуп в размере $200 долларов на мой биткойн-кошелек

Адрес BTC 13WDsG32nT9TvaK2uc24Pk8WLLejKTPXJL

Купить биткойн можно на бирже криптовалют, на сайтах обмена или через запрос в поисковике google.

Как только я получу от вас перевод. Я верну тебе все твои файлы и оставлю тебя в покое навсегда. Вирус будет удален с вашего ПК автоматически после оплаты 200 $

Внимание!!! Если вы откажетесь платить мне. Продам все ваши данные на теневых форумах. Ваши фото, видео, записи с веб-камеры и все остальное. Выбор за вами :-)

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Используются системные файлы: WScript и cmd.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

readmee.txt - название файла с требованием выкупа;

windowsupdaates.exe - название вредоносного файла;

zzz.exe - название вредоносного файла;

C:\TEMP\sait.bat

C:\TEMP\sait.VBS

C:\Users\Admin\AppData\Local\Temp\avtzap.bat

D:\Projects\WinRAR\sfx\build\sfxrar32\Release\sfxrar.pdb

*\Users\Admin\AppData\Local\Temp\zzz.exe

%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\zzz.exe

Записи реестра, связанные с этим Ransomware:

В Автозагрузку системы добавляется копия файла zzz.exe C:\Users\Admin\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\zzz.exe

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: hxxx://openff.sytes.net

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL: hxxx://openff.sytes.net

Email: -

BTC: 13WDsG32nT9TvaK2uc24Pk8WLLejKTPXJL

BTC: 13WDsG32nT9TvaK2uc24Pk8WLLejKTPXJL

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

---

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support ***

Внимание! Предполагаю, что файлы можно разблокировать и вернуть. Специалистам антивирусных компаний, которые много лет занимаются расшифровкой файлов, не составит труда восстановить файлы после этого и предыдущих вариантов шифровальщика.

Thanks: Andrew Ivanov (article author) *** *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.