Industrial Spy Extortion Group

Industrial Spy Hacking Team

Industrial Spy Doxware

Industrial Spy Ransomware

(хакеры-вымогатели, доксеры, публикаторы) (первоисточник на русском)

Translation into English

Информация для идентификации

Активность этой группы хакеров-вымогателей была замечена в марте-апреле 2022 г. и продолжалась после. Вполне возможно, что у них есть еще и другой сайт.

Сообщение хакеров своим потенциальным клиентам и жертвам, желающим купить чужую или выкупить свою же информацию:

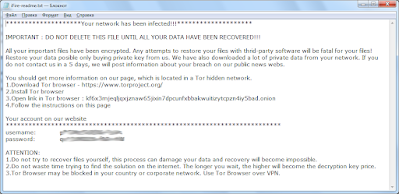

Содержание сообщения README.txt:

There you can buy or download for free private and compromising data of your competitors. We public schemes, drawings, technologies, political and military secrets, accounting reports and clients databases. All this things were gathered from the largest worldwide companies, conglomerates and concerns with every activity, we gather data using vunlerability in their it infrastructure, in their it infrastructure.

Industrial spy team processes huge massives every day to devide you results. You can fid it in their portal:

http://***

(Tor browser required)

We can save your time gaining your own goals or goals of your company. With our information you could refuse partnership with unscrupulous partner, reveal dirty secrets of your competitors and enemies and earn millions dollars using insider information.

"He who owns the information, owns the world"

Nathan Mayer Rothschild

Перевод на русский язык:

Здесь вы можете купить или скачать бесплатно частные и компрометирующие данные ваших конкурентов. Мы публикуем схемы, чертежи, технологии, политические и военные тайны, бухгалтерские отчеты и клиентские базы данных. Все это собрано у крупнейших мировых компаний, конгломератов и концернов по каждому виду деятельности, мы собираем данные, используя уязвимости в их ИТ-инфраструктуре, в их ИТ-инфраструктуре.

Команда промышленного шпиона каждый день обрабатывает огромные массивы информации, чтобы поделиться с вами результатами. Вы можете найти его на их портале:

http://***

(требуется браузер Tor)

Мы можем сэкономить ваше время, достигая ваших личных целей или целей вашей компании. С нашей информацией вы сможете отказаться от партнерства с недобросовестным партнером, раскрыть грязные секреты своих конкурентов и врагов и заработать миллионы долларов на инсайдерской информации.

"Кто владеет информацией, тот владеет миром"

Натан Майер Ротшильд

Кроме текстовой записки используются ещё два типа сообщений:

- тот же текст показывается в окне для ввода команд интерпретатора командной строки;

- тот же текст показывается на изображении вместо обоев Рабочего стола.

Страницы сайта хакеров-вымогателей

Содержание страницы сайта:

WELCOME! DEAR ***WHO OWNS THE INFORMATION, HE OWNS THE WORLD

WE HAVE 3 SECTIONS IN OUR MARKET.

EVERY SECTION HAS ITS OWN RULES.

---

PREMIUM

1. Datapack will be there for 7 days

2. DP will be selled only in one hands

3. DP will be completely deleted from our servers after downloading confirmation

4. DP will be moved to "General" section if it won't be bought for 7 days

---

GENERAL

1. DP will NEVER be deleted from our servers

2. DP price becomes very low

3. DP could be selled to multiple clients

4. DP will be moved to "Free" section in future

---

FREE

1. DP can be downloaded for free

2. DP will NEVER be deleted from our servers

3. DP could be downloaded by multiple clients

---

PAYMENTS

You should proceed to "Wallet' page to recharge your balance. Using your "personal wallet" make your payment via Bitcoin. Funds will apear to your account automatically after 2 confirmations in the Blockchain network.

На момент подготовки статьи на сайте хакеров-вымогателей было размещено 10 пакетов данных с украденными данными. Это видно на скриншоте, на самом деле их может быть больше.

В этом списке можно видеть, что среди пострадавших есть жертвы из США, Великобритании, Нидерландов, Швеции, Чили. Названия скрыты исследователем, предоставившем информацию.

Даты загрузки украденных данных в каждом блоке: от 15 по 30 марта 2022.

Вероятно, чем крупнее компания и чем ценнее файл в пакете, тем выше цена. Менее ценные файлы могут отдаваться даже бесплатно.

Внимание! Новые элементы, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые элементы, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Вредоносные инструменты, которые используют хакеры-вымогатели, могут распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся доксингу:

Нет специального списка, все зависит от объекта нападения и конкретной цели.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Инструменты группы:

Хакерская группа может использовать учётные данные VPN для получения первоначального доступа к сети жертвы. Могут использоваться Cobalt Strike и AnyDesk или другое ПО для удаленного доступа, а после получения доступа инструменты повышения привилегий, в том числе Mimikatz или PowerShell для кражи файлов, содержащих данные Active Directory.

Прослеженные связи:

В результате нескольких исследований, проведенных независимо друг от друга, была прослежена связь используемых инструментов и методов группы, связанной с распространение вредоносных программ в пиратском и взломанном софте, среди краков и программ для взлома, которые тайно устанавливают бэкдоры, инфо-стилеры, RAT на компьютер-жертву, последовательно собирают и похищают информацию. Большинство из этих инфо-стилеров близко связаны со Stop Ransomware и Украиной.

Файлы, связанные с Industrial Spy:

README.txt - название файла с информацией;

tools.exe, toolsnpd.exe, F0EA.exe - некоторые используемые названия вредоносных файлов.

Сетевые подключения и связи:

Tor-URL: hxxx://spyarea23ttlty6qav3ecmbclpqym3p32lksanoypvrqm6j5onstsjad.onion

Email: -

BTC: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 333d29ffe93e71b521057698adf722e3

SHA-1: 61e2f011274d734599209767ab76cad136e8a94f

SHA-256: 5ed4ffbd9a1a1acd44f4859c39a49639babe515434ca34bec603598b50211bab

Vhash: 0160f76d755c0d5d1d051068z235blz1fz

Imphash: 60c52a7e07d965a807e77f1315a9ffd3

MD5: 95d4d597b3065359e471890fc166abfc

SHA-1: 51a2437cadd422446b0bc6bd59cd5fe467eed26a

SHA-256: c96b098cab47c0a33d0b6d8f14b24e7c9ba897b0c59a2ac1f3dc608ca7a2ed7e

Vhash: 0160f76d755c0d5d1d051068z235blz1fz

Imphash: 60c52a7e07d965a807e77f1315a9ffd3

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант 9 апреля 2022:

Расширение: не используется.

Записка: readme.htm

Обнаружения:

DrWeb -> Trojan.Encoder.35351 - Industrial Spy Ransomware

ESET-NOD32 -> A Variant Of Win64/Filecoder.FL

TrendMicro -> Trojan.Win64.FRS.VSNW12E22

Новость от 18 апреля 2022:

Группа больниц GHT (Франция) обнаружила, что они подверглись кибератаке с кражей конфиденциальных административных данных и данных пациентов. Industrial Spy сообщает, что они требовали у больничной сети выкуп в $1,3 миллиона, но после того, как таймер истек, они выставили на продажу на своем сайте 28,7 Гб украденных данных.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support Added later: Write-up

Thanks: MalwareHunterTeam, Lawrence Abrams Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.