Money Message Ransomware

MoneyMessage Ransomware

Money-Encryptor Ransomware

Xxyyzzr Ransomware

(шифровальщик-вымогатель, пугатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью комбинации алгоритмов (возможно: ChaCha20, ECDH), а затем требует выкуп, чтобы вернуть файлы. Оригинальное название: Money Message. На файле написано: encryptor.exe. Написан на C++, имеет встроенный файл конфигурации JSON, определяющий способ шифрования устройства.

---

Обнаружения:

DrWeb -> Trojan.DelShadows.23

BitDefender -> Gen:Variant.Lazy.319354

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONS, A Variant Of Win32/Filecoder.MoneyMessage

Kaspersky -> HEUR:Trojan.Win32.DelShad.gen

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:Win32/Genasom

Rising -> Trojan.Generic@AI.91 (RDML:pWet***

Tencent -> Win32.Trojan.Filecoder.Hmnw

TrendMicro -> TROJ_GEN.R002H0CCU23

---

DrWeb -> Trojan.MulDrop21.52024

BitDefender -> Gen:Variant.Lazy.319354

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONS

Kaspersky -> HEUR:Trojan.Win32.DelShad.gen

Microsoft -> Trojan:Win32/Tiggre

Malwarebytes -> Ransom.FileCryptor

Rising -> Trojan.Generic@AI.91 (RDML:k9HTpfO

Tencent -> Win32.Trojan.Filecoder.Osmw

TrendMicro -> Ransom.Win32.MONEYMESS.THCCOBC

© Генеалогия: родство выясняется >> Money-Encryptor (Money message)

Сайт "ID Ransomware" это идентифицирует как MoneyMessage (с 2 апреля 2023).

Информация для идентификации

Активность этого крипто-вымогателя была в середине-конце марта 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам в процессе шифрования добавляется временное расширение: xxyyzzr

Причем, такое расширение (без точки) добавляется к файлам, имеющим своё расширение. При этом файлы без расширений, например, 'Local State' получают расширение .xxyyzzr (с точкой). Это можно посмотреть по ссылке.

По окончании шифрования временное расширение удаляется, чтобы зашифрованные файлы выглядели как обычные незашифрованные файлы.

Записка с требованием выкупа называется: money_message.log

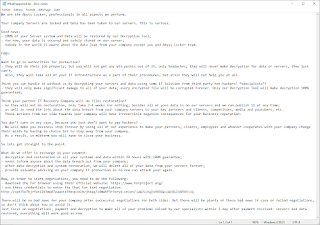

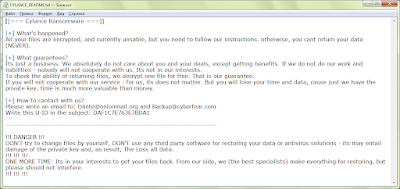

Содержание записки о выкупе:

Перевод записки на русский язык:

Записка с требованием выкупа называется: money_message.log

Содержание записки о выкупе:

Your files was encrypted by "Money message" profitable organization and can't be accessed anymore.

If you pay ransom, you will get a decryptor to decrypt them. Don't try to decrypt files yourself - in that case they will be damaged and unrecoverable.

For further negotiations open this client bw7etcwm74fzltodeo7otuw2msnyxl4a5fa7uhn6fispj4j3qd.onion/chat.php?chatId=099048cdcba611edb917a0369feef504

using tor browser https://www.torproject.org/download/

In case you refuse to pay, we will post the files we stole from your internal network, in our blog:

blogvl7tjyjvsfthobttze52w36wwiz34hrfcmorgvdzb6hikucb7aqd.onion

Encrypted files can't be decrypted without our decryption software.

Перевод записки на русский язык:

Ваши файлы зашифрованы прибыльной организацией "Money message" и больше недоступны.

Если вы заплатите выкуп, вы получите дешифратор для их расшифровки. Не пытайтесь расшифровывать файлы сами - в этом случае они будут повреждены и не подлежат восстановлению.

Для дальнейших переговоров откройте этот клиент bw7etcwm74fzltodeo7otuw2msnyxl4a5fa7uhn6fispj4j3qd.onion/chat.php?chatId=099048cdcba611edb917a0369feef504

через тор браузер https://www.torproject.org/download/

Если вы откажетесь платить, мы разместим украденные файлы из вашей внутренней сети в нашем блоге:

blogvl7tjyjvsfthobttze52w36wwiz34hrfcmorgvdzb6hikucb7aqd.onion

Зашифрованные файлы невозможно расшифровать без нашей программы для расшифровки.

Содержание записки закодировано в коде программы с помощью Base64:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов.

Перед шифрование вырубает следующие процессы:

sql.exe, oracle.exe, ocssd.exe, dbsnmp.exe, synctime.exe, agntsvc.exe, isqlplussvc.exe, xfssvccon.exe, mydesktopservice.exe, ocautoupds.exe, encsvc.exe, firefox.exe, tbirdconfig.exe, mdesktopqos.exe, ocomm.exe, dbeng50.exe, sqbcoreservice.exe, excel.exe, infopath.exe, msaccess.exe, mspub.exe, onenote.exe, outlook.exe, powerpnt.exe, steam.exe, thebat.exe, thunderbird.exe, visio.exe, winword.exe, wordpad.exe, vmms.exe, vmwp.exe

Отключает следующие службы Windows:

backup, memtas, mepocs, sophos, sql, svc$, veeam, vmms, vss

Пропускает файлы:

autorun.inf

boot.ini, bootfont.bin, bootsect.bak

desktop.ini

iconcache.db

ntldr

ntuser.ini, ntuser.dat, ntuser.dat.log

thumbs.db

Пропускает директории:

C:\$windows.~ws, C:\$windows.~bt

C:\windows, C:\windows.old

C:\system volume information

C:\boot

C:\msocache

C:\perflogs

C:\programdata, C:\program files (x86), C:\program files

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

money_message.log - название файла с требованием выкупа;

encryptor.exe - название вредоносного файла;

decryptor.exe - название файла дешифровщика.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\Admin\AppData\Local\Temp\encryptor.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютекс: 12345-12345-12235-12354

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютекс: 12345-12345-12235-12354

Используется мьютекс, чтобы не шифровать файлы повторно. Вторая запущенная копия завершает работу.

См. ниже результаты анализов.

Сетевые подключения и связи:

Tor-URL: blogvl7tjyjvsfthobttze52w36wwiz34hrfcmorgvdzb6hikucb7aqd.onion

Сетевые подключения и связи:

Tor-URL: blogvl7tjyjvsfthobttze52w36wwiz34hrfcmorgvdzb6hikucb7aqd.onion

Tor-URL: p6kxp556kkcbjdjsg24g3edmvr7v7ujecuychw4ibvqhl6wuomnrgbqd.onion

Результаты анализов:

MD5: 400fa5d02c1ac704cd290d959b725e67

SHA-1: 456e5cb1739cb5f29020d1a692289a5af07ce90d

SHA-256: dc563953f845fb88c6375b3e9311ebed49ce4bcd613f7044989304c8de384dac

Vhash: 075056655d55556158z797z4035z1lz

Imphash: 1fce1172b1846e03a9af5ff84d37390e

MD5: 163e651162f292028ca9a8d7f1ed7340

SHA-1: a85ff9091f298ea2d6823a7b0053daa08b237423

SHA-256: bbdac308d2b15a4724de7919bf8e9ffa713dea60ae3a482417c44c60012a654b

Vhash: 075056655d55556138z777z4035z1lz

Imphash: b4d5733390854900e9a765684837c828

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 5-6 апреля 2023:

Статья на сайте BleepingComputer >>

Инцидент от 25 декабря 2023 года:

Группа вымогателей "Money Message" утверждает, что украла исходный код из сети компании MSI (тайваньский производитель комплектующих для ПК).

Money Message угрожает опубликовать все украденные документы примерно через пять дней, если MSI не выполнит требования о выплате выкупа.

Вариант от 19 апреля 2023:

Записка: money_message.log

IOC: VT: MD5: 6dfe49b0f0b9dd4d488e10fc864a8456

Подверглась атаке вымогателей Anna Jaques Hospital, некоммерческая муниципальная больница в штате Массачусетс (США).

Группа хакеров-вымогателей "Money Message" начала публично вымогать деньги у больницы, угрожая раскрыть украденную конфиденциальную информацию о пациентах, если их требования не будут выполнены. Администрация больницы не вступила в контакт с преступниками, и те обнародовали все украденные данные 26 января 2024.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support Added later: Write-up

Thanks: Andrew Ivanov (article author) quietman7, RAKESH KRISHNAN Michael Gillespie to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.