CryptoHost Ransomware

ManameCrypt Ransomware

(фейк-шифровальщик, rar-вымогатель)

В реальности данные не шифруются, а копируются в защищенный паролем RAR-архив. К счастью, пароль легко обнаруживается, таким образом пострадавшие могут получить свои файлы обратно. Подробнее в статье GDATA.

Пароль для файла RAR состоит из следующих компонентов:

SHA1Hash(Win32_processor.processorID + VolumeSerialNumber_Volume_C + Win32_BaseBoard.SerialNumber) + username

Эта инфекция определяется как Ransom:MSIL/Manamecrypt.A [Microsoft] или Ransom_CRYPTOHOST.A. [Trend Micro]

Запиской с требованием выкупа выступает скринлок:

Содержание записки о выкупе из главного окна блокировщика:

Your Computers Files have been Encrypted and Locked!

Your files have been encrypted and are unuseable and inaccessable.

Don't worry, they're safe, for now.

This is unfortunate although for a small fee all of your Files will be returned to their original location as if nothing ever happened.

Simply pay the recovery fee stated on this form and follow the instructions.

Once the payment has been received your Files will be returned to normal.

Not paying the Unlock Fee to the supplied Bitcoin Address before the Timer runs out means loss of all Files permenantly.

The only payment accepted is Bitcoin. If you don't know what Bitcoin is there are instructions on how to obtain Bitcoin and pay the Fee.

Just press the "How It Works" Button below to learn how Bitcoin works.

This software checks the Bitcoin Network for the exact payment amount on the Bitcoin address provided. Once the amount is confirmed by clicking

"Confirm Payment" your files will be returned to their original locations.

Removing this software causes permanent loss of your files!

This software is the only way to get your files back!

Перевод записки на русский язык:

Ваши компьютерные файлы зашифрованы и заперты!

Ваши файлы были зашифрованы, непригодны для использования и недоступны.

Не волнуйтесь, они безопасны, пока.

Это печально, но за небольшую плату все ваши файлы будут возвращены на прежнее место, как ничего не случилось.

Просто оплатите указанную в этой форме стоимость восстановления и следуйте инструкциям.

После получения компенсации ваши файлы будут возвращены в нормальное состояние.

Неполученная в срок по таймеру на Bitcoin-адрес плата приведет к потере всех файлов.

К оплате берутся только Bitcoin. Если не знаете, что такое Bitcoin, есть инструкции, как получить Bitcoin и заплатить выкуп.

Просто нажмите кнопку "How It Works" ниже, чтобы узнать, как работает Bitcoin.

Эта программа проверяет наличие точной суммы в биткоинах на Bitcoin-адресе. После подтверждения оплаты нажать

"Confirm Payment" и ваши файлы будут возвращены на прежнее место.

Удаление этой программы приводит к полной потере ваших файлов!

Эта программа единственный способ получить ваши файлы обратно!

Экран проверки оплаты из кнопки "Check Payment Status"

Экран из кнопки "How it Works"

Технические детали

Распространяется с помощью email-спама и вредоносных вложений, через ПО с мошеннических сайтов, через P2P-приложения и в комплекте с инсталлятором Utorrent.

Когда CryptoHost заражает систему пользователя, он перемещает его файлы в защищенный паролем RAR-архив, который находится в C:\Users\[username]\AppData\Roaming folder.

Например:

C:\Users\Test\AppData\Roaming\3854DE6500C05ADAA539579617EA3725BAAE2C57

Этот файл получает имя из 41 символа и без расширения. Имя архива будет SHA1 хешем следующей информации:

processorId + volume_serial_number_of_c: + motherboard_serial_number

Пароль для этого архива будет в форме SHA1 хэша + имя пользователя. Поэтому, если хэш SHA1 составляет 3854DE6500C05ADAA539579617EA3725BAAE2C57, а у пользователя имя Test, то пароль будет 3854DE6500C05ADAA539579617EA3725BAAE2C57Test.

При первом запуске CryptoHost пытается удалить раздел реестра HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot, чтобы не дать пользователю загрузить систему в Safe Mode. К счастью, процесс cryptohost.exe не работает под требуемыми привилегиями, которые нужны, чтобы удалить этот ключ.

CryptoHost также будет следить за названиями рабочих процессов и установленных в системе антивирусных программ. Список названий и строк, которые отслеживаются вредоносом:

anti virus, anti-virus, antivirus, avg, bitdefender, eset, mcafee, dr.web, f-secure, internet security, obfuscator, debugger, monitor, registry, system restore, kaspersky, norton, ad-aware, sophos, comodo, avira, bullguard, trend micro, eset, vipre, task manager, system configuration, registry editor, game, steam, lol, rune, facebook, instagram, youtube, vimeo, twitter, pinterest, tumblr, meetme, netflix, amazon, ebay, shop, origin

Как восстановить заблокированные файлы?

Запустите диспетчер задач комбинацией клавиш Ctrl+Alt+Del, на вкладке "Процессы" выберите и завершите процесс cryptohost.exe

Разархивируйте "зашифрованный" архив в папку с таким же названием и на запрос о пароле введите добытый выше ваш персональный пароль. Ваши файлы будут распакованы и восстановлены. Дальше можете поступать с ними как вам угодно.

Список файловых расширений, подвергающихся блокировке:

.3g2, .3gp, .7z, .asf, .avi, .doc, .docx, .flv, .gif, .jpeg,.jpg, .m4v, .mov, .mp4, .mpeg, .mpg, .pdf, .png, .ppd, .pps, .ppt, .pptx, .psd, .qt, .rm, .tiff, .txt, .wmv, .wpd, .wps, .xlr, .xls, .xlsl, .zip

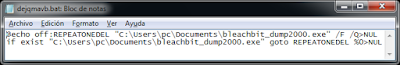

Файлы, связанные с Ransomware:

%Temp%\uTorrent.exeuTorrent.exe

%AppData%\cryptohost.exe - копия исполняемого файла

%AppData%\processor.exe - инструмент командной строки WinRAR

%AppData%\files - список файлов с зашифрованными файлами

%AppData%\[Encrpted_RAR_with_generic_name]

Записи реестра, связанные с Ransomware:

HKCU\Software\Classes\FalconBetaAccount

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\software %AppData%\cryptohost.exe

HKCU\Software\VB and VBA Program Settings\software\setting\

Т.к. файлы всё же не шифруются, то я отношу CryptoHost Ransomware к фейк-шифровальщикам.

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware Write-up, Write-up, Write-up, Write-up *

Thanks: Lawrence Abrams TrendMicro Microsoft G DATA

© Amigo-A (Andrew Ivanov): All blog articles.