Windows10 Ransomware

Это крипто-вымогатель шифрует файлы, а затем требует выкуп 0,5 биткоинов или больше за дешифровку.

К зашифрованным файлам добавляется расширение .windows10.

© Генеалогия: Troldesh (Shade) > Windows10 Ransomware

Ориентирован, главным образом, на русскоязычных пользователей. Англоязычный текст в первой фразе короче на три слова и добавлен вторым на тот случай, если среди пострадавших будут иноязычные пользователи.

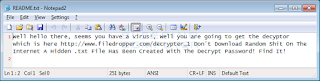

Записки о выкупе README.txt создаются в каждой папке, где есть зашифрованные файлы, на Рабочем столе, в корневых директориях всех дисков, в том числе и подключенных к компьютеру внешних дисках.

Текст на изображении, встающим обоями рабочего стола, аналогичен тому, что был у Troldesh (Shade).

Содержание записки о выкупе на скриншоте написано на двух языках:

ВНИМАНИЕ!

Все важные файлы на всех дисках вашего компьютера были зашифрованы.

Подробности вы можете прочитать в файлах README.txt, которые можно найти на любом из дисков.

ATTENTION!

All the important files on your disks were encrypted.

The details can be found in the README.txt files which you can find on any of your drives.

Содержание тестовых записок с именами README1.txt, README2.txt — README10.txt и пр.

Ваши файлы были зашифрованы.

Чтобы расшифровать их, Вам необходимо отправить код:

095AAECA1E4B0BCD71DE|677|3|2

на электронный адрес Ryabinina.Lina@gmail.com .

Далее вы получите все необходимые инструкции.

Попытки расшифровать самостоятельно не приведут ни к чему, кроме безвозвратной потери информации.

Если вы всё же хотите попытаться, то предварительно сделайте резервные копии файлов, иначе в случае

их изменения расшифровка станет невозможной ни при каких условиях.

Если вы не получили ответа по вышеуказанному адресу в течение 48 часов (и только в этом случае!),

воспользуйтесь формой обратной связи. Это можно сделать двумя способами:

1) Скачайте и установите Tor Browser по ссылке: https://www.torproject.org/download/download-easy.html.en

В адресной строке Tor Browser-а введите адрес:

http://cryptorz76e7vuik.onion/

и нажмите Enter. Загрузится страница с формой обратной связи.

2) В любом браузере перейдите по одному из адресов:

http://cryptorz76e7vuik.onion.to/

http://cryptorz76e7vuik.onion.cab/

All the important files on your computer were encrypted.

To decrypt the files you should send the following code:

095AAECA1E4B0BCD71DE|677|3|2

to e-mail address Ryabinina.Lina@gmail.com .

Then you will receive all necessary instructions.

All the attempts of decryption by yourself will result only in irrevocable loss of your data.

If you still want to try to decrypt them by yourself please make a backup at first because

the decryption will become impossible in case of any changes inside the files.

If you did not receive the answer from the aforecited email for more than 48 hours (and only in this case!),

use the feedback form. You can do it by two ways:

1) Download Tor Browser from here:

https://www.torproject.org/download/download-easy.html.en

Install it and type the following address into the address bar:

http://cryptorz76e7vuik.onion/

Press Enter and then the page with feedback form will be loaded.

2) Go to the one of the following addresses in any browser:

http://cryptorz76e7vuik.onion.to/

http://cryptorz76e7vuik.onion.cab/

Судя по зашифрованным файлам, вредонос самым изуверским образом портит имя файла, как это делали раньше предыдущие криптовымогатели, например, Troldesh/Shade.

Зашифрованные файлы будут выглядеть примерно так:

w4f-SSkK3HC6ncNeAjfrRalI+OOwFyNPOEUDel1nktH+Ddg4-dZJfEpr8rh+nfXn[.ID_жертвы].windows10

Перед добавляемым расширением .windows10 легко угадывается ID жертвы. На скриншоте это недорасширение .095AAECA1E4BOBCD71DE

Предположительно этот криптовымогатель является разновидностью или дальнейшим развитием Shade, потому, как и прародитель, может представлять серьёзную опасность для пользователей, если получит широкое распространение.

Степень распространенности: средняя.

Подробные сведения собираются.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Troldesh-1 Ransomware

Расширения: .xbtl и .cbtl

decode00001@gmail.com

decode00002@gmail.com ...

decode77777@gmail.com ...

decode99999@gmail.com

files000001@gmail.com ...

files640@gmail.com ...

files08880@gmailcom

files08881@gmailcom ...

Troldesh-2 Ransomware

Расширения: .breaking_bad и .heisenberg

Email: files000001@gmail.com

Время распространения: сентябрь - декабрь 2015, январь 2016 - далее

Troldesh-3 Ransomware

Расширение: .better_call_saul

Email: decode99999@gmail.com, decode77777@gmail.com, files640@gmail.com

Время распространения: январь - март 2016 - далее

Troldesh-4 Ransomware

Расширение: .windows10

Email: Ryabinina.Lina@gmail.com

Время распространения: июнь 2016 - далее

Troldesh-Next Ransomware

Расширение: .no_more_ransom

Email: VladimirScherbinin1991@gmail.com

-

Расширения: .da_vinci_code и .magic_software_syndicate

Email: Lukyan.Sazonov26@gmail.com

-

Расширение: .dexter

Email: Ryabinina.Lina@gmail.com

-

Расширение: .crypted000007

Novikov.Vavila@gmail.com

-

Расширения: .crypted000007 и .crypted000078

selenadymond@gmail.com

-

Расширение .crypted000007

gervasiy.menyaev@gmail.com

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

См. выше историю семейства

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as ) Write-up, Topic of Support *

Thanks: Michael Gillespie, MalwareHunterTeam Andrew Ivanov Alex Svirid *

© Amigo-A (Andrew Ivanov): All blog articles.

Remove Windows10 Shade Decrypt Windows 10 Decode Restore files Recovery data Troldesh Удалить Дешифровать Расшифровать Восстановить файлы