ZekwaCrypt Ransomware

(шифровальщик-вымогатель)

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .<7_random_letters>

Например, файл file.png после шифрования станет файлом file.png.zekwakc

Примеры расширений:

.kudshgk

.lpkehsq

.nllonrf

.redghsx

.zekwakc

Активность этого крипто-вымогателя была замечена в мае-июне 2016 года. Новая волна пришлась на январь 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

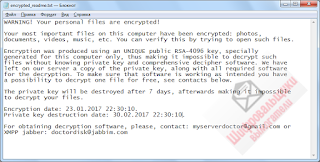

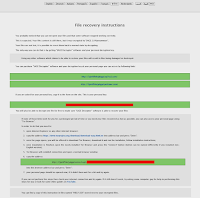

Записки с требованием выкупа называются:

encrypted_readme.txt

_<encrypt extensions>_encrypted_readme.txt

В каждой папке с зашифрованными файлами присутствуют два файла: encrypted_readme.txt (записка) и encrypted_list.txt (список).

Содержание записки о выкупе:

WARNING! Your personal files are encrypted!

Your most important files on this computer have been encrypted: photos,

documents, videos, music, etc. You can verify this by trying to open such files.

Encryption was produced using an UNIQUE public RSA-4096 key, specially

generated for this computer only, thus making it impossible to decrypt such

files without knowing private key and comprehensive decipher software. We have left on our server a copy of the private key, along with all required software for the decryption. To make sure that software is working as intended you have a possibility to decrypt one file for free, see contacts below.

The private key will be destroyed after 7 days, afterwards making it impossible

to decrypt your files.

Encryption date: ***

Private key destruction date: ***

For obtaining decryption software, please, contact: myserverdoctor@gmail.com or XMPP jabber: doctordisk@jabbim.com

Перевод записки на русский язык:

ПРЕДУПРЕЖДЕНИЕ! Ваши личные файлы зашифрованы!

Ваши самые важные файлы на этом компьютере были зашифрованы: фото, документы, видео, музыку и т.д. Вы можете проверить это, пытаясь открыть такие файлы.

Шифрование произведено с уникальным открытым ключом RSA-4096, специально созданным только для этого компьютера, что делает невозможным дешифровать такие файлы, не зная секретного ключа и комплексного софта для дешифровки. Мы имеем на нашем сервере копию секретного ключа, вместе со всем необходимым софтом для дешифровки. Чтобы убедиться в том, что софт работает, как задумано, у вас есть возможность дешифровать 1 файл бесплатно, смотрите контакты ниже.

Секретный ключ будет уничтожен через 7 дней, это сделает невозможным дешифровку файлов.

Дата шифрования: ***

Дата уничтожения секретного ключа: ***

Для получения софта для дешифровки, обращайтесь на: myserverdoctor@gmail.com или

XMPP jabber: doctordisk@jabbim.com

Распространяется или может распространяться с помощью email-спама и вредоносных вложений, эксплойтов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Ищет и удаляет файл с названиями: backup и backups.

Шифрование производится в оффлайн-режиме, т.е. чтобы шифровать файлы подключение к Интернету не требуется.

Список файловых расширений, подвергающихся шифрованию:

.1CD, .3dm, .3dmf, .3dmlw, .3ds, .3DV, .3dxml, .3fr, .3g2, .3ga, .3gp, .3gp2, .3gpp, .3mf, .4DB, .4DD, .4DIndx, .4DIndy, .4DR, .7z, .aac, .ABC, .ac, .ac3, .ACCDB, .ACCDE, .ACCDR, .ACCDT, .ace, .ACP, .ADA, .ADB, .ADF, .adp, .ADS, .ADT, .ADZ, .AEC, .AI, .aif, .aifc, .aiff, .ain, .alac, .AMF, .amr, .amv, .an8, .aob, .aoi, .ape, .apl, .APR, .AR, .arc, .ari, .arj, .ART, .arw, .ASC, .asf, .ASM, .asp, .aspx, .au, .avi, .AWG, .b3d, .B6T, .BAS, .bay, .bdmv, .bik, .BIM, .BIN, .bkf, .blend, .block, .bml, .bmp, .BOX, .bpw, .BRD, .BREP, .BSDL, .bzip, .C, .C2D, .c4d, .CAD, .cal3d, .cap, .CATDrawing, .CATPart, .CATProcess, .CATProduct, .CBL, .CBP, .CC, .CCC, .CCD, .CCM, .CCP4, .CCS, .cda, .CDI, .CDL, .CDR, .cer, .cfg, .cfl, .cfm, .cgi, .CGM, .cgr, .CHML, .CIF, .CIR, .CLJ, .CLS, .CMX, .CO, .COB, .core3d, .CPF, .CPP, .cr2, .crt, .crw, .CS, .CSPROJ, .csv, .ctm, .CUE, .CXX, .D, .D64, .DAA, .dae, .DAF, .DB, .DBA, .DBF, .DBPro123, .dcr, .dcs, .DEF, .der, .DFF, .dfm, .DFT, .DGK, .DGN, .divx, .DMG, .DMS, .DMT, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .dotXSI, .dpm, .DPR, .dproj, .drf, .DRW, .dsa, .dsk, .dsm, .DSPF, .dss, .dsv, .dtd, .dts, .DWB, .DWF, .DWG, .DXF, .E, .E2D, .EAP, .EASM, .EDIF, .EDRW, .EFS, .EGG, .EGT, .eip, .EL, .EMB, .EMF, .eml, .EPRT, .eps, .epub, .erf, .ESS, .ESW, .evo, .EXCELLON, .EXP, .F, .f4v, .F77, .F90, .fac, .fb2, .fbx, .FDB, .fff, .flac, .flc, .fli, .flic, .flv, .FM, .FMZ, .FOR, .FP, .FP3, .FP5, .FP7, .FRM, .FRX, .FS, .FSDB, .FTH, .FTN, .g, .GBR, .GDB, .gdoc, .GDSII, .GED, .gif, .glm, .GM6, .GMD, .GMK, .GML, .GO, .GRB, .GTABLE, .GTC, .GXK, .gz, .gzip, .H, .ha, .hdd, .hdmov, .HPP, .HS, .htm, .html, .HXX, .IAM, .ICD, .IDW, .IFC, .ifo, .IGES, .ihtml, .iiq, .IMG, .imp, .INC, .indd, .info, .IPN, .IPT, .ISO, .ivf, .j2c, .j2k, .jar, .jas, .JAVA, .jp2, .jpc, .jpe, .jpeg, .jpf, .jpg, .jpx, .jsp, .JT, .k25, .kdb, .kdbx, .kdc, .KEXI, .KEXIC, .KEXIS, .L, .las, .lasso, .lassoapp, .LDB, .LEF, .LISP, .log, .lwo, .lws, .lxo, .lzh, .M, .m1a, .m1v, .m2a, .m2p, .m2t, .m2ts, .m2v, .M4, .m4a, .m4b, .m4r, .m4v, .ma, .maff, .max, .mb, .MCD, .md2, .md3, .MDA, .MDB, .mdc, .MDE, .MDF, .MDS, .mdx, .mef, .mesh, .mht, .mhtml, .mid, .midi, .mka, .mkv, .ML, .mlp, .mm3d, .model, .mos, .mov, .mp2, .mp2v, .mp3, .mp4, .mp4v, .mpa, .mpc, .mpe, .mpeg, .mpg, .mpls, .MPO, .mpv2, .mpv4, .MRC, .mrw, .MS12, .mts, .MYD, .MYI, .NCF, .NDF, .nef, .nif, .NRG, .nrw, .NSF, .NTF, .NV2, .nvram, .OASIS, .obj, .OCD, .ODB, .ODG, .odm, .odp, .odt, .off, .ofr, .ofs, .oga, .ogex, .ogg, .ogm, .ogv, .OpenAccess, .opus, .ORA, .orf, .ott, .P, .p12, .p7b, .p7c, .pages, .PAR, .PAS, .PDB, .pdd, .pdf, .PDI, .PDX, .pef, .pem, .pfx, .php, .php2, .php3, .php4, .php5, .php6, .php7, .phps, .phtml, .PIPE, .pl, .PLN, .ply, .PM, .png, .pot, .potm, .potx, .pov, .PP, .ppam, .ppk, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .PRC, .PRG, .PRO, .PRT, .ps, .psb, .psd, .PSM, .PSMODEL, .pst, .ptx, .pub, .pva, .pvs, .PWI, .pxn, .PY, .PYT, .R, .R3D, .ra, .raf, .ram, .rar, .raw, .RB, .RC, .RC2, .rec, .RED, .REDS, .REL, .RESX, .RFA, .RIN, .rk, .RKT, .RKTL, .RLF, .rm, .rmi, .rmm, .rmvb, .rp, .rss, .rt, .rtf, .RVM, .RVT, .rw2, .rwl, .rwx, .rwz, .S, .S12, .S19, .sav, .SCAD, .SCALA, .SCDOC, .SCE, .SCI, .SCM, .SD7, .SDB, .SDC, .SDF, .SDI, .shtml, .sia, .sib, .skp, .sldasm, .SLDDRW, .sldm, .sldprt, .sldx, .SLN, .smd, .smk, .snd, .SPEF, .SPI, .SQL, .SQLITE, .sr2, .SREC, .srf, .srw, .ssh, .std, .STEP, .STIL, .STK, .STL, .stm, .SUB, .SV, .SVG, .swf, .SWG, .SXD, .tak, .tar, .TCL, .TCT, .TCW, .tex, .TIB, .tif, .tiff, .tp, .trp, .ts, .tta, .txt, .u3d, .uc2, .UDL, .UNV, .UPF, .V, .V2D, .VAP, .VB, .VBG, .VBP, .VC6, .VCD, .VCPROJ, .vdi, .VDPROJ, .vfd, .vhd, .VHDL, .vimproj, .VIP, .VLM, .vmc, .vmdk, .vmem, .vmsd, .vmsn, .vmss, .vmtm, .vmx, .vmxf, .VND, .vob, .VS, .vsv, .vud, .vue, .vwx, .w3d, .waData, .waIndx, .waJournal, .waModel, .wav, .wb2, .WDB, .webm, .WGL, .wings, .wm, .wma, .WMDB, .WMF, .wmp, .wmv, .wpd, .wps, .wrl, .wv, .x, .X_B, .X_T, .X3D, .x3f, .XAR, .XE, .xhtml, .xla, .xlam, .xll, .xlm, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .XPL, .XQ, .XSI, .XSL, .Y, .z3d, .zip (649

расширений).

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, общие сетевые папки и пр.

Не шифруются фалы, находящиеся в директориях:

Microsoft

Windows

Borland

Content.IE5

Mozilla

Framework

Temp

I386

Torrents

Torrent

Файлы, связанные с этим Ransomware:

<random>.exe

C:\Clog.txt - содержит всю информацию, которая шифруется;

encrypted_readme.txt - записка о выкупе;

_<encrypt extensions>_encrypted_readme.txt - записка о выкупе;

psawfcsnbd_encrypted_readme.txt.bmp - содержание, как в encrypted_readme.txt;

encrypted_list.txt - список зашифрованных файлов.

Записи реестра, связанные с этим Ransomware:

HKU\Administrator\Software\Microsoft\Windows\CurrentVersion\

Ext = <encrypt extension>

HKU\Administrator\Software\Classes\<encrypt extensions>\

default = <encrypt extension>.run

HKU\Administrator\Software\Classes\<encrypt extensions>\shell\open\command

default = notepad “%documents%\_zkswrae_encrypted_readme.txt”

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: myserverdoctor@gmail.com

XMPP jabber: doctordisk@jabbim.com

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Malwr анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as Zekwacrypt) Write-up * *

Thanks: Michael Gillespie MS Malware Protection Center * *

© Amigo-A (Andrew Ivanov): All blog articles.