Fake Cerber Ransomware

(фейк-шифровальщик)

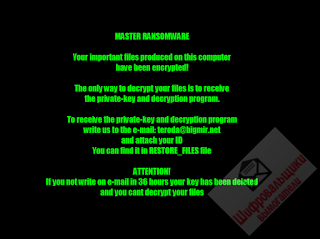

Этот крипто-вымогатель якобы шифрует данные пользователей с помощью AES, а затем требует выкуп в 0.1 BTC, чтобы вернуть файлы. Оригинальное название не указано, т.к. выдаёт себя за Cerber Ransomware.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К фейк-зашифрованным файлам никакое расширение не добавляется.

Фактически является блокировщиком-вымогателем.

Активность этого крипто-вымогателя пришлась на начало июня 2017 г. Ориентирован на англоязычных и немецкоязычных пользователей, что не мешает распространять его по всему миру.

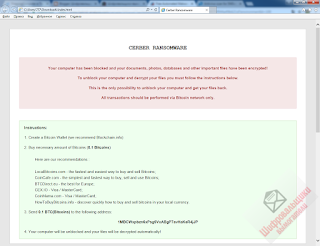

Записка с требованием выкупа называется: index.html

Содержание записки о выкупе на английском и немецком:

CERBER RANSOMWARE

Your computer has been blocked and your documents, photos, databases and other important files have been encrypted!

To unblock your computer and decrypt your files you must follow the instructions below.

This is the only possibility to unblock your computer and get your files back.

All transactions should be performed via Bitcoin network only.

Instructions:

1. Create a Bitcoin Wallet (we recommend Blockchain.info)

2. Buy necessary amount of Bitcoins (0.1 Bitcoins)

Here are our recommendations :

LocalBitcoins.com - the fastest and easiest way to buy and sell Bitcoins;

CoinCafe.com - the simplest and fastest way to buy, sell and use Bitcoins;

BTCDirect.eu - the best for Europe;

CEX.IO - Visa / MasterCard;

CoinMama.com - Visa / MasterCard;

HowToBuyBitcoins.info - discover quickly how to buy and sell bitcoins in your local currency.

3. Send 0.1 BTC(Bitcoins) to the following address:

1MBCWxpbzn6xPsg9VxABgP7avHaKeR4jJP

4. Your computer will be unblocked and your files will be decrypted automatically!

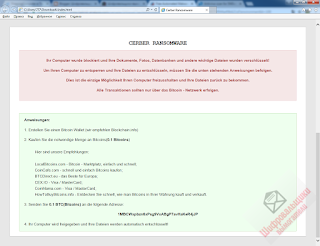

CERBER RANSOMWARE

Ihr Computer wurde blockiert und Ihre Dokumente, Fotos, Datenbanken und andere wichtige Dateien wurden verschlüsselt!

Um Ihren Computer zu entsperren und Ihre Dateien zu entschlüsseln, müssen Sie die unten stehenden Anweisungen befolgen.

Dies ist die einzige Möglichkeit Ihren Computer freizuschalten und Ihre Dateien zurück zu bekommen.

Alle Transaktionen sollten nur über das Bitcoin - Netzwerk erfolgen.

Anweisungen:

1. Erstellen Sie einen Bitcoin Wallet (wir empfehlen Blockchain.info)

2. Kaufen Sie die notwendige Menge an Bitcoins(0.1 Bitcoins)

Hier sind unsere Empfehlungen:

LocalBitcoins.com - Bitcoin - Marktplatz, einfach und schnell;

CoinCafe.com - schnell und einfach Bitcoins kaufen;

BTCDirect.eu - das Beste für Europa;

CEX.IO - Visa / MasterCard;

CoinMama.com - Visa / MasterCard;

HowToBuyBitcoins.info - Entdecken Sie schnell, wie man Bitcoins in Ihrer Währung kauft und verkauft.

3. Senden Sie 0.1 BTC(Bitcoins) an die folgende Adresse:

1MBCWxpbzn6xPsg9VxABgP7avHaKeR4jJP

4. Ihr Computer wird freigegeben und Ihre Dateien werden automatisch entschlüsselt!

CERBER RANSOMWARE

Ваш компьютер заблокирован, а ваши документы, фото, базы данных и другие важные файлы зашифрованы!

Чтобы разблокировать ваш компьютер и расшифровать ваши файлы, вы должны следовать инструкциям ниже.

Это единственная возможность разблокировать ваш компьютер и вернуть файлы.

Все транзакции должны выполняться только через сеть Bitcoin.

Инструкции:

1. Создайте Биткоин-кошелек (мы рекомендуем Blockchain.info)

2. Купите необходимое количество биткоинов (0.1 биткойна)

Вот наши рекомендации:

LocalBitcoins.com - самый быстрый и простой способ купить и продать биткойны;

CoinCafe.com - самый простой и быстрый способ купить, продать и использовать биткойны;

BTCDirect.eu - лучший для Европы;

CEX.IO - Visa / MasterCard;

CoinMama.com - Visa / MasterCard;

HowToBuyBitcoins.info - быстро узнайте, как купить и продать биткоины в местной валюте.

3. Отправьте 0.1 BTC (биткоин) по следующему адресу:

1MBCWxpbzn6xPsg9VxABgP7avHaKeR4jJP

4. Ваш компьютер будет разблокирован, а ваши файлы будут дешифрованы автоматически!

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки, а затем выключает компьютер, используя команды:

%WINDIR%\system32\cmd.exe /c vssadmin delete shadow /all /quiet & wmic shadowcopy delete & bcdedit /set {default} boostatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

vssadmin.exe vssadmin delete shadow /all /quiet

WMIC.exe wmic shadowcopy delete

bcdedit.exe bcdedit /set {default} boostatuspolicy ignoreallfailures

bcdedit.exe bcdedit /set {default} recoveryenabled no

wbadmin.exe wbadmin delete catalog -quiet

cmd.exe %WINDIR%\system32\cmd.exe /c shutdown -r -f -t 0

shutdown.exe shutdown -r -f -t 0

Заменяет Winlogon. Скрывает диспетчер задач.

Похищает конфиденциальную информацию из браузеров.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

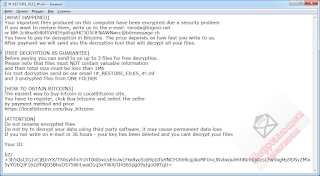

Файлы, связанные с этим Ransomware:

Update.exe

test.exe

<random>.exe

index.bat

index.html

Расположения:

%TEMP%\random\random.exe

%APPDATA%\index.bat

%APPDATA%\index.html

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

***xxxx://5.199.164.235/load/Update.exe*** (5.199.164.235:80 Литва)

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support *

Thanks: BleepingComputer * * *

© Amigo-A (Andrew Ivanov): All blog articles.

ВНИМАНИЕ!

1) Ваши комментарии после статьи появятся только после проверки. Дублировать их не нужно.

2) В своём сообщение в форме обратной связи обязательно укажите название шифровальщика.