Kryptonite Snake Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей возможно с помощью AES/RSA, а затем требует выкуп в $500 BTC, чтобы вернуть файлы. Оригинальное название: Kryptonite. На файле написано: snake-game.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение *нет данных*.

Образец этого крипто-вымогателя был найден в конце июня 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

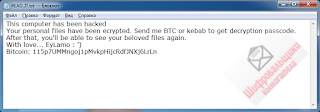

Записка с требованием выкупа называется: Ransom Note.txt

Обнаружено три разных варианта записки, различие в некоторых деталях.

Содержание записки о выкупе:

1)

Kryptonite RANSOMWARE

All your important files are encrypted

Your files has been encrypted using RSA2048 algorithm with unique public - key stored on your PC.

There is only one way to restore your files : Contact with us, Pay 500$ and get your files back.

To Do that you must have a connection to the internet and disable your firewall.

Run getMyId.exe to get your ID, then go to xxxx://adsgoogle.eastus2.cloudapp.azure.com:27030/

This is a secured web-site for monetary transactions.

After a successful transaction, disable your Anti-Virus and Firewall and run decryptMyFiles.exe as administrator.

2)

Kryptonite RANSOMWARE

All your important files are encrypted

Your files has been encrypted using RSA2048 algorithm with unique public - key stored on your PC.

There is only one way to restore your files : Contact with us, Pay 500$ and get your files back.

To pay us go to http://adsgoogle.eastus2.cloudapp.azure.com:27030/

This is a secured web-site for monetary transactions.

In order to make the transactions you will need the below ID.

After a successful transaction, disable your Anti-Virus and Firewall and run decryptMyFiles.exe as administrator.

You can download the Decryptor from xxxxs://s3.amazonaws.com/adsgoogle/Decrypt/decryptor.exe

Your ID: ***

3)

Kryptonite RANSOMWARE

All your important files are encrypted

Your files has been encrypted using RSA2048 algorithm with unique public - key stored on your PC.

There is only one way to restore your files : Contact with us, Pay 500$ and get your files back.

To pay us go to http://adsgoogle.eastus2.cloudapp.azure.com:27030/

This is a secured web-site for monetary transactions.

In order to make the transactions you will need the below ID.

After a successful transaction, disable your Anti-Virus and Firewall and run decryptMyFiles.exe as administrator.

Your ID:

Перевод записки на русский язык:

1)

Kryptonite RANSOMWARE

Все ваши важные файлы зашифрованы

Ваши файлы были зашифрованы с алгоритмом RSA2048 с уникальным открытым ключом, хранящимся на вашем ПК. Существует только один способ восстановить ваши файлы: Свяжитесь с нами, заплатите 500$ и верните свои файлы.

Для этого вам надо подключиться к Интернету и отключить брандмауэр.

Запустите getMyId.exe чтобы получить свой ID, затем перейдите на xxxx://adsgoogle.eastus2.cloudapp.azure.com:27030/

Это защищенный веб-сайт для денежных операций.

После успешной транзакции отключите Антивирус и брандмауэр и запустите decryptMyFiles.exe как администратор.

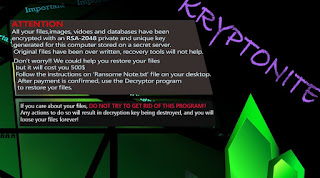

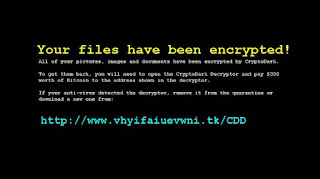

Другим информатором жертвы выступает скринлок, встающий обоями рабочего стола.

Содержание текста о выкупе с обоев:

ATTENTION

All your files, images, vidoes and databases have been encrypted with an RSA-2048 private and unique key generated for this computer stored on a secret server.

Original files have been over written, recovery tools will not help.

Don't worry!! We could help you restore your files but it will cost you 500$

Follow the instructions on 'Ransome Note.txt' file on your desktop.

After payment is confirmed, use the Decryptor program to restore yor files.

If you care about your files, DO NOT TRY TO GET RID OF THIS PROGRAM!!

Any actions to do so will result in decryption key being destroyed, and you will loose your files forever!

Перевод текста с обоев на русский язык:

ВНИМАНИЕ

Все ваши файлы, изображения, видео и базы данных зашифрованы с закрытым и уникальным ключом RSA-2048, созданного для этого компьютера, сохранённого на секретном сервере.

Исходные файлы уже перезаписаны, инструменты восстановления не помогут.

Не волнуйся! Мы можем помочь вам восстановить ваши файлы, но это будет стоить вам 500$

Следуйте инструкциям в файле 'Ransome Note.txt' на рабочем столе.

После подтверждения оплаты используйте программу Decryptor для восстановления ваших файлов.

Если вы заботитесь о своих файлах, НЕ ПЫТАЙТЕСЬ ИЗБАВИТЬСЯ ОТ ЭТОЙ ПРОГРАММЫ!

Любые действия для этого приведут к уничтожению ключа дешифрования, а вы потеряете свои файлы навсегда!

Пока недоработан и находится в разработке, но после релиза может начать распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Использует игру Snake, чтобы проникнуть на ПК и зашифровать файлы. В эту фейк-игру можно даже играть, а ход шифрования можно видеть в окне командной строки.

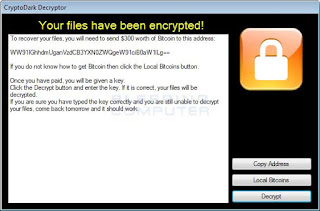

Данные для оплаты выкупа предлагается ввести на специальной странице.

Страница для оплаты выкупа

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

cad.exe - файл вымогателя

snake-game.exe - файл вымогателя

getMyId.exe - файл для получения ID

decryptor.exe - декриптор

decryptMyFiles.exe - декриптор

Ransom Note.txt - записка о выкупе

1.jpeg - изображение на обои

Расположения:

\Desktop\Ransom Note.txt

%APPDATA%\1.jpeg

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

***xxxx://adsgoogle.eastus2.cloudapp.azure.com:27030/*** - страница для оплаты выкупа

***xxxxs://s3.amazonaws.com/adsgoogle/Decrypt/decryptor.exe***

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links:

Tweet on Twitter

ID Ransomware

Write-up, Topic of Support

*

Read to links:

Tweet on Twitter

ID Ransomware

Write-up, Topic of Support

*

Thanks:

Leo

Lawrence Abrams

*

*

Thanks:

Leo

Lawrence Abrams

*

*

© Amigo-A (Andrew Ivanov): All blog articles.

Read to links: Tweet on Twitter ID Ransomware Write-up, Topic of Support *

Thanks: Karsten Hahn * * *