Scarab-Decrypts Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: не указано. Написан на Delphi.

Зашифрованные до 18 июня 2018 года файлы можно дешифровать!

© Генеалогия: Scarab >> Scarab Family: Scarab-Decrypts > {update encryptor} > Scarab-Danger

Это изображение не принадлежит шифровальщику. Это логотип статьи.

К зашифрованным файлам добавляется расширение

.decrypts@airmail.cc

.decryptsairmail.cc

В блоке обновлений (внизу) есть другие расширения этой итерации Scarab с другими email.

Файлы переименовываются до неузнаваемости.

Шаблон имени зашифрованного файла:

<random_name>.<email_ransom>

Примеры таких файлов:

laujmz58ldnrtqq7sdzfq7lblr0ghk.decryptsairmail.cc

qrRQjiTIMUWA70TQ4ydbjitoll+iGLJp.decrypts@airmail.cc

y4GKtbtPEE6VTa+lWmxRi3aSbYk.decrypts@airmail.cc

A5KbGQgzDQiPvopIECzJxmhCUx+9+ONT1+qq23TxNx4.decrypts@airmail.cc

eS5AKjlssn=1H7wYiVRJqBJ3bXxR8Q.decrypts@airmail.cc

Активность этого крипто-вымогателя пришлась на начало марта 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

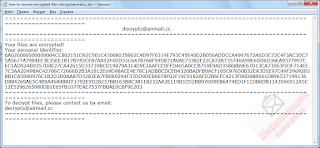

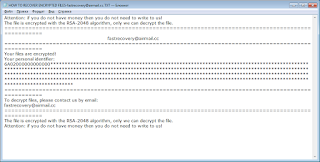

Записки с требованием выкупа называются по-разному (мелкие различия):

how-to-recover-encrypted-files-decryptsairmail.cc.txt - ранний вариант

HOW TO RECOVER ENCRYPTED FILES-decrypts@airmail.cc.TXT - действующий вариант

Шаблон записки: HOW TO RECOVER ENCRYPTED FILES-<email_ransom>.TXT

Содержание записки о выкупе:

============================

decrypts@airmail.cc

============================

Your files are encrypted!

Your personal identifier:

6A02000000000000***F9E203

============================

To decrypt files, please contact us by email:

decrypts@airmail.cc

============================

Перевод записки на русский язык:

============================

decrypts@airmail.cc

============================

Ваши файлы зашифрованы!

Ваш персональный идентификатор:

6A02000000000000***F9E203

============================

Для дешифровки файлов контакт по email:

decrypts@airmail.cc

============================

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов (Necurs и других), эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<random>.exe - случайное название

how-to-recover-encrypted-files-decryptsairmail.cc.txt

HOW TO RECOVER ENCRYPTED FILES - decrypts@airmail.cc.TXT

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: decrypts@airmail.cc

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

*

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Scarab Family (семейство Scarab):

Scarab (ScarabLocker) - июнь-август 2017, ноябрь 2017Scarab-Scorpio (Scorpio) - июль 2017

Scarab-Jackie - октябрь 2017

Scarab-Russian (Scarabey) - декабрь 2017

Scarab-Decrypts - март 2018

Scarab-Crypto - март 2018

Scarab-Amnesia - март 2018

Scarab-Please - март 2018

Scarab-XTBL - апрель 2018

Scarab-Oblivion - апрель 2018

Scarab-Horsia - май 2018

Scarab-Walker - май 2018

Scarab-Osk - май 2018

Scarab-Rebus - май 2018

Scarab-DiskDoctor - июнь 2018

Scarab-Danger - июнь 2018

Scarab-Crypt000 - июнь 2018

Scarab-Bitcoin - июнь 2018

Scarab-Bomber - июнь 2018

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

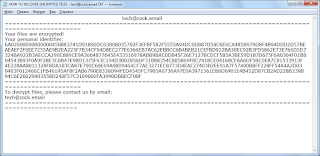

Обновление от 10 апреля 2018:

Расширение: .tech@cock.email

Статус: Файлы можно дешифровать!

Пример зашифрованного файла:

zvgD2L5vWgLvhMvPWXtD6rG3SPm5msmN.tech@cock.email

Записка: HOW TO RECOVER ENCRYPTED FILES - tech@cock.email.TXT

Email: tech@cock.emai

Содержание записки:

tech@cock.email

======================================

Your files are encrypted!

Your personal identifier:

6A02000000000000***ECF00F

======================================

To decrypt files, please contact us by email:

tech@cock.email

======================================

Топик на форуме >>

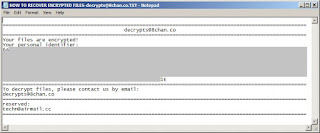

Обновление от 24 апреля 2018:

Расширение: .decrypts@8chan.co

Статус: Файлы можно дешифровать!

Пример зашифрованного файла:

pBD6rVBxF=95M+9zMzlLKUwxsEI.decrypts@8chan.co

Записка: HOW TO RECOVER ENCRYPTED FILES-decrypts@8chan.co.TXT

Email-1: decrypts@8chan.co

Email-2: techn@airmail.cc

Открытые мьютексы:

ShimCacheMutex

{84CAD4E6-93DA-46E4-8B81-9377B2B2ACB0}

Результаты анализов: VT

Обновление от 24 апреля 2018:

Расширение: .supdec@8chan.co

Статус: Файлы можно дешифровать!

Пример зашифрованного файла:

zaPdfFPeWeIiAljCSVDuPcpxlmhTlQ.supdec@8chan.co

Записка: HOW TO RECOVER ENCRYPTED FILES-supdec@8chan.co.txt

Email-1: supdec@8chan.co

Email-2: tech.help@openmail.cc

Содержание записки:

============================

supdec@8chan.co

============================

Your files are encrypted!

Your personal identifier:

6A02000000000000***F2E67D

============================

To decrypt files, please contact us by email:

supdec@8chan.co

============================

reserve:

tech.help@openmail.cc

============================

Пост на форуме >>

Обновление от 26 апреля 2018:

Расширение: .777@8chan.co

Статус: Файлы можно дешифровать!

Пример зашифрованного файла:

pBD6rVBxF=95M+9zMzlLKUwxsEI.decrypts@8chan.co

Записка: HOW TO RECOVER ENCRYPTED FILES-777@8chan.co.TXT

ID содержит 646 знаков

Email: 777@8chan.co

Открытые мьютексы:

ShimCacheMutex

{84CAD4E6-93DA-46E4-8B81-9377B2B2ACB0}

Результаты анализов: VT

Пост на форуме >>

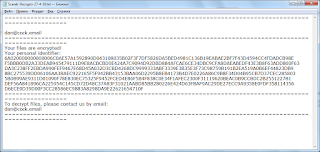

Обновление от 27 апреля 2018:

Расширение: .dan@cock.email

Статус: Файлы можно дешифровать!

Записка: HOW TO RECOVER ENCRYPTED FILES - dan@cock.email.txt

Email: dan@cock.email

Пост на форуме >>

Содержание записки:

=========================

dan@cock.email

=========================

Your files are encrypted!

Your personal identifier:

6A02000000000000***54710F

=========================

To decrypt files, please contact us by email:

dan@cock.email

=========================

Обновление от 30 апреля 2018:

Пост в Твиттере >>

Расширение: .recover@8chan.co

Статус: Файлы можно дешифровать!

Пример зашифрованного файла:

MkWFT8uWGLfBEtTFP1nS1cTx3BLCLk.recover@8chan.co

Записка: HOW TO RECOVER ENCRYPTED FILES-recover@8chan.co.TXT

Email: recover@8chan.co

Открытые мьютексы:

ShimCacheMutex

{84CAD4E6-93DA-46E4-8B81-9377B2B2ACB0}

Результаты анализов: VT

Обновление от 20 мая 2018:

Расширение: .supports@cock.li

Статус: Файлы можно дешифровать!

HOW TO RECOVER ENCRYPTED FILES-supports@cock.li.TXT

Email: supports@cock.li

Пост на форуме >>

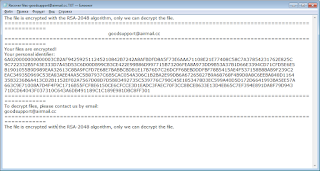

Обновление от 31 мая 2018:

Пост в Твиттере >>

Расширение: .infovip@airmail.cc

Статус: Файлы можно дешифровать!

Email: infovip@airmail.cc

BTC: 18S8chq4im1WoHkTtjsdFXZ6zJ9T5uvTN8

Примеры зашифрованных файлов:

Kk0US+Tz0C7Xkqk43+lkPBpC1qTxDk.infovip@airmail.cc

ogJdiulpLSpsFY8vUgPo37S6=O1epA.infovip@airmail.cc

xD6NdWnnBb1Sh8GGd+U9oYTWjkTb2A.infovip@airmail.cc

Записка: HOW TO RECOVER ENCRYPTED FILES-infovip@airmail.cc.TXT

ID имеет 648 знаков

➤ Содержание записки:

The file is encrypted with the RSA-2048 algorithm, only we can decrypt the file.

=========================

infovip@airmail.cc

=========================

Your files are encrypted!

Your personal identifier:

6A02000000000000***7FFA01

=========================

To decrypt files, please contact us by email:

infovip@airmail.cc

=========================

The file is encrypted with the RSA-2048 algorithm, only we can decrypt the file.

accepr bitcoin

accepr bitcoinmy bitcoin:

18S8chq4im1WoHkTtjsdFXZ6zJ9T5uvTN8

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins/

Обновление от 11 июня 2018:

Пост в Твиттере >>

Расширение: .fastrecovery@airmail.cc

Статус: Файлы можно дешифровать!

Email: fastrecovery@airmail.cc

Записка: HOW TO RECOVER ENCRYPTED FILES-fastrecovery@airmail.cc.TXT

ID имеет 648 знаков

➤ Содержание записки:

Attention: if you do not have money then you do not need to write to us!

The file is encrypted with the RSA-2048 algorithm, only we can decrypt the file.

=========================

fastrecovery@airmail.cc

=========================

Your files are encrypted!

Your personal identifier:

6A02000000000000************************

=========================

To decrypt files, please contact us by email:

fastrecovery@airmail.cc

=========================

The file is encrypted with the RSA-2048 algorithm, only we can decrypt the file.

Attention: if you do not have money then you do not need to write to us!

Обновление от 12 июня 2018:

Расширение: .goodsupport@airmail.cc

Статус: Файлы можно дешифровать!

Email: goodsupport@airmail.cc

Записка: Recover files-goodsupport@airmail.cc.TXT

ID имеет 650 знаков

➤ Содержание записки:

The file is encrypted with the RSA-2048 algorithm, only we can decrypt the file.

=========================

goodsupport@airmail.cc

=========================

Your files are encrypted!

Your personal identifier:

6A02000000000000***BC8FF301

====================================================================================================

To decrypt files, please contact us by email:

goodsupport@airmail.cc

=========================

The file is encrypted with the RSA-2048 algorithm, only we can decrypt the file.

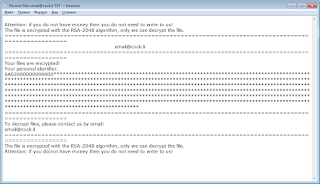

Обновление от 13 июня 2018:

Пост в Твиттере >>

Расширение: .xmail@cock.li

Статус: Файлы можно дешифровать!

Email: xmail@cock.li

Записка: Recover files-xmail@cock.li.TXT

ID имеет 644 знака

Содержание записки:

Attention: if you do not have money then you do not need to write to us!

The file is encrypted with the RSA-2048 algorithm, only we can decrypt the file.

=========================

xmail@cock.li

=========================

Your files are encrypted!

Your personal identifier:

6A02000000000000************************

=========================

To decrypt files, please contact us by email:

xmail@cock.li

=========================

The file is encrypted with the RSA-2048 algorithm, only we can decrypt the file.

Attention: if you do not have money then you do not need to write to us!

Обновление от 15 июня 2018:

См. статью Scarab-Danger Ransomware >>

Обновление от 19-20 июня 2018:

В июне 2018 злоумышленники, распространяющие шифровальщики семейства Scarab, обновили основной крипто-конструктор.

В предыдущих версиях Scarab-шифровальщиков был Trojan.Encoder.18000 (по классификации Dr.Web). Файлы можно было дешифровать.

В новых версиях файл шифровальщика детектируется уже как Trojan.Encoder.25574 (по классификации Dr.Web). Файлы пока не дешифруются.

Обновление от 25 июня 2018:

Расширение: .dan@cock.email

Статус: Файлы пока не дешифруются.

Email: dan@cock.email

Email-перенаправление: cock.li

Расширение: .xmail@cock.li

Статус: Файлы пока не дешифруются.

Email: xmail@cock.li

Записка: Recover files-xmail@cock.li.TXT

ID имеет 642 знака

➤ Содержание записки:

Attention: if you do not have money then you do not need to write to us!

The file is encrypted with the RSA-2048 algorithm, only we can decrypt the file.

=========================

xmail@cock.li

=========================

Your files are encrypted!

Your personal identifier:

6A020000000000000***A2723F

=========================

To decrypt files, please contact us by email:

xmail@cock.li

=========================

The file is encrypted with the RSA-2048 algorithm, only we can decrypt the file.

Attention: if you do not have money then you do not need to write to us!

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! До 18.06.2018 файлы можно было расшифровать. Позже файлы в некоторых случаях тоже можно дешифровать! Изучите моё руководство в статье SCARAB DECODER Или прочтите инфу по ссылке. Мой перевод рядом. Or ask for help using this link. My translation beside.

Read to links: My post on the forum + victim's report ID Ransomware (ID as Scarab) Write-up, Topic of Support *

Thanks: (victim in the topics of support) MalwareHunterTeam, Michael Gillespie Jakub Kroustek Emmanuel_ADC-Soft

© Amigo-A (Andrew Ivanov): All blog articles.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private