Princess Locker-2 Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью AES, а затем требует выкуп в 0.06 - 0.18 BTC, чтобы вернуть файлы. Если оплата не поступает в установленный срок, то сумма выкупа утраивается. Оригинальные названия: Princess Locker и Princess Decryptor. На файле написано, что попало, например: Clock quite charles Shade promised game.

© Генеалогия: Princess Locker > Princess Locker-2

К зашифрованным файлам добавляется случайное расширение, например, .cRtG, .fyust, .aknT0I. Шаблон: .[4-5-6_random_char]. Число знаков может быть и больше, просто в примерах 4, 5 или 6 знаков.

Примеры зашифрованных файлов:

document.doc.cRtG

document.doc.fyust

document.doc.aknT0I

Активность этого крипто-вымогателя пришлась на начало марта 2018 г. Ориентирован на англоязычных и иноязычных пользователей, что позволяет распространять его по всему миру.

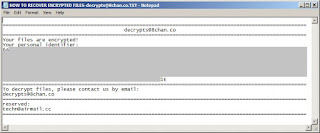

Записки с требованием выкупа называются:

=_THIS_TO_FIX_[4-5-6_random_char_extension].txt

=_THIS_TO_FIX_[4-5-6_random_char_extension].html

=_THIS_TO_FIX_[4-5-6_random_char_extension].url

Примеры записок с разными расширениями:

=_THIS_TO_FIX_cRtG.html

=_THIS_TO_FIX_cRtG.txt

=_THIS_TO_FIX_cRtG.url

=_THIS_TO_FIX_fyust.txt

=_THIS_TO_FIX_fyust.html

=_THIS_TO_FIX_fyust.url

= _THIS_TO_FIX_aknT0I.html

= _THIS_TO_FIX_aknT0I.txt

=_THIS_TO_FIX_aknT0I

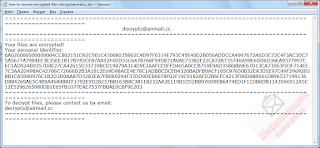

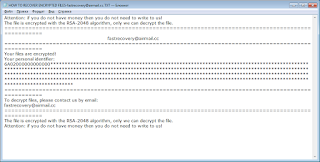

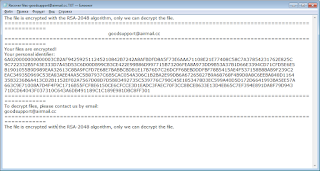

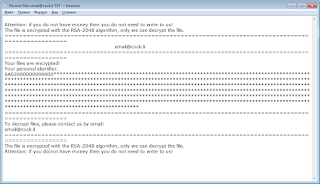

Содержание записки о выкупе =_THIS_TO_FIX_cRtG.txt:

hpeECbqS CqXdyb qhBGhoryp

Your ID: U2WbVAYRDcaMQxxx

Your extension: cRtG

() Your files are encrypted!

(kBFflrEv) Download and install Tor Browser:

xxxx://www.torproject.org/download/download-easy.html

() Follow this link via Tor Browser:

hxxx://royal25fphqilqft.onion/

Перевод записки на русский язык:

hpeECbqS CqXdyb qhBGhoryp

Ваш ID: U2WbVAYRDcaMQxxx

Ваше расширение: cRtG

() Ваши файлы зашифрованы!

(kBFflrEv) Загрузите и установите Tor Browser:

xxxx://www.torproject.org/download/download-easy.html

() Следуйте по этой ссылке через Tor Browser:

hxxx://royal25fphqilqft.onion/

Файл =_THIS_TO_FIX_cRtG.html содержит текст, аналогичный тому, что в текстовой записке.

Файл =_THIS_TO_FIX_cRtG.url является ярлыком Интернета и ведёт на сайт вымогателей hxxx://royal25fphqilqft.onion/

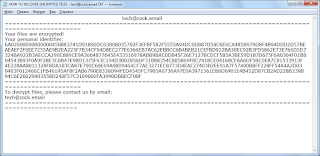

Имеются также записки формата: _ReadMe_.txt.[4-5-6_random_char]

Примеры таких записок:

_ReadMe_.txt.cRtG

_ReadMe_.txt.fyust

_ReadMe_.txt.aknT0I

Судя по добавляемому расширению, они шифруются вместе с файлами пользователя.

Запиской с требованием выкупа также выступает onion-сайт вымогателей:

Главная страница с выбором языка пользователя

Страница для ввода ID из записки о выкупе

Две части страницы с основной информацией о выкупе

Страница с предложение расшифровки одного файла

Страница с основной информацией по истечении льготного срока уплаты выкупа

*| Внимание, эта информация с ID и другими данными опубликована по истечении срока уплаты выкупа. До этого момента скриншоты с сайта вымогателей не публиковались.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

.doc, .docx, .gif, .pdf, .png, .ppt, .pptx, .txt, .xls, .xlsx и др.

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

=_THIS_TO_FIX_[4-5-6_random_char_extension].txt

=_THIS_TO_FIX_[4-5-6_random_char_extension].html

=_THIS_TO_FIX_[4-5-6_random_char_extension].url

_ReadMe_.txt.[4-5-6_random_char]

ran.exe

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxx://royal25fphqilqft.onion/

BTC: 1G61GAVqdfU4BAVa91Ta71T5r7RkGCTUps

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

VXVault образец >>

Степень распространённости: высокая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 1 марта 2018:

Пост в Твиттере >>

Пост в Твиттере >>

🎥 Видеообзор >>

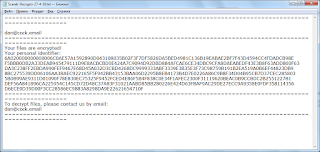

Записка: =_HOW_TO_FIX_RQZLIN.txt

или _HOW_TO_FIX_m6Ifia.txt

Tor-URL: hxxx://royal25fphqilqft.onion

Обновление от 8 июня 2018:

Princess Ransomware продаётся на сайтах кибер-андеграунда.

Пост в Твиттере >>

***

Обновление от 8 апреля 2018:

Пост в Твиттере >>

Про версию пока неизвестно.

Расширение: .[4-5-6_random_char]

Сумма выкупа: 0.06 - 0.18 BTC

BTC-кошелёк: 1FgKWr32pRUwfSSBGTKZohSNV7Euyj5Pjg

Сайт получил новый дизайн с жёлтым фоном.

Вариант от 6 мая 2022:

Примеры расширений: .3WatmL, .wOzNU

Примеры записок: =_THIS_TO_FIX_3WatmL.txt

=_THIS_TO_FIX_3WatmL.html

=_THIS_TO_FIX_3WatmL.url

=_THIS_TO_FIX_wOzNU.txt

=_THIS_TO_FIX_wOzNU.html

=_THIS_TO_FIX_wOzNU.url

Tor-URL: hxxx://royal25fphqilqft.onion/

Эволюция принцессы в королеву очень затянулась. Эволюционирует, эволюционирует и никак не выэволюцинирует.

Обнаружения:

DrWeb -> Trojan.Encoder.24842

ESET-NOD32 -> Win32/Filecoder.Princess.A

Malwarebytes -> Ransom.Princess

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as Princess Locker 2.0) Write-up, Topic of Support 🎥 Video review >>

- видеообзор от CyberSecurity GrujaRS

Thanks: * Michael Gillespie CyberSecurity GrujaRS * *

© Amigo-A (Andrew Ivanov): All blog articles.