Scarab-Horsia Ransomware

horsia, horse, horsuke, saviours, bestdeal, filedecryption, mr.leen

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует данные на серверах с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: Horsia (указано в записке о выкупе и в логине email). На файле написано: нет данных. Зашифрованные до 18 июня 2018 года файлы можно дешифровать!

© Генеалогия: Scarab > Scarab семейство > Scarab-Horsia

© Genealogy: Scarab > Scarab Family > Scarab-Horsia

К зашифрованным файлам добавляется расширение / Appends to encrypted files the extension:

.horsia@airmail.cc

Названия файлов не меняются.

Примеры зашифрованных файлов / Examples of encrypted files:

Video123.avi.horsia@airmail.cc

Photo123.png.horsia@airmail.cc

Document123.docx.horsia@airmail.cc

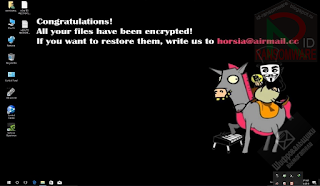

Изображение принадлежит шифровальщику

Активность этого крипто-вымогателя пришлась на начало мая 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа называется / Name of ransom note:

HOW TO RECOVER ENCRYPTED FILES.TXT

Содержание записки о выкупе / Contents of ransom note:

=======================================

________________________________

/ __/ / / __ / / __ / / __/ / __/ / __ /

/ __ / / /_/ / / _/ /__ / _/ /_ / __ /

\/ __/ \___/ \/\__\ \___/ \___/ \/ __/

=======================================

Your files are now encrypted!

Your personal identifier:

6A02000000000000***C4BFD00

All your files have been encrypted due to a security problem with your PC.

Now you should send us email with your personal identifier.

This email will be as confirmation you are ready to pay for decryption key.

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

Contact us using this email address: horsia@airmail.cc

If you don't get a reply or if the email dies, then contact us to saviours@airmail.cc

Free decryption as guarantee!

Before paying you can send us up to 3 files for free decryption.

The total size of files must be less than 10Mb (non archived), and files should not contain valuable information (databases, backups, large excel sheets, etc.).

How to obtain Bitcoins?

* The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click 'Buy bitcoins', and select the seller by payment method and price:

https://localbitcoins.com/buy_bitcoins

* Also you can find other places to buy Bitcoins and beginners guide here:

http://www.coindesk.com/information/how-can-i-buy-bitcoins

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

=======================================

Перевод записки на русский язык:

=======================================

________________________________

/ __/ / / __ / / __ / / __/ / __/ / __ /

/ __ / / /_/ / / _/ /__ / _/ /_ / __ /

\/ __/ \___/ \/\__\ \___/ \___/ \/ __/

=======================================

Ваши файлы теперь зашифрованы!

Ваш личный идентификатор:

6A02000000000000***C4BFD00

Все ваши файлы были зашифрованы из-за проблемы с безопасностью на вашем ПК.

Теперь вы должны отправить нам email с вашим личным идентификатором.

Это письмо будет подтверждением, что вы готовы заплатить за ключ дешифрования.

Вы должны заплатить за дешифрование в биткоинах. Цена зависит от того, как быстро вы пишете нам.

После оплаты мы отправим вам инструмент дешифрования, который расшифрует все ваши файлы.

Свяжитесь с нами, используя этот email-адрес: horsia@airmail.cc

Если вы не получите ответ или письмо пропадёт, свяжитесь с нами по email-адресу saviours@airmail.cc

Бесплатное дешифрование в качестве гарантии!

Перед оплатой вы можете отправить нам до 3 файлов для бесплатного дешифрования.

Общий размер файлов должен быть меньше 10 Мб (без архивирования), а файлы не должны содержать ценную информацию (базы данных, резервные копии, большие листы Excel и т.д.).

Как получить биткойны?

* Самый простой способ купить биткоины - сайт LocalBitcoins. Вам надо зарегистрироваться, нажать 'Buy bitcoins' и выбрать продавца по способу оплаты и цене:

https://localbitcoins.com/buy_bitcoins

* Также вы можете найти другие места для покупки биткоинов и руководства для начинающих здесь:

http://www.coindesk.com/information/how-can-i-buy-bitcoins

Внимание!

* Не переименовывайте зашифрованные файлы.

* Не пытайтесь расшифровывать свои данные с помощью сторонних программ, это может привести к постоянной потере данных.

* Расшифровка ваших файлов с помощью третьих лиц может привести к увеличению цены (они добавляют плату за нас), или вы можете стать жертвой мошенничества.

=======================================

Другим информатором жертвы выступает изоражение, заменяющее обои Рабочего стола.

Технические детали / Technical details

Распространяется путём взлома через незащищенную конфигурацию RDP с помощью хакерских инструментов.

Может также распространяться email-спама и вредоносных вложений, обманных загрузок, ботнетов (Necurs и других), эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ ID содержит 646 знаков. В этом семействе замечены ID с количеством знаков от 644 до 652.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки командами:

cmd.exe /c wbadmin DELETE SYSTEMSTATEBACKUP -keep

wbadmin.exe wbadmin DELETE SYSTEMSTATEBACKUP -keep

cmd.exe /c wmic SHADOWCOPY DELETE

WMIC.exe wmic SHADOWCOPY DELETE

cmd.exe /c vssadmin Delete Shadows /All /Quiet

vssadmin.exe vssadmin Delete Shadows /All /Quiet

cmd.exe /c bcdedit /set {default} recoveryenabled No

bcdedit.exe bcdedit /set {default} recoveryenabled No

cmd.exe /c bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit.exe bcdedit /set {default} bootstatuspolicy ignoreallfailures

Список файловых расширений, подвергающихся шифрованию / Extensions of target files:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

<random>.exe - случайное название

HOW TO RECOVER ENCRYPTED FILES.TXT

Расположения / Files locations:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware / Registry entries of Rw:

См. ниже результаты анализов.

Сетевые подключения и связи / URLs, contacts, payments:

Email-1: horsia@airmail.cc

Email-2: saviours@airmail.cc

См. ниже результаты анализов.

Результаты анализов / Online-analysis:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Scarab Family (семейство Scarab):

Scarab (ScarabLocker) - июнь-август 2017, ноябрь 2017

Scarab-Scorpio (Scorpio) - июль 2017

Scarab-Jackie - октябрь 2017

Scarab-Russian (Scarabey) - декабрь 2017

Scarab-Decrypts - март 2018

Scarab-Crypto - март 2018

Scarab-Amnesia - март 2018

Scarab-Please - март 2018

Scarab-XTBL - апрель 2018

Scarab-Oblivion - апрель 2018

Scarab-Horsia - май 2018

Scarab-Walker - май 2018

Scarab-Osk - май 2018

Scarab-Rebus - май 2018

Scarab-DiskDoctor - июнь 2018

Scarab-Danger - июнь 2018

Scarab-Crypt000 - июнь 2018

Scarab-Bitcoin - июнь 2018

Scarab-Bomber - июнь 2018

Scarab-Omerta - июнь-июль 2018

Scarab-Bin - июль 2018

Scarab-Recovery - июль 2018

Scarab-Turkish - июль 2018

и другие

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

✋✋✋

Я не могу гарантировать публикацию всех реальных вариантов Rw.

Я не могу гарантировать полной достоверности всех обновлений Rw.

Обновление от 16 мая 2018:

Пост в Твиттере >>

Расширение: .HORSE

Email-1: saviours@airmail.cc

Email-2: bestdeal@firemail.cc

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

ID имеет 650 знаков

Обновление от 16 мая 2018:

Пост в Твиттере >>

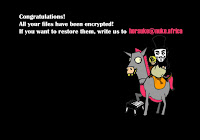

Расширение: .horsuke@nuke.africa

Email-1: horsuke@nuke.africa

Email-2: saviours@airmail.cc

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

ID имеет 644 знака

Файл: inside.exe

Результаты анализов: VT + HA

Скриншот записки и обоев от вымогателей

Обновление от 7 июня 2018:

Расширение: .good

Названия файлов не меняются.

Email: filedecryption@protonmail.com

Записка о выкупе: HOW TO RECOVER ENCRYPTED FILES.TXT

Текст записки о выкупе аналогичен предыдущим вариантам.

ID содержит 648 знаков.

Обновление от 14 июня 2018:

Пост в Твиттере >>

Расширение: .leen

Названия файлов не меняются.

Email: mr.leen@protonmail.com

Записка о выкупе: INSTRUCTIONS FOR RESTORING FILES.TXT

Текст записки о выкупе аналогичен предыдущим вариантам.

ID содержит 652 знака.

Скриншот записки

Обновление от 15 августа 2018:

Расширение: .good

Названия файлов не меняются.

Email: BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

Записка о выкупе: HOW TO RECOVER ENCRYPTED FILES.TXT

Записки о выкупе аналогичные предыдущим.

ID содержит 648 знаков.

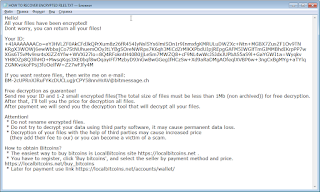

Обновление от 26 ноября 2018:

Расширение: .fast

Названия файлов не меняются.

Email: BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

Записка о выкупе: HOW TO RECOVER ENCRYPTED FILES.TXT

ID содержит 648 знаков.

➤ Содержание записки:

Hello!

All your files have been encrypted!

Dont worry, you can return all your files!

Your ID:

6A02000000000000***290F11F

If you want restore files, then write me on e-mail:

BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

Free decryption as guarantee!

Send me your ID and 1-2 small encrypted files(The total size of files must be less than 1Mb (non archived)) for free decryption.

After that, I'll tell you the price for decryption all files.

After payment we will send you the decryption tool that will decrypt all your files.

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price

(they add their fee to our) or you can become a victim of a scam.

How to obtain Bitcoins?

* The easiest way to buy bitcoins is LocalBitcoins site https://localbitcoins.net .

* You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.net/buy_bitcoins

* Later for payment use link https://localbitcoins.net/accounts/wallet/

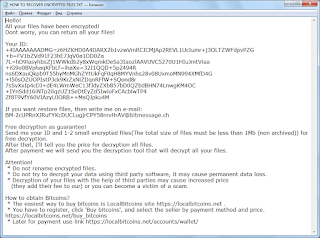

Обновление от 5 января 2019:

Расширение: .local

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Email: BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

➤ Содержание записки:

Hello!

All your files have been encrypted!

Dont worry, you can return all your files!

Your ID:

+4IAAAAAAACo=eYJ***FJfy4M

If you want restore files, then write me on e-mail:

BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

Free decryption as guarantee!

Send me your ID and 1-2 small encrypted files(The total size of files must be less than 1Mb (non archived)) for free decryption.

After that, I'll tell you the price for decryption all files.

After payment we will send you the decryption tool that will decrypt all your files.

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price

(they add their fee to our) or you can become a victim of a scam.

How to obtain Bitcoins?

* The easiest way to buy bitcoins is LocalBitcoins site https://localbitcoins.net .

* You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.net/buy_bitcoins

* Later for payment use link https://localbitcoins.net/accounts/wallet/

Обновление от 15 апреля 2019:

Расширение: .burn

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Email: BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

Расширение: .fast

Названия файлов не меняются.

Email: BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

Записка о выкупе: HOW TO RECOVER ENCRYPTED FILES.TXT

ID содержит 648 знаков.

➤ Содержание записки:

Hello!

All your files have been encrypted!

Dont worry, you can return all your files!

Your ID:

6A02000000000000***290F11F

If you want restore files, then write me on e-mail:

BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

Free decryption as guarantee!

Send me your ID and 1-2 small encrypted files(The total size of files must be less than 1Mb (non archived)) for free decryption.

After that, I'll tell you the price for decryption all files.

After payment we will send you the decryption tool that will decrypt all your files.

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price

(they add their fee to our) or you can become a victim of a scam.

How to obtain Bitcoins?

* The easiest way to buy bitcoins is LocalBitcoins site https://localbitcoins.net .

* You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.net/buy_bitcoins

* Later for payment use link https://localbitcoins.net/accounts/wallet/

=== 2019 ===

Обновление от 5 января 2019:

Расширение: .local

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Email: BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

➤ Содержание записки:

Hello!

All your files have been encrypted!

Dont worry, you can return all your files!

Your ID:

+4IAAAAAAACo=eYJ***FJfy4M

If you want restore files, then write me on e-mail:

BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

Free decryption as guarantee!

Send me your ID and 1-2 small encrypted files(The total size of files must be less than 1Mb (non archived)) for free decryption.

After that, I'll tell you the price for decryption all files.

After payment we will send you the decryption tool that will decrypt all your files.

Attention!

* Do not rename encrypted files.

* Do not try to decrypt your data using third party software, it may cause permanent data loss.

* Decryption of your files with the help of third parties may cause increased price

(they add their fee to our) or you can become a victim of a scam.

How to obtain Bitcoins?

* The easiest way to buy bitcoins is LocalBitcoins site https://localbitcoins.net .

* You have to register, click 'Buy bitcoins', and select the seller by payment method and price.

https://localbitcoins.net/buy_bitcoins

* Later for payment use link https://localbitcoins.net/accounts/wallet/

Обновление от 15 апреля 2019:

Расширение: .burn

Записка: HOW TO RECOVER ENCRYPTED FILES.TXT

Email: BM-2cUPRnXJRuFYKcDUCLugjrCPY58nrvHrAV@bitmessage.ch

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Файлы можно дешифровать! Рекомендую обратиться по этой ссылке к Emmanuel_ADC-Soft >> --- Attention! It is very likely that the files can be decrypted! I recommend getting help with this link to Emmanuel_ADC-Soft >>

Read to links: Tweet on Twitter ID Ransomware (ID as Scarab) Write-up, Topic of Support 🎥 Video review by CyberSecurity GrujaRS >>

<- Видео-обзор Scarab-Horsia с расширением .HORSE

<- Видео-обзор Scarab-Horsia с расширением .horsuke@nuke.africa

Thanks: (victim in the topics of support) Michael Gillespie, S!Ri Andrew Ivanov Emmanuel_ADC-Soft

© Amigo-A (Andrew Ivanov): All blog articles.

Эта статья содержит описание 1000-го Ransomware!