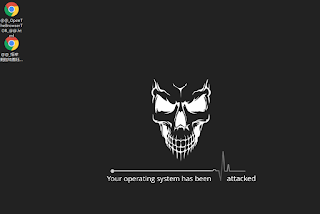

CryptGh0st Ransomware

(шифровальщик-вымогатель, фейк-шифровальщик)

Translation into English

Этот крипто-вымогатель шифрует или делает вид, что шифрует данные пользователей с помощью AES-256, а затем требует выкуп в 0.03 BTC, чтобы вернуть файлы. Оригинальное название: нет данных. На файле написано: нет данных. Целевые системы: Windows x64. Файлы не зашифрованы!

Обнаружения:

BitDefender -> Trojan.Ransom.CryptGhost.A

Emsisoft -> Trojan.Ransom.CryptGhost.A (B)

ALYac -> Trojan.Ransom.CryptGh0st

© Генеалогия: CryptGh0st > более новые варианты ( в этой статье)

К фейк-зашифрованным файлам добавляется расширение .cryptgh0st

Новые варианты с другими расширениями и записками смотрите после статьи в разделе обновлений.

Файлы переименовываются с помощью base64.

Шаблон фейк-зашифрованного файла <base64>.cryptgh0st

Активность раннего варианта этого крипто-вымогателя пришлась на конец мая 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

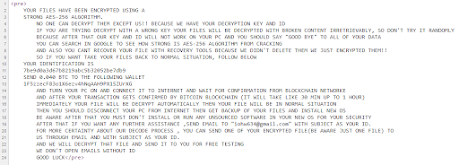

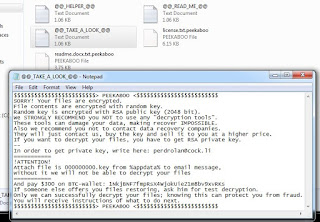

Записка с требованием выкупа называется: READ_TO_DECRYPT.html

<pre>

!!! THIS ISNT A JOKE !!!

!!! ALL YOUR COMPANY DATA GOT ENCRYPTED !!!

!!! READ THE TEXT !!!

YOUR FILES HAVE BEEN ENCRYPTED USING A STRONG AES-256 ALGORITHM.

YOUR IDENTIFICATION IS

[redacted 32 bytes]

SEND 0,03 BTC TO THE FOLLOWING WALLET

1DYshktcRhJ9B8cpiuFquffjKWnxdGWMsf

AND AFTER PAY CONTACT cryptgh0st@protonmail.com

SENDING YOUR IDENTIFICATION TO RECOVER THE KEY NECESSARY TO DECRYPT YOUR FILES

IF YOU ARE NOT PAYING IN THE NEXT 48H

ALL YOUR FILES WILL BE REMOVED FOR EVER

!!! THIS ISNT A JOKE !!!

!!! ALL YOUR COMPANY DATA GOT ENCRYPTED !!!

!!! READ THE TEXT !!!

</pre>

Перевод записки на русский язык:

!!! ЭТО НЕ ШУТКА !!!

!!! ВСЕ ДАННЫЕ ВАШЕЙ КОМПАНИИ ЗАШИФРОВАНЫ !!!

!!! ПРОЧИТАЙ ТЕКСТ !!!

ВАШИ ФАЙЛЫ БЫЛИ ЗАШИФРОВАНЫ С ПОМОЩЬЮ СИЛЬНОГО АЛГОРИТМА AES-256.

ВАША ИДЕНТИФИКАЦИЯ[redacted 32 bytes]

ОТПРАВЬТЕ 0,03 BTC НА СЛЕДУЮЩИЙ КОШЕЛЕК

1DYshktcRhJ9B8cpiuFquffjKWnxdGWMsf

И ПОСЛЕ ОПЛАТЫ ПИШИТЕ НА cryptgh0st@protonmail.com

ОТПРАВКА ВАШЕЙ ИДЕНТИФИКАЦИИ ДЛЯ ВОССТАНОВЛЕНИЯ КЛЮЧА, НЕОБХОДИМА ДЛЯ ДЕШИФРОВАНИЯ ФАЙЛОВ

ЕСЛИ ВЫ НЕ ЗАПЛАТИТЕ ЗА 48 ЧАСОВ, ВСЕ ВАШИ ФАЙЛЫ БУДУТ УДАЛЕНЫ НАВСЕГДА

!!! ЭТО НЕ ШУТКА !!!

!!! ВСЕ ДАННЫЕ ВАШЕЙ КОМПАНИИ ЗАШИФРОВАНЫ !!!

!!! ПРОЧИТАЙ ТЕКСТ !!!

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

READ_TO_DECRYPT.html

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

⨇ MalShare анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Вариант с расширением .cryptgh0st - конец мая 2018

Вариант с расширением .FileEncrypted - июль 2018

Вариант с расширением .kvllyatprotonmaildotch - август 2018

Вариант с расширением .rencrypted - июль 2019, марта 2023

По всей видимости, продолжает распространяться.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 25 июля 2018:

Расширение: .FileEncrypted

Файлы переименовываются с base64, получая вид: <base64>.FileEncrypted

Записка: READ_TO_DECRYPT.html

Другой вариант записки: FILES_ENCRYPTED.html

Email: 160505@tt3j2x4k5ycaa5zt.onion

BTC: 1EATMEBVDRmUPjaBeN9hsoj2ffFiUKArma

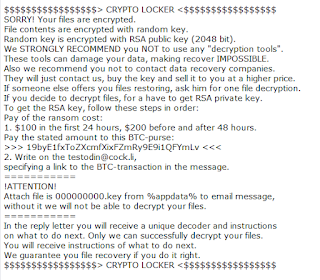

➤ Содержание записки:

<pre>

YOUR FILES HAVE BEEN ENCRYPTED USING A

STRONG ALGORITHM.

YOUR IDENTIFICATION IS

<b>[redacted 32 hex]</b>

SEND <b>1 BTC</b> TO THE FOLLOWING BITCOIN WALLET ADDRESS

<b>1EATMEBVDRmUPjaBeN9hsoj2ffFiUKArma</b>

AND AFTER PAY SEND EMAIL TO 160505@tt3j2x4k5ycaa5zt.onion

SENDING YOUR IDENTIFICATION AND BITCOIN TRANSACTION ID

TO RECOVER THE KEY NECESSARY TO DECRYPT YOUR FILES

</pre>

Обновление от 28 августа 2018:

Расширение: .kvllyatprotonmaildotch

Записка: READ_TO_DECRYPT.html

Email: kvlly@protonmail.ch

BTC: 1Lqe4XsfHBQ2YtA91k9nTWJWNev4JkPXqo

➤ Содержание записки:

<pre>

YOUR FILES HAVE BEEN ENCRYPTED USING A

STRONG AES-256 ALGORITHM.

YOUR IDENTIFICATION IS

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

SEND 0.02 BTC TO THE FOLLOWING WALLET

1Lqe4XsfHBQ2YtA91k9nTWJWNev4JkPXqo

AND AFTER PAY CONTACT kvlly@protonmail.ch

SENDING YOUR IDENTIFICATION TO RECOVER

THE KEY NECESSARY TO DECRYPT YOUR FILES

IF YOU CAN'T PAY WITH BTC EMAIL ME, AND MAYBE WE CAN WORK SOMETHING OUT!

ALSO I CAN HELP YOU SECURE YOUR SERVER SO YOU DONT GET HACEKD ANYMORE! :)

GREETINGS,KVLLY!

</pre>

Обновление от 20 июля 2019:

Этот вариант идентифицируется в ID-Ransomware как DataFrequency.

Топик на форуме >>

Расширение: .rencrypted

Файлы переименовываются с base64.

Расширение: .rencrypted

Файлы переименовываются с base64.

Примеры таких переменованных файлов: SU1HXzQ3OTQuanBn.rencrypted

Tm9kYWxpanVtc18wMTAwOTE1NjE5Ni5wZGY=.rencrypted

Файлы не зашифрованы!

Записка: READ_TO_DECRYPT.html

Email: iohw634@gmail.com

Файл списка зашифрованных файлов: FILES_ENCRYPTED.html

Записка: READ_TO_DECRYPT.html

Email: iohw634@gmail.com

Файл списка зашифрованных файлов: FILES_ENCRYPTED.html

Обычная версия файла записки

Просмотр html-кода файла записки

YOUR FILES HAVE BEEN ENCRYPTED USING A

STRONG AES-256 ALGORITHM.

NO ONE CAN DECRYPT THEM EXCEPT US!! BECAUSE WE HAVE YOUR DECRYPTION KEY AND ID

IF YOU ARE TRYING DECRYPT WITH A WRONG KEY YOUR FILES WILL BE DECRYPTED WITH BROKEN CONTENT IRRETRIEVABLY, SO DON'T TRY IT RANDOMLY

BECAUSE AFTER THAT OUR KEY AND ID WILL NOT WORK ON YOUR PC AND YOU SHOULD SAY "GOOD BYE" TO ALL OF YOUR DATA

YOU CAN SEARCH IN GOOGLE TO SEE HOW STRONG IS AES-256 ALGORITHM FROM CRACKING

AND ALSO YOU CANT RECOVER YOUR FILE WITH RECOVERY TOOLS BECAUSE WE DIDN'T DELETE THEM WE JUST ENCRYPTED THEM!!

SO IF YOU WANT TAKE YOUR FILES BACK TO NORMAL SITUATION, FOLLOW BELOW

YOUR IDENTIFICATION IS

7be9d0a3d67b8219abc5b32052be7db9

SEND 0.040 BTC TO THE FOLLOWING WALLET

1F5zzecF83o1X6ezv4hNqAAH9PX1SZUrXG

AND TURN YOUR PC ON AND CONNECT IT TO INTERNET AND WAIT FOR CONFIRMATION FROM BLOCKCHAIN NETWORKE

AND AFTER YOUR TRANSACTION GETS CONFIRMED BY BITCOIN BLOCKCHAIN (IT WILL TAKE LIKE 30 MIN UP TO 1 HOUR)

IMMEDIATELY YOUR FILE WILL BE DECRYPT AUTOMATICALLY THEN YOUR FILE WILL BE IN NORMAL SITUATION

THEN YOU SHOULD DISCONNECT YOUR PC FROM INTERNET THEN GET BACKUP OF YOUR FILES AND INSTALL NEW OS

BE AWARE AFTER THAT YOU MUST DON'T INSTALL OR RUN ANY UNSOURCED SOFTWARE IN YOUR NEW OS FOR YOUR SECURITY

AFTER THAT IF YOU WANT ANY FURTHER ASSISTANCE ,SEND EMAIL TO "iohw634@gmail.com" WITH SUBJECT AS YOUR ID.

FOR MORE CERTAINTY ABOUT OUR DECODE PROCESS , YOU CAN SEND ONE OF YOUR ENCRYPTED FILE(BE AWARE JUST ONE FILE) TO

US THROUGH EMAIL AND WITH SUBJECT AS YOUR ID.

AND WE WILL DECRYPT THAT FILE AND SEND IT TO YOU FOR FREE TESTING

WE DON'T OPEN EMAILS WITHOUT ID

GOOD LUCK

*** возможно, были другие варианты, но мы их не видели ***

=== 2023 ===

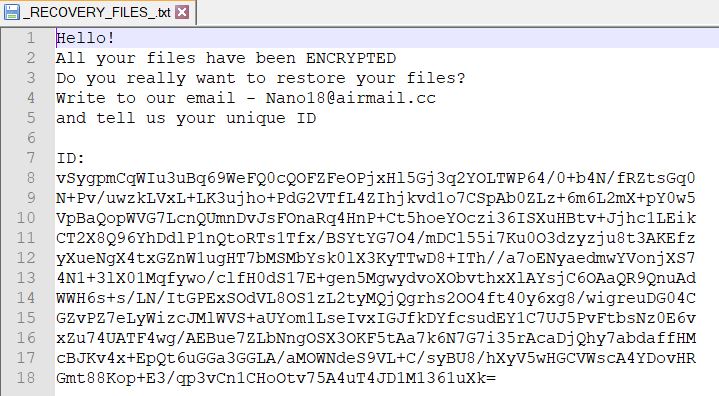

Вариант от 26 марта 2023 или раньше:

Сообщение на форуме >>

Сообщение на форуме >>

Расширение: .rencrypted

Имена файлов кодируются в base64 один или два раза.

Фактически расширения добавляются по формату <base64>.rencrypted или <base64>.encrypted

Записка: READ_TO_DECRYPT.docx

Email: privateassistant@mailhost.work

Telegram: t.me/privateassistant

URL: ihwb7wlgrt7bicyigwnytxkbdhrlfyqlwxltb2urll2uk65xaodehdqd.onion

➤ Скриншоты записки в docx-формате.

---

Как вернуть файлы:

1-й пример. Надо сначала пропустить через декодер на сайте base64decode.org название файла, например, взяв из файла

WkdWemEzUnZjQzVwYm1rPS5lbmNyeXB0ZWQ=.rencrypted набор символов без расширения и знака '=' мы получаем файл ZGVza3RvcC5pbmk=.encrypted

Пропускаем это имя тоже без расширения и знака '=' через декодер и получаем реальное имя файла desktop.ini

Полученное имя возвращаем файлу и открываем его обычным способом.

Вот эта схема:

WkdWemEzUnZjQzVwYm1rPS5lbmNyeXB0ZWQ=.rencrypted => ZGVza3RvcC5pbmk=.encrypted => desktop.ini

2-й пример. Берем из файла MUMg0J_RgNC10LTQv9GA0LjRj9GC0LjQtS5sbms=.rencrypted только название

MUMg0J_RgNC10LTQv9GA0LjRj9GC0LjQtS5sbms и пропускаем его через декодер base64, в результате получаем название исходного файла 1C Предприятие.lnk

А вот что там с самими файлами? Зашифрованы или закодированы?

Это можно узнать, только если открыть сами файлы.

Прежде в этой программе-вымогателе файлы не шифровались. Но со временем это могло измениться.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (ID as CryptGh0st, DataFrequency) Write-up, Topic of Support *

Thanks: Michael Gillespie Andrew Ivanov (article author) * *

© Amigo-A (Andrew Ivanov): All blog articles.