ViroBotnet Ransomware

"Viro Botnet" + Ransomware

(шифровальщик-вымогатель)

Translation into English

Этот модульный вредонос включает в себя крипто-вымогатель, который шифрует данные пользователей с помощью RSA, а затем требует выкуп в 500€ в BTC, чтобы вернуть файлы. Оригинальное название вредоноса: Viro Botnet. Название exe-файла шифровальщика: Office Updater. На этом файле написано: Office Updater.exe и Office updater background task.

✋ Прочтите также "Примечание №1" после статьи.

© Генеалогия: выясняется, явное родство с кем-то не доказано.

К зашифрованным файлам добавляется расширение: .enc

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало сентября 2018 г. Ориентирован на французских пользователей, что не мешает распространять его по всему миру.

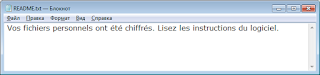

Записка с требованием выкупа называется: README.txt

Содержание записки о выкупе:

Vos fichiers personnels ont été chiffrés. Lisez les instructions du logiciel.

Перевод записки на русский язык:

Ваши личные файлы зашифрованы. Прочтите инструкции по программе.

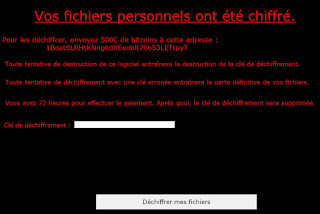

Запиской с требованием выкупа также выступает экран блокировки:

Содержание текста о выкупе:

Vos fichiers personnels ont été chiffré.

Pour les déchiffrer, envoyez 500€ de bitcoins à cette adresse :

1BoatSLRHtKNngkdXEeobR76b53LETtpyT

Toute tentative de destruction de ce logiciel entraînera la destruction de la clé de déchiffrement.

Toute tentative de déchiffrement avec une clé erronée entraînera la perte définitive de vos fichiers.

Vous avez 72 heures pour effectuer le paiement. Après quoi, la clé de déchiffrement sera supprimée.

Clé de déchiffrement : [...]

[Déchiffrer mes fichiers]

Перевод текста на русский язык:

Ваши личные файлы были зашифрованы.

Для их дешифровки пришли биткоины на 500€ на этот адрес:

1BoatSLRHtKNngkdXEeobR76b53LETtpyT

Любая попытка уничтожить эту программу уничтожит ключ дешифрования.

Любая попытка дешифровки с неправильным ключом повредит ваши файлы.

У вас есть 72 часа для оплаты. После этого ключ дешифрования будет удален.

Ключ дешифрования: [...]

Расшифровать мои файлы

Технические детали

Если это является частью модульного вредоносного ПО и включает модуль Office Updater.exe, то видимо планируется распространять это через перепакованные и портативные дистрибутивы новых версий MS Office, распространяемых потому бесплатно. Заранее важно знать, чем грозит загрузка и использование таких незаконно-бесплатных программ.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

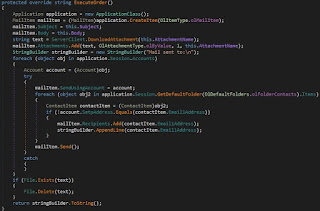

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ Использует Microsoft Outlook для отправки спам-писем каждому пользователю из списка контактов. При этом вредонос отправит копию самого себя или вредоносный файл, загруженный с его C&C-сервера.

Список файловых расширений, подвергающихся шифрованию:

.asp, .aspx, .csv, .doc, .docx, .html, .mdb, .odt, .odt, .pdf, .php, .png, .ppt, .pptx, .psd, .sin, .swp, .txt, .xls, .xlsx, .xml,

Это документы MS Office, OpenOffice, PDF, текстовые файлы, фотографии и пр.

Файлы, связанные с этим Ransomware:

README.txt

Office Updater.exe

<random>.exe - случайное название

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Примечание №1

Главное предназначение вредоноса под названием "Viro Botnet", это организация ботнета, т.е. создание сети заражённых вредоносным ПО компьютеров (ботов), через которую киберпреступники могут удалённо управлять заражёнными машинами, используя их для рассылки спама, анонимного доступа, кражи информации и кибершпионажа; иначе: зомби-сеть. Модуль, отвечающий за шифрование, призван по команде или автоматически причинять ещё больший ущерб. К сожалению, более подробную информацию мы не получили.

Но ведь пострадавшему пользователю ПК, находящемуся в истерике или на грани нервного срыва, неважно, как вымогатель устроен внутри (в целом, модульно, построчно и пр.). Его атаковали — теперь он должен понять, кто атаковал, найти информацию (пусть даже небольшую), если у него есть интернет-доступ и оценить ущерб, чтобы принять решение, что ему делать дальше.

Если пострадавший не найдёт эту информацию, он может пострадать ещё больше (заплатить выкуп и не вернуть данные, биться в истерике по поводу потери важной информации, потерять работу и пр. пр.).

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (n/a) Write-up, Topic of Support *

Thanks: MalwareHunterTeam Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.