EnybenyCrypt Ransomware

(шифровальщик-вымогатель)

Translation into English

© Генеалогия: HiddenTear >> Scrabber, EnybenyCrypt, SnowPicnic, SymmyWare

К зашифрованным файлам добавляется расширение: .crypt888

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. История версий: EnybenyCrypt > EnyBenyRevenge > EnyBenyHorsuke

Активность этого крипто-вымогателя пришлась на конец октября 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

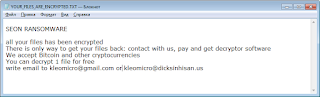

Записка с требованием выкупа называется: Hack.html

Содержание записки о выкупе:

Your files was encrypted with AES-256 Millitary Grade Encryption

Contact to rsupp@protonmail.ch or im flush your files to toilet and fuck using my dick!

Перевод записки на русский язык:

Ваши файлы были зашифрованы с помощью шифрования военного класса AES-256

Контакт по rupp@protonmail.ch или я смою ваши файлы в туалет и ***!

Технические детали

По сообщениям разработчика: никогда не распространялся через RDP.

Возможно, что в будущем может начать распространяться другими способами: с помощью фальшивых обновлений, перепакованных и заражённых инсталляторов, email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

EnybenyCrypt.exe

EnybenyCrypt.pdb - оригинальное название проекта

Hack.html

<random>.exe - случайное название

1234.jpg -> Hack.jpg

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

xxxx://fairybreathes.6te.net/1234.jpg

%USERPROFILE%\Documents\Visual Studio 2010\Projects\EnybenyCrypt\EnybenyCrypt\obj\x86\Release\EnybenyCrypt.pdb

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL:

Email: rupp@protonmail.ch

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Scrabber Ransomware

EnybenyCrypt Ransomware > EnyBenyRevenge > EnyBenyHorsuke

SnowPicnic Ransomware

SymmyWare Ransomware

и другие

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 30 октября 2018:

Записка: Hack.html

Расширение: .suckmydick

➤ Содержание записки:

All your files have been encrypted with AES-256

You are not decrypt files before buy decryptor. Price: 0 bitcoins

Contact us: decryptscrabber@mail.ru

If you not buy - im flush your data TO TOILET!!!!!!

➤ Другой текст:

All your files have been encrypted with AES-256 Strong Encryption

You are not decrypt files before buy decryptor. Price: 0 bitcoins

Contact us: decryptscrabber@mail.ru (Please not abuse)

If you not buy - im flush your data TO TOILET!!!!!! + Your backups to normal windows deleted and YOUR BIOS PATCHED = System encrypted newerj

➤ Еще текст:

GREAT! CONGRULATIONS! YOU HAVE INSTALLED A DANGER RANSOMWARE IN WORLD (NOT) AND VIRUS WILL BE ENCRYPTING YOU DATA

URL-1: fairybreathes.6te.net

URL-2: e.freewebhostingarea.com

URL note: xxxx://fairybreathes.6te.net/1234.jpg

Результаты анализов: HA + HA + VT + IA

Обновление от 16 ноября 2018:

Пост в Твиттере >>

🎥 Видеобзор от CyberSecurity GrujaRS >>

Расширение: .EnyBenied

Самоназвание: ENYBENY REVENGE

Записка: ENYBENY.TXT + картинка ENYBENY.png

Email: filekerk@tutanota.com, yougame@protonmail.ch

Специальный файл: UniqueKEYForUser.EnyBenied.Information

Вместо слова User будет имя пользователя ПК.

#######ENYBENY REVENGE#######

Great! You a member #Enybeny community, and all files have been encrypted!

Encryption - reversible modification,

created for protect all your files

You can buy decryptor - price 0.00000001 BTC

For decrypt contact with:

filekerk@tutanota.com

OR

yougame@protonmail.ch

Free decryption as guarantee (1 file, size not 1 mb)

And for free(or not) decryption please send file: UniqueKEYForUser.EnyBenied.Information

Please not delete this note!

Good luck.

And please check My Computer menu

#######ENYBENY REVENGE#######

P.S If you deletes all copies of key, after mailing ticket to Free (or not free) decryption,

(set text or subject:------BEGIN ENYBENY KEY-------7438383d7633XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX554a41.......END ENYBENY KEY

Обновление от 17 ноября 2018:

Пост в Твиттере >>

🎥 Видеобзор от CyberSecurity GrujaRS >>

Расширение: .Horsuke

Самоназвание: ENYBENY HORSUKE

Записки: Hack.TXT - текстовый файл

Hack.png - картинка

Hack.vbs - файл скрипта для запуска голосового сообщения

Email: swordofsakura@india.com, krupalupium@india.com

Специальный файл: UniqueKEYForUser.Horsuke.Information

Вместо слова Administrator будет имя пользователя ПК.

Файл EXE: Tron.exe

#######ENYBENY HORSUKE#######

Great! You a member #Enybeny community, and all files have been encrypted!

Encryption - reversible modification,

created for protect all your files

You can buy decryptor - price 0.00000001 BTC

For decrypt contact with:

swordofsakura@india.com

OR

krupalupium@india.com

Free decryption as guarantee (1 file, size not 1 mb)

And for free(or not) decryption please send file: UniqueKEYForUser.Horsuke.Information

Please not delete this note!

Good luck.

And please check My Computer menu

#######ENYBENY HORSUKE#######

P.S If you deletes all copies of key, create file \UniqueKEYForUser.Horsuke.Information contains:

------BEGIN ENYBENY KEY-------

4775696e536343584f463849766d4d722f6966373254713d3572783d37434f63202d2061646d696e202d205043

-------END ENYBENY KEY------

Set SAPI = CreateObject("SAPI.SpVoice")

SAPI.Speak "Attention! Atention! Attention"

For i = 1 to 5

SAPI.Speak "If you hear this and you most likely saw your files with the new extension .bomber, so all your photos, music, documents, and databases were encrypted to AES 256 bit. Welcome to Enybeny Bomber."

Next

Перевод VBS-записки на русский язык:

Внимание! ВНИМАНИЕ! Внимание

Если вы это слышите, и вы, скорее всего, видели ваши файлы с новым расширением .bomber, поэтому все ваши фотографии, музыка, документы и базы данных были зашифрованы до 256 бит AES. Добро пожаловать в Enybeny Bomber.

Примечательно, что VBS-записка предназначалась для другой версии EnybenyBomber, или разработчик в последний момент передумал и назвал версию EnyBenyHorsuke.

Обновление от 17 ноября 2018:

Пост в Твиттере >>

🎥 Видеообзор >>

Самоназвание: EnyBeny Nuclear Ransomware (Wiper)

На файле написано: malwurhanrurtim

Файл проекта: malwurhanrurtim.pdb

Расширение не добавляется из-за ошибки с ":"

Расширение должно было быть: .PERSONAL_ID:<random>.Nuclear

Hack.png - картинка

Специальный файл: UniqueKEYForUser.Nuclear.Information

Email: brianmaps@gmail.com, amigo_a@india.com

➤ Список файловых расширений: .7z, .asp, .aspx, .avi, .bc6, .bc7, .bkf, .bkp, .cas, .csv, .d3dbsp, .doc, .docx, .fos, .gdb, .gho, .hkdb, .hplg, .html, .hvpl, .ibank, .icxs, .itdb, .itl, .itm, .m4a, .map, .mdb, .mdbackup, .mddata, .mov, .mp4, .odt, .php, .pkpass, .png, .ppt, .pptx, .psd, .qdf, .qic, .rar, .sb, .sidd, .sidn, .sie, .sis, .sql, .sum, .svg, .syncdb, .t12, .t13, .tax, .txt, .vdf, .wma, .wmo, .wmv, .wotreplay, .xls, .xlsx, .xml, .zip, .ztmp (65 расширений).

Файл: malwurhanrurtim.exe

Результаты анализов: VT + HA + IA

#######ENYBENY NUCLEAR#######

Great! You a member #Enybeny community, mutating completed and all your files has been encrypted!!

Encryption - reversible modification,

created for protect all your files

You can buy decryptor - price 0.00000001 BTC (No decryption, lol! Emails not registred!)

For decrypt contact with:

brianmaps@gmail.com

OR

amigo_a@india.com

Free decryption as guarantee (1 file, size not 1 mb)

And for free(or not) decryption please send file: UniqueKEYForUser.Nuclear.Information

Please not delete this note!

Good luck.

#######ENYBENY NUCLEAR#######

P.S If you deletes all copies of key, create file

Обновление от 3 ноября 2018:

Самоназвание: EnyBenyCristmas

Расширение: .personal.5RGR0X38VJHLELB.Cristmas@india_com

Шаблон расширения: .personal.<PC_name>.Cristmas@india_com

Записка: Hack.TXT

На файле написано: malwurhanrurtim

Файл проекта: malwurhanrurtim.pdb

Специальный файл: UniqueKEYForadmin.personal.5RGR0X38VJHLELB.Cristmas@india_com.info

Email: desktopmain228@india.com, care_nlm@tutamail.cc

Файл EXE: malwurhanrurtim.exe

Результаты анализов: VT + HA + IA + AR

➤ Содержание записки:

--*--*--*--|EnyBeny CRISTMAS|--*--*--*--

Great! You a member 2019 New year #Enybeny community

Encryption algorytm - AES-128 with unique 32 symbols, virus

created for protect all your files

You can buy decryptor - price 0.00000001 BTC

For decrypt contact with:

desktopman228@india.com

OR

care_nlm@tutamail.cc

Free decryption as guarantee (1 file, size not 1 mb)

And for free(or not) decryption please send file: UniqueKEYForadmin.personal.5RGR0X38VJHLELB.Cristmas@india_com.info

Please not delete this note!

Good luck.

--*--*--*--|EnyBeny CRISTMAS|--*--*--*--

P.S If you deletes all copies of key, create file UniqueKEYForadmin.personal.5RGR0X38VJHLELB.Cristmas@india_com.info contains:

------BEGIN ENYBENY KEY-------

38496e495e56352652737077697863706550784a6a32724e4e5e73494b596756202d2061646d696e202d20555345522d5043

-------END ENYBENY KEY------

Your personal id: 5RGR0X38VJHLELB

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + myTweet ID Ransomware (ID as HiddenTear) Write-up, Topic of Support 🎥 Video review >>

- Видеообзор от CyberSecurity GrujaRS

Thanks: CyberSecurity GrujaRS Andrew Ivanov * *

© Amigo-A (Andrew Ivanov): All blog articles.