SymmyWare Ransomware

SymmiWare Ransomware

(шифровальщик-НЕ-вымогатель, деструктор) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-128, а затем даже не требует выкуп (в записке написано 0 биткоин), чтобы вернуть файлы. Оригинальное название: SymmyWare. На файле написано: что попало (случайное название). Название разработчика: TODO.

Обнаружения:

DrWeb -> Trojan.Encoder.10598, Trojan.Encoder.32725

BitDefender -> Gen:Heur.Ransom.Imps.3, Trojan.GenericKD.43938747

ESET-NOD32 -> A Variant Of MSIL/Filecoder.AK, A Variant Of Win32/Packed.Obsidium.AS

Malwarebytes -> Ransom.HiddenTear

Microsoft -> Ransom:Win32/HiddenTear.gen

Symantec -> Downloader, ML.Attribute.HighConfidence

Tencent -> Win32.Trojan.Raas.Auto,

TrendMicro -> Ransom_HiddenTear.R002C0DIU20, Ransom.MSIL.SYMMYWARE.AA

© Генеалогия: HiddenTear >> Scrabber, EnybenyCrypt, SnowPicnic, SymmyWare > SymmyWare NextGen

К зашифрованным файлам добавляется расширение: .SYMMYWARE

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Выпуск этого шифровальщика пришёлся на 1 ноября 2018 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру, если это произойдет.

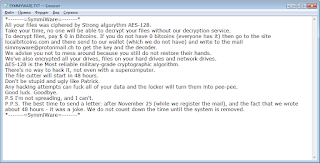

Записка с требованием выкупа называется: SIMMYWARE.TXT

Содержание записки о выкупе:

*-------=SymmiWare=-------*

All your files was ciphered by Strong algorythm AES-128.

Take your time, no one will be able to decrypt your files without our decryption service.

To decrypt files, pay $ 0 in Bitcoins. If you do not have 0 bitcoins (everyone has it) then go to the site localbitcoins.com and there send to our wallet (which we do not have) and write to the mail simmyware@protonmail.ch to get the key and the decoder.

We advise you not to mess around because you still do not restore their hands.

We've also encrypted all your drives, files on your hard drives and network drives.

AES-128 is the Most reliable military-grade cryptographic algorithm.

There's no way to hack it, not even with a supercomputer.

The file cutter will start in 48 hours.

Don't be stupid and ugly like Patrick.

Any hacking attempts can fuck all of your data and the locker will turn them into pee-pee.

Good luck. Goodbye.

P.S I'm not spreading, and I can't.

P.P.S. The best time to send a letter: after November 25 (while we register the mail), and the fact that we wrote about 48 hours - it was a joke. We do not count down the time until the system is removed.

*-------=SymmiWare=-------*

Перевод записки на русский язык:

* ------- = SymmiWare = ------- *

Все ваши файлы были зашифрованы сильным алгоритмом AES-128.

Не спешите, никто не сможет расшифровать ваши файлы без нашей службы расшифровки.

Чтобы расшифровать файлы, заплатите $ 0 в биткойнах. Если у вас нет 0 биткоинов (у каждого есть), перейдите на сайт localbitcoins.com и отправьте на наш кошелек (которого у нас нет) и напишите на адрес simmyware@protonmail.ch, чтобы получить ключ и декодер.

Мы советуем вам не возиться, т.к. вы все равно не восстановите своими руками.

Мы также зашифровали все ваши диски, файлы на жестких дисках и сетевых дисках.

AES-128 - самый надежный криптографический алгоритм военного класса.

Невозможно взломать его, даже с помощью суперкомпьютера.

Резак файлов включится через 48 часов.

Не будь глупым и вздорным, как Патрик.

Любые попытки взлома могут трахнуть все ваши данные и локер превратит их в пи-пи.

Удачи. Прощай.

P.S Я не распространяю, и я не могу.

P.P.S. Лучшее время для отправки письма: после 25 ноября (пока мы регистрируем почту), и тот факт, что мы писали около 48 часов - это была шутка. Мы не отсчитываем время, когда система не будет удалена.

---

*| Перевод на русский опубликован, как есть, без исправления ошибок и лексики.

Технические детали

По сообщениям разработчика: никогда не распространялся через RDP, но в этой версии замечено использование утилиты PsExec.

Возможно, что в будущем может начать распространяться другими способами: с помощью фальшивых обновлений, перепакованных и заражённых инсталляторов, email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1. ➤ Шифрует данные, используя следующий порядок действий:

- генерирует пароль

- ищет диски и другие хранители информации

- проброс

- шифрует их с помощью AES-128 (Размер блока 128), дополнительно оставляет сообщение

- проброс

- если есть интернет - он посылает запрос на сайт (И так будет в цикле пока пользователь не включит интернет (если же он выключен))

- стирает пароль

- запускает видео с Youtube

- закрывается

➤ Пытается использовать утилиту PsExec.exe для выполнения команд на удалённых ПК. По данным исследователей, PsExec использовался без админ-прав, то ли из-за ошибки, то ли на пробу.

Список файловых расширений, подвергающихся шифрованию:

Это документы, базы данных 1С, видео, фото, картинки, сертификаты и прочие файлы.

Файлы, связанные с этим Ransomware:

SIMMYWARE.TXT

hyBrDFjOidLuty.exe

jisMlDfmBgdeF.exe

watadminsvc.exe

<random>.exe - случайное название

hyBrDFjOidLuty.pdb

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

%TEMP%\65F3.tmp\6604.bat C:\jisMlDfmBgdeF.exe - пример

D:\delphi\hyBrDFjOidLuty\hyBrDFjOidLuty\hyBrDFjOidLuty\obj\x86\Release\hyBrDFjOidLuty.pdb

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

URL-host: fairybreathes.6te.net

Email: simmyware@protonmail.ch

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >> HA>>

𝚺 VirusTotal анализ >> VT>> VT>> VT на PsExec >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

ⴵ VMRay анализ >>

ᕒ ANY.RUN анализ >> AR>>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

⨇ MalShare анализ >>

⟲ JOE Sandbox анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Scrabber Ransomware

EnybenyCrypt Ransomware

SnowPicnic Ransomware

SymmyWare Ransomware

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 30 сентября 2020:

Расширение: .SYMMYWARE

Записка: SYMMYWARE.TXT

Добавляется в Автозагрузку Windows: C:\Users\Admin\AppData\Roaming\Microsoft\Word\STARTUP\SYMMYWARE.TXT

Email: simmyware@protonmail.ch

URL: fairybreathes.6te.net

Файлы: ky.exe%TEMP%\PsExec.exe

%TEMP%\hyBrDFjOidLuty.exe

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32725

BitDefender -> Trojan.GenericKD.43938747

ESET-NOD32 -> A Variant Of Win32/Packed.Obsidium.AS

Malwarebytes -> Ransom.HiddenTear

McAfee -> Generic-FAWW!80143152971E

Rising -> Trojan.Generic@ML.94 (RDML:qiz***

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom_HiddenTear.R002C0DIU20

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (ID as HiddenTear) Write-up, Topic of Support 🎥 Video review >>

Thanks: gnation Andrew Ivanov CyberSecurity GrujaRS *

© Amigo-A (Andrew Ivanov): All blog articles.