LockerGoga Ransomware

Worker32 Ransomware

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные компьютеров предприятий и организаций с помощью AES-256 + RSA-1024 (хотя в записке написано RSA-4096), а затем требует написать на email вымогателей, чтобы узнать сумму выкупа, заплатить выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: worker32, но в записке не указано. На файле написано: Service Worker и worker32. За распространением LockerGoga стоят кибер-группировки из Украины, которые могут действовать и из других стран.

Обнаружение:

DrWeb -> Trojan.Encoder.27551, Trojan.Encoder.27163

BitDefender -> Trojan.GenericKD.31675815, Trojan.Ransom.LockerGoga.A, Gen:Variant.Ransom.LockerGoga.4

© Генеалогия: Vurten, Everbe, GusCrypter + Generic Ransomware > LockerGoga (Worker32) > MegaCortex

Родство подтверждено сервисом Intezer Analyze >>

Изображение — только логотип статьи

К зашифрованным файлам добавляется расширение: .locked

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на вторую половину января 2019 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. Возможно, что распространяется из Румынии или Польши, т.к. первый образец был загружен на проверку из Румынии 24 января 2019, а в каждой записке один из контактов — польский. Потом появились сведения о пострадавших из Нидерландов, Франции. В течение 2019 года продолжал использоваться для атак на компьютерную сеть предприятий и организаций в Европе. Вероятно потом был заменен на MegaCortex или использовался параллельно. Без сомнения вымогатели из этого проекта не остановятся на одном проекте и будут делать новые проекты и совершать новые атаки.

Записка с требованием выкупа называется: README-NOW.txt

Содержание записки о выкупе:

Greetings!

There was a significant flaw in the security system of your company.

You should be thankful that the flaw was exploited by serious people and not some rookies.

They would have damaged all of your data by mistake or for fun.

Your files are encrypted with the strongest military algorithms RSA4096 and AES-256.

Without our special decoder it is impossible to restore the data.

Attempts to restore your data with third party software as Photorec, RannohDecryptor etc.

will lead to irreversible destruction of your data.

To confirm our honest intentions.

Send us 2-3 different random files and you will get them decrypted.

It can be from different computers on your network to be sure that our decoder decrypts everything.

Sample files we unlock for free (files should not be related to any kind of backups).

We exclusively have decryption software for your situation

DO NOT RESET OR SHUTDOWN - files may be damaged.

DO NOT RENAME the encrypted files.

DO NOT MOVE the encrypted files.

This may lead to the impossibility of recovery of the certain files.

To get information on the price of the decoder contact us at:

CottleAkela@protonmail.com;QyavauZehyco1994@o2.pl

The payment has to be made in Bitcoins.

The final price depends on how fast you contact us.

As soon as we receive the payment you will get the decryption tool and

instructions on how to improve your systems security

Перевод записки на русский язык:

Привет!

В системе безопасности вашей компании был существенный недостаток.

Вы должны быть благодарны, что недостаток был использован серьезными людьми, а не какими-то новичками.

Они бы испортили все ваши данные по ошибке или ради интереса.

Ваши файлы зашифрованы с самыми надежными военными алгоритмами RSA4096 и AES-256.

Без нашего специального декодера невозможно восстановить данные.

Попытки восстановить ваши данные с помощью сторонних программ, таких как Photorec, RannohDecryptor и т.д. приведет к необратимому уничтожению ваших данных.

Чтобы подтвердить наши честные намерения.

Отправьте нам 2-3 разных случайных файла, и вы получите их расшифрованными.

Это может быть с разных компьютеров в вашей сети, чтобы быть уверенным, что наш декодер расшифрует все.

Образцы файлов, которые мы разблокируем бесплатно (файлы не должны быть связаны с какими-либо резервными копиями).

У нас есть эксклюзивное программное обеспечение для вашей ситуации

НЕ ПЕРЕЗАГРУЖАЙТЕ ИЛИ НЕ ВЫКЛЮЧАЙТЕ - файлы могут быть повреждены.

НЕ ПЕРЕИМЕНОВЫВАЙТЕ зашифрованные файлы.

НЕ ПЕРЕМЕЩАЙТЕ зашифрованные файлы.

Это может привести к невозможности восстановления определенных файлов.

Для получения информации о цене декодера свяжитесь с нами по:

CottleAkela@protonmail.com; QyavauZehyco1994@o2.pl

Оплата должна быть произведена в биткоинах.

Окончательная цена зависит от того, как быстро вы обратитесь к нам.

Как только мы получим платеж, вы получите инструмент для расшифровки и

инструкции о том, как улучшить безопасность ваших систем

Технические детали

Ориентирован на предприятия, организации и крупный бизнес. Пытается нанести максимальный урон и зашифровать все устройства локальной сети. Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов, чёрного SEO и прочих методов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Как только сеть взломана, злоумышленники устанавливают инструмент тестирования на проникновение под названием Cobalt Strike, с помощью которого они развертывают "маяки" на скомпрометированном устройстве для создания оболочек, выполнения сценариев PowerShell, повышения привилегий или запуска нового сеанса для создания прослушивателя в системе жертвы. Эти субъекты будут находиться в сети в течение нескольких месяцев ("тихий период"). Во время тихого периода тайно внедряются трояны, инфо-стилеры, чтобы отслеживать и похищать информацию. После сбора всех ценных данных, злоумышленники разворачивают шифровальщик LockerGoga и более новые варианты.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Текст записки о выкупе заимствован из Bitpaymer Ransomware. По сообщению Майкла Джиллеспи, на этом сходство с Bitpaymer заканчивается. Программный и криптографический код совсем другой.

➤ UAC не обходит. Требуется разрешение на запуск.

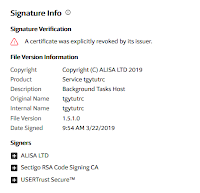

➤ Вредоносный файл был подписан действительным сертификатом на MIKL Limited (консалтинговая фирма, зарегистрированная в Великобритании 17 декабря 2014 года). Сертификат, выданный центром сертификации Comodo (приобретенный Francisco Partners и известный под новым брендом Sectigo) для подписи кода, уже аннулирован. Другие подписаны с использованием сертификатов, выданных на KITTY'S LTD и ALISA LTD Sectigo.

➤ Сгенерированные ключи шифрования AES зашифрованы встроенным открытым ключом RSA и прикреплены в конце каждого зашифрованного файла. В последующих примерах используется маркер "GOGAXXXX" (здесь X - это жестко закодированное значение в двоичных файлах Ransomware, т.е. 1510, 1440, 1320) для хранения этой и другой дополнительной информации, такой как размер исходного файла.

➤ Если шифровальщик запускается с аргументом командной строки -w, то он нацелен на все типы файлов, чтобы причинить максимальный ущерб.

➤ LockerGoga переименовывает файлы прежде, чем шифровать. Такое поведение позже наблюдалось в MegaCortex Ransomware, что также говорит в пользу их связи. Другие шифровальщики сначала шифруют файлы. Возможно, это нужно для того, чтобы предотвратить расход ресурсов и повторное шифрование одних и тех же файлов.

➤ После шифрования LockerGoga запускает файл cipher.exe, чтобы очистить свободное пространство диска и предотвратить восстановление файлов с помощью программ для восстановления данных. Когда файлы удаляются в системе, иногда они все еще доступны в свободном пространстве жесткого диска и теоретически могут быть восстановлены с помощью программ для восстановления данных.

➤ Использует функционал Windows Restart Manager (менеджер перезагрузки), чтобы получить доступ к наибольшему количеству файлов и зашифровать их.

Список файловых расширений, прописанных в коде, которые наверняка будут зашифрованы:

.cs, .db, .doc, .docb, .docx, .dot, .dotb, .dotx, .js, .pdf, .posx, .pot, .potx, .pps, .ppsx, .ppt, .pptx, .py, .sldx, .sql, .ts, .wkb, .wbk, .xlm, .xls, .xlsb, .xlsx, .xlt, .xltx, .xlw, .xml (31 расширение документов).

Это документы MS Office и PDF, но при максимальном ущербе пострадают все текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы, файлы приложений и системы, и многое другое.

Файлы, связанные с этим Ransomware:

README-NOW.txt

worker32.exe

svch0st.6287.exe

svch0st.11077.exe

svch0st.30099.exe

<random>.exe - случайное название, например, tgytutrc8.exe

rijndael_simd.cpp

cipher.exe - файл для зачистки свободного места

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

X:\work\Projects\LockerGoga\cl-src-last\cryptopp\src\rijndael_simd.cpp

Названия проектов в разных версиях:

X:\work\Projects\LockerGoga\cl-src-last\cryptopp\src\rijndael_simd.cpp

E:\crypto-locker\cryptopp\src\rijndael_simd.cpp

E:\goga\cryptopp\src\rijndael_simd.cpp

Мьютексы:

MX-tgytutrc

MX-tgytutrc

MX-zzbdrimp

Добавление мьютекса позволяет гарантировать, что одновременно работает только одна из копий шифровальщика.

Пострадавшие компании:

Altran Technologies (сообщение) - 30 января 2019

Norsk Hydro ASA (webtv, webtv) - 19-20 марта 2019

U.K.'s Police Federation (сообщение) - 21 марта 2019

Hexion and Momentive (сообщение, сообщение) - 22-23 марта 2019

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email-1: AbbsChevis@protonmail.com, IjuqodiSunovib98@o2.pl

Email-2: CottleAkela@protonmail.com, QyavauZehyco1994@o2.pl

BTC: ***

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >> HA>>

𝚺 VirusTotal analysis >> VT>>

🐞 Intezer analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

ᕒ ANY.RUN analysis >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >> JOE>> JOE>>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== ДОПОЛНЕНИЕ ПО НОВЫМ ВАРИАНТАМ ===

LockerGoga создает новый процесс из текущего исполняемого файла с аргументом "-m" (как "главный процесс"), используется библиотека Boost.Process для управления процессами. Шифрование файлов выполняется в нескольких процессах. Главный процесс собирает все файлы и распределяет задачи шифрования своим дочерним (подчиненным) процессам.

Преимущество этой архитектуры в том, что шифрование выполняется намного быстрее, т.к. используются все ядра процессора ПК.

Обычно шифрование всех файлов может занимать часы. Если вымогатель обнаружен достаточно быстро, некоторые документы могут быть спасены. Но в случае с LockerGoga это не поможет, поскольку шифрование выполняется очень эффективно. Ранее мы не видели других вымогателей, использующих распределенную архитектуру шифрования.

Пока файлы шифруются, инициируется выход пользователя из системы.

Теперь пользователи не смогут войти в систему, т.к. пароль пользователя и администратора перезаписывает следующим паролем HuHuHUHoHo283283@dJD:

- Подписывается чужим, но действующим на момент атаки сертификатом

- Использует многопроцессную архитектуру для более быстрого шифрования файлов

- Блокирует учетную запись пользователя и администратора в дополнение к шифрованию файла

- Постоянно улучшается (существует несколько версий одного и того же варианта этого Ransomware).

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== АРЕСТЫ === ARRESTS ===

Ноябрь 2023:

Ссылка на статью >>

Обновление от 9 февраля 2019:

Пост в Твиттере >>

Расширение: .locked

Записка: READ-ME-NOW.txt

Результаты анализов: VT + HA + VMR / VT + HA + VMR

Обновление от 2 марта 2019:

Топик на форуме >>

Расширение: .locked

Email: JinMaglaya@protonmail.com, YpilokOmoadae1994@o2.pl

Записка: README_LOCKED.txt

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 9 февраля 2019:

Пост в Твиттере >>

Расширение: .locked

Записка: READ-ME-NOW.txt

Результаты анализов: VT + HA + VMR / VT + HA + VMR

Обновление от 2 марта 2019:

Топик на форуме >>

Расширение: .locked

Email: JinMaglaya@protonmail.com, YpilokOmoadae1994@o2.pl

Записка: README_LOCKED.txt

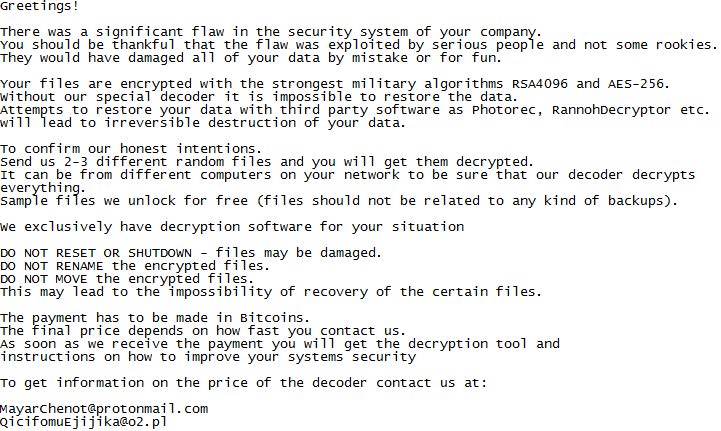

Greetings!

There was a significant flaw in the security system of your company.

You should be thankful that the flaw was exploited by serious people and not some rookies.

They would have damaged all of your data by mistake or for fun.

Your files are encrypted with the strongest military algorithms RSA4096 and AES-256.

Without our special decoder it is impossible to restore the data.

Attempts to restore your data with third party software as Photorec, RannohDecryptor etc.

will lead to irreversible destruction of your data.

To confirm our honest intentions.

Send us 2-3 different random files and you will get them decrypted.

It can be from different computers on your network to be sure that our decoder decrypts everything.

Sample files we unlock for free (files should not be related to any kind of backups).

We exclusively have decryption software for your situation

DO NOT RESET OR SHUTDOWN - files may be damaged.

DO NOT RENAME the encrypted files.

DO NOT MOVE the encrypted files.

This may lead to the impossibility of recovery of the certain files.

The payment has to be made in Bitcoins.

The final price depends on how fast you contact us.

As soon as we receive the payment you will get the decryption tool and

instructions on how to improve your systems security

To get information on the price of the decoder contact us at:

JinMaglaya@protonmail.com

YpilokOmoadae1994@o2.pl

Пост в Твиттере >>

Расширение: .locked

Записка: README_LOCKED.txt

Email: SuzuMcpherson@protonmail.com, Asuxid0ruraep1999@o2.pl

Результаты анализов: VT

Обновление от 19 марта 2019:

Пост в Твиттере >>

Пост в Твиттере >>

Расширение: .locked

Записка: README_LOCKED.txt

Email-1: DharmaParrack@protonmail.com, wyattpettigrew8922555@mail.com

Email-2: MayarChenot@protonmail.com, QicifomuEjijika@o2.pl

➤ Обнаружение:

DrWeb -> Trojan.Encoder.27551

BitDefender -> Gen:Variant.Ransom.LockerGoga.4

Результаты анализов: VT + AR + JSB + VT + HA + VT

Email: MayarChenot@protonmail.com

QicifomuEjijika@o2.pl

Результаты анализов: VT + HA + VMR

Обновление от 23 марта 2019:

➤ Известные email-адреса:

AbbsChevis@protonmail.com

AperywsQaroci@o2.pl

AsuxidOruraep1999@o2.pl

CottleAkela@protonmail.com

CouwetIzotofo@o2.pl

DharmaParrack@protonmail.com

DutyuEnugev89@o2.pl

IjuqodiSunovib98@o2.pl

MayarChenot@protonmail.com

PhanthavongsaNeveyah@protonmail.com

QicifomuEjijika@o2.pl

QyavauZehyco1994@o2.pl

RezawyreEdipi1998@o2.pl

RomanchukEyla@protonmail.com

SayanWalsworth96@protonmail.com

SchreiberEleonora@protonmail.com

SuzuMcpherson@protonmail.com

wyattpettigrew8922555@mail.com

Результаты анализов: VT + HA / VT + HA + VMR / VT + HA

Обновление от 22 апреля 2019:

Записка: leer.txt

Файлы exe: 7z.exe, a la papa.exe

Saludos!

Hubo una falla importante en el sistema de seguridad de su empresa.

Usted debe estar agradecido de que la falla fue explotado por gente seria y no algunos novatos.

Se habrнan daсado todos sus datos por error o por diversiуn.

Sus archivos se cifraron con los mбs fuertes algoritmos militares AES-256 en la capteta de %appdata%.

Sin nuestro decodificador especial que es imposible recuperar los datos.

Los intentos de restaurar los datos con el software de terceros como Photorec, RannohDecryptor etc..

darб lugar a la destrucciуn irreversible de sus datos.

NO RESET o APAGADO – archivos pueden estar daсados.

No cambie el nombre de los archivos cifrados.

NO mover los archivos cifrados.

Esto puede conducir a la imposibilidad de recuperaciуn de los archivos de ciertos.

Para obtener informaciуn sobre el precio del decodificador en contacto con nosotros en:

*****

El pago tiene que ser hecho en bitcoins.

El precio final depende de la rapidez con que se ponga en contacto con nosotros.

Tan pronto como recibamos el pago obtendrб la herramienta de descifrado y

instrucciones sobre cуmo mejorar la seguridad de los sistemas

---

Результаты анализов: VT + AR

Обновление от 4 мая 2020:

Пост в Твиттере >>

Записка: Command&Control.txt

Результаты анализов: VT + IA

---

Последующие обновления...

Добавление новых вариантов и их образцов приостановлено!

Смотрите ссылки ниже (Added later), там есть более подробные описания атак и вредоносной активности этого шифровальщика и его новых вариантов.

Новость от 26 октября 2021:

В Украине и Швейцарии были арестованы некоторые подельники группы вымогателей. Подробнее в статье на сайте BleepingComputer >>

Обновление сентября 2022:

BitDefender сделали дешифровщик.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet + myTweet + Tweet + Tweet ID Ransomware (ID as LockerGoga) Write-up, Topic of Support *

Added later: Write-up by BC (added January 30, 2019) Write-up by ForcePoint (added March 23, 2019) Report abuse.io (added March 23, 2019) Joe Security's Blog (added March 23, 2019) F-Secure Blog (added March 27, 2019) McAfee Blog (added April 29, 2019) *

Thanks: GrujaRS, Michael Gillespie, MalwareHunterTeam Andrew Ivanov (author), Thyrex Ionut Ilascu, Robert Neumann, Joe Security, Lasha Khasaia to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles.