Rhino Ransomware

Marvel Ransomware

Aliases: Marvel, Parrot, GeneralChin, Coka, Termit

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует данные бизнес-пользователей и компаний с помощью AES+RSA, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название: Rhino. На файле написано: нет данных.

---

Обнаружения:

DrWeb -> Trojan.Encoder.31725, Trojan.MulDrop11.51709, Trojan.Encoder.32865

BitDefender -> Generic.Ransom.Mole.CD9EA986, Generic.Ransom.Mole.E1C541BA, Generic.Ransom.Mole.AAA9A073

ESET-NOD32 -> A Variant Of Win32/Filecoder.NPI, A Variant Of Win32/Filecoder.NHQ, A Variant Of Win32/Filecoder.NPI

Malwarebytes -> Ransom.Marvel

Rising -> Ransom.Agent!8.6B7 (CLOUD)

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom_Higuniel.R002C0DCN20, Ransom_Higuniel.R002C0DE420

---

To AV vendors! Want to be on this list regularly or be higher on the list? Contact me!

AV вендорам! Хотите быть в этом списке регулярно или повыше? Сообщите мне!

© Генеалогия: DCRTR >> Rhino

По всей видимости, персонаж Rhino взят из Marvel Comics. Потому что в зашифрованных файлах используется маркер файлов Marvel.

К зашифрованным файлам добавляется расширение: .rhino

ESET-NOD32 -> A Variant Of Win32/Filecoder.NPI, A Variant Of Win32/Filecoder.NHQ, A Variant Of Win32/Filecoder.NPI

Malwarebytes -> Ransom.Marvel

Rising -> Ransom.Agent!8.6B7 (CLOUD)

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom_Higuniel.R002C0DCN20, Ransom_Higuniel.R002C0DE420

---

To AV vendors! Want to be on this list regularly or be higher on the list? Contact me!

AV вендорам! Хотите быть в этом списке регулярно или повыше? Сообщите мне!

© Генеалогия: DCRTR >> Rhino

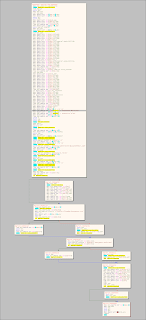

Изображение — логотип статьи

По всей видимости, персонаж Rhino взят из Marvel Comics. Потому что в зашифрованных файлах используется маркер файлов Marvel.

К зашифрованным файлам добавляется расширение: .rhino

Фактически используется составное расширение: .[generalchin@countermail.com].rhino

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на начало апреля 2020 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа может называться:

info.hta

Decryptor_Info.hta

Содержание записки о выкупе:

Warning!

All your files have been encrypted due to a security problem with your PC.

If you want to restore them, write us to the e-mail:

1) generalchin@countermail.com

2) generalchin@smime.ninja (if you do not receive a response from the first mailbox)

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 files for free decryption.

The total size of files must be less than 500 Kb (non archived), and files should not contain valuable information. (databases, backups, large excel sheets, etc.)

Перевод записки на русский язык:

Предупреждение!

Все ваши файлы зашифрованы из-за проблем с безопасностью вашего ПК.

Если вы хотите вернуть их, напишите нам на email:

1) generalchin@countermail.com

2) generalchin@smime.ninja (если вы не получили ответ от первого почтового ящика)

Вы должны заплатить за расшифровку в биткойнах. Цена зависит от того, как быстро вы напишите нам.

После оплаты мы вышлем вам инструмент дешифрования, который расшифрует все ваши файлы.

Бесплатная расшифровка как гарантия

Перед оплатой вы можете отправить нам до 1 файла для бесплатной расшифровки.

Общий размер файлов должен быть менее 500 Кб (не в архиве) и файлы не должны содержать ценной информации. (базы данных, резервные копии, большие таблицы Excel и т. д.)

Также имеется текстовый файл ReadMe_Decryptor.txt, который повторяет содержание hta-файла.

Содержание txt-записки о выкупе:

All your files have been encrypted due to a security problem with your PC. if you want to restore them, write us to the e-mail:

1) generalchin@countermail.com

2) generalchin@smime.ninja (if you do not receive a response from the first mailbox)

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 files for free decryption.

The total size of files must be less than 500 Kb (non archived), and files should not contain valuable information.

(databases,backups, large excel sheets, etc.)

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Останавливает некоторые системные службы, в том числе Windows Defender, пытается остановить Microsoft Exchange, SQL Server и SQL Writer. Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки командами.

sc stop wscsvc

sc stop WinDefend

sc stop wuauserv

sc stop BITS

sc stop ERSvc

sc stop WerSvc

cmd.exe /c bcdedit /set {default} recoveryenabled No

cmd.exe /c bcdedit /set {default} bootstatuspolicy ignoreallfailures

cmd.exe /c vssadmin delete shadows /all /quiet

cmd.exe /c wmic shadowcopy delete

cmd.exe /c wbadmin delete catalog -quiet

taskkill /f/im MSExchange*

taskkill /f /im Microsoft.Exchange.*

taskkill /f /im sqlserver.exe

taskkill /f /im sqlwriter.exe

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Пропускает файлы следующих типов:

.dll, .exe, .lnk, .msi, .sys и собственные записки с требованиями выкупа

Файлы, связанные с этим Ransomware:

info.hta - название файла с требованием выкупа

Decryptor_Info.hta - другое название файла с требованием выкупа

ReadMe_Decryptor.txt - текстовый файл записки

<random>.exe - случайное название вредоносного файла

s.exe - вредоносный файл

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

%AppData%\Decryptor_Info.hta

Записи реестра, связанные с этим Ransomware:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\MarvelHost

E294A2E58181E49190E59181E29581E6B59CE791A8E781AFE388B3E6A5A2E2B9B4E7A1A5E289A500

HKEY_CURRENT_USER\S-1-5-21-1482476501-1645522239-1417001333-500\Software\Microsoft\Windows\CurrentVersion\Run\MarvelHost

E294A2E58181E49190E59181E29581E6B59CE791A8E781AFE388B3E6A5A2E2B9B4E7A1A5E289A500

См. ниже результаты анализов.

Мьютексы:

Marvel

Marvel01

Скриншот от исследователя S!Ri:

Это второй вариант, где записка называется Decryptor_Info.hta

Сетевые подключения и связи:

Email: generalchin@countermail.com, generalchin@smime.ninja

BTC:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

DCRTR Ransomware -

DCRTR-WDM или WDM Ransomware Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом. Активность этого крипто-вымогателя пришлась на начало апреля 2020 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записка с требованием выкупа может называться:

info.hta

Decryptor_Info.hta

Warning!

All your files have been encrypted due to a security problem with your PC.

If you want to restore them, write us to the e-mail:

1) generalchin@countermail.com

2) generalchin@smime.ninja (if you do not receive a response from the first mailbox)

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 files for free decryption.

The total size of files must be less than 500 Kb (non archived), and files should not contain valuable information. (databases, backups, large excel sheets, etc.)

Перевод записки на русский язык:

Предупреждение!

Все ваши файлы зашифрованы из-за проблем с безопасностью вашего ПК.

Если вы хотите вернуть их, напишите нам на email:

1) generalchin@countermail.com

2) generalchin@smime.ninja (если вы не получили ответ от первого почтового ящика)

Вы должны заплатить за расшифровку в биткойнах. Цена зависит от того, как быстро вы напишите нам.

После оплаты мы вышлем вам инструмент дешифрования, который расшифрует все ваши файлы.

Бесплатная расшифровка как гарантия

Перед оплатой вы можете отправить нам до 1 файла для бесплатной расшифровки.

Общий размер файлов должен быть менее 500 Кб (не в архиве) и файлы не должны содержать ценной информации. (базы данных, резервные копии, большие таблицы Excel и т. д.)

Также имеется текстовый файл ReadMe_Decryptor.txt, который повторяет содержание hta-файла.

Содержание txt-записки о выкупе:

All your files have been encrypted due to a security problem with your PC. if you want to restore them, write us to the e-mail:

1) generalchin@countermail.com

2) generalchin@smime.ninja (if you do not receive a response from the first mailbox)

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us.

After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 files for free decryption.

The total size of files must be less than 500 Kb (non archived), and files should not contain valuable information.

(databases,backups, large excel sheets, etc.)

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Останавливает некоторые системные службы, в том числе Windows Defender, пытается остановить Microsoft Exchange, SQL Server и SQL Writer. Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки командами.

sc stop wscsvc

sc stop WinDefend

sc stop wuauserv

sc stop BITS

sc stop ERSvc

sc stop WerSvc

cmd.exe /c bcdedit /set {default} recoveryenabled No

cmd.exe /c bcdedit /set {default} bootstatuspolicy ignoreallfailures

cmd.exe /c vssadmin delete shadows /all /quiet

cmd.exe /c wmic shadowcopy delete

cmd.exe /c wbadmin delete catalog -quiet

taskkill /f/im MSExchange*

taskkill /f /im Microsoft.Exchange.*

taskkill /f /im sqlserver.exe

taskkill /f /im sqlwriter.exe

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Пропускает файлы следующих типов:

.dll, .exe, .lnk, .msi, .sys и собственные записки с требованиями выкупа

Файлы, связанные с этим Ransomware:

info.hta - название файла с требованием выкупа

Decryptor_Info.hta - другое название файла с требованием выкупа

ReadMe_Decryptor.txt - текстовый файл записки

<random>.exe - случайное название вредоносного файла

s.exe - вредоносный файл

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

%AppData%\Decryptor_Info.hta

Записи реестра, связанные с этим Ransomware:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\MarvelHost

E294A2E58181E49190E59181E29581E6B59CE791A8E781AFE388B3E6A5A2E2B9B4E7A1A5E289A500

HKEY_CURRENT_USER\S-1-5-21-1482476501-1645522239-1417001333-500\Software\Microsoft\Windows\CurrentVersion\Run\MarvelHost

E294A2E58181E49190E59181E29581E6B59CE791A8E781AFE388B3E6A5A2E2B9B4E7A1A5E289A500

См. ниже результаты анализов.

Мьютексы:

Marvel

Marvel01

Скриншот от исследователя S!Ri:

Это второй вариант, где записка называется Decryptor_Info.hta

Сетевые подключения и связи:

Email: generalchin@countermail.com, generalchin@smime.ninja

BTC:

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid analysis >>

𝚺 VirusTotal analysis >> VT>

🐞 Intezer analysis >>

ᕒ ANY.RUN analysis >>

ⴵ VMRay analysis >>

Ⓥ VirusBay samples >>

⨇ MalShare samples >>

👽 AlienVault analysis >>

🔃 CAPE Sandbox analysis >>

⟲ JOE Sandbox analysis >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

DCRTR Ransomware -

Rhino или Marvel Ransomware

Обновление от 4-5 мая 2020:

Сообщение >>

Сообщение >>

Статья от VMRay >>

Расширение (не изменилось): .[generalchin@countermail.com].rhino

Записка: Decryptor_Info.hta

Файл: cake4.exe

Результаты анализов: VT + VMR + AR + IA

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31725

BitDefender -> Generic.Ransom.Mole.E1C541BA

ESET-NOD32 -> A Variant Of Win32/Filecoder.NHQ

Malwarebytes -> Ransom.Marvel

TrendMicro -> Ransom_Higuniel.R002C0DE420

Обновление от 11-19 июня 2020:

Сообщение >>

Сообщение >>

Расширение: .coka

Пример составного расширения: .[servicemanager@yahooweb.co].coka

Записка: ReadMe_Decryptor.txt

Email: servicemanager@yahooweb.co, servicemanager2020@protonmail.com

Jabber: servicemanager@jabb.im

Маркер файлов: Marvel101

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вероятно более ранний или промежуточный вариант от DCRTR к Rhino (Marvel).

Обновление от 10 февраля 2020:

Дата создания файла: 15 декабря 2018:

Сообщение >>

Расширение: .parrot

Пример составного расширения: .[cryptonationusa@protonmail.com].parrot

Дата создания файла: 15 декабря 2018:

Сообщение >>

Расширение: .parrot

Пример составного расширения: .[cryptonationusa@protonmail.com].parrot

Записка: ReadMe_Decryptor.txt

Email: cryptonationusa@protonmail.com

Файл: Marvel.exe

Результаты анализов: VT + AR + VMR + IA

➤ Содержание записки:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail: cryptonationusa@protonmail.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 files for free decryption. The total size of files must be less than 500 Kb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

Email: cryptonationusa@protonmail.com

Файл: Marvel.exe

Результаты анализов: VT + AR + VMR + IA

➤ Содержание записки:

All your files have been encrypted due to a security problem with your PC. If you want to restore them, write us to the e-mail: cryptonationusa@protonmail.com

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the decryption tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 1 files for free decryption. The total size of files must be less than 500 Kb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

Обновление от 4-5 мая 2020:

Сообщение >>

Сообщение >>

Статья от VMRay >>

Расширение (не изменилось): .[generalchin@countermail.com].rhino

Записка: Decryptor_Info.hta

Результаты анализов: VT + VMR + AR + IA

➤ Обнаружения:

DrWeb -> Trojan.Encoder.31725

BitDefender -> Generic.Ransom.Mole.E1C541BA

ESET-NOD32 -> A Variant Of Win32/Filecoder.NHQ

Malwarebytes -> Ransom.Marvel

TrendMicro -> Ransom_Higuniel.R002C0DE420

Обновление от 11-19 июня 2020:

Сообщение >>

Сообщение >>

Расширение: .coka

Пример составного расширения: .[servicemanager@yahooweb.co].coka

Записка: ReadMe_Decryptor.txt

Email: servicemanager@yahooweb.co, servicemanager2020@protonmail.com

Jabber: servicemanager@jabb.im

Маркер файлов: Marvel101

Обновление от 15 октября 2020:

Расширение: .[ashtray@outlookpro.net].termit

Записки: Decryptor_Info.hta, ReadMe_Decryptor.txt

Email: ashtray@outlookpro.net, askebeger@protonmail.com

Xabber: askebeger@xmpp.jp

Маркер файлов: Marvel01

Файл: .coco.exe

➤ Содержание записки:

Warning!

For decryption write here - : ashtray@outlookpro.net (Write only in English)

If you do not receive an answer write here - askebeger@protonmail.com

Jabber contact for online communication (not always available, but I will answer as I see) - askebeger@xmpp.jp (xmpp.jp - registration, web client - https://web.xabber.com )

Don't modify the files - you will ruin them. Test decryption < 500 kb (not databases and important files, only for demonstration of decryption)

---

➤ Обнаружения:

DrWeb -> Trojan.Encoder.32865

BitDefender -> Generic.Ransom.Mole.AAA9A073

ESET-NOD32 -> A Variant Of Win32/Filecoder.NPI

DrWeb -> Trojan.Encoder.32865

BitDefender -> Generic.Ransom.Mole.AAA9A073

ESET-NOD32 -> A Variant Of Win32/Filecoder.NPI

---

Вместе с вредоносным файлом Файл: .coco.exe был обнаружена хакерская программа NetTool.Scan или Network Scanner (NS2.exe, n.exe).

Обновление от 16 декабря 2020:

Расширение: .[ashtray@outlookpro.net].termit

Записки: Decryptor_Info.hta, ReadMe_Decryptor.txt

Email: ashtray@outlookpro.net

Результаты анализов: VT

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message: myTweet ID Ransomware (ID as Rhino) Write-up, Topic of Support *

Thanks: Andrew Ivanov (author), Michael Gillespie, S!Ri PCRisk (Tomas Meskauskas) Petrovic, AnyRun, VMRay to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.