Archuskha Ransomware

BronyaHaxxor Ransomware

Ransomware TESTER

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует или делает вид, что шифрует данные пользователей с помощью AES, а затем требует выкуп 0.0040 BTC, чтобы вернуть файлы. Оригинальное название: Ransomware TESTER.exe. На файле написано: Ransomware TESTER, Archuskha_Ransomware, Haxxor Star Shot System.

---

Обнаружения:

DrWeb -> Trojan.Encoder.34488

Обнаружения:

DrWeb -> Trojan.Encoder.34488

ALYac -> Trojan.Ransom.HiddenTear

BitDefender -> Gen:Heur.Ransom.HiddenTears.1

ESET-NOD32 -> MSIL/Filecoder.AMM

Kaspersky -> HEUR:Trojan-Ransom.MSIL.Cryptor.gen

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:MSIL/FileCryptor.MAK!MTB

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom_FileCryptor.R002C0DJO21

---

© Генеалогия: ✂ HiddenTear >> Archuskha (BronyaHaxxor)

Образец этого крипто-вымогателя был найден во второй половине октября 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

BitDefender -> Gen:Heur.Ransom.HiddenTears.1

ESET-NOD32 -> MSIL/Filecoder.AMM

Kaspersky -> HEUR:Trojan-Ransom.MSIL.Cryptor.gen

Malwarebytes -> Ransom.FileCryptor

Microsoft -> Ransom:MSIL/FileCryptor.MAK!MTB

Symantec -> ML.Attribute.HighConfidence

TrendMicro -> Ransom_FileCryptor.R002C0DJO21

---

© Генеалогия: ✂ HiddenTear >> Archuskha (BronyaHaxxor)

Сайт "ID Ransomware" это пока не идентифицирует.

Информация для идентификации

Образец этого крипто-вымогателя был найден во второй половине октября 2021 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .BronyaHaxxor

Записка с требованием выкупа написана на экране блокировки:

Записка с требованием выкупа написана на экране блокировки:

Содержание текста на экране:

Haxxor NULL-404 // Bronya Programme

Your Files has been encrypted

Hello mate, Your files are encrypted using AES

If you think you can decrypt your files with yourself, so do it

If you can

Pay with 0,0040 BTC

*ALERT*

We do not recommend closing this application

NOT YET PAYMENT

Перевод текста на русский язык:

Haxxor NULL-404 // Программа Броня

Твои файлы зашифрованы

Привет, дружище, Твои файлы зашифрованы с AES

Если ты думаешь, что можещь расшифровать свои файлы сам, сделай это

Если ты можешь

Оплати 0,0040 BTC

*ТРЕВОГА*

Мы не рекомендуем закрывать это приложение

ОПЛАТА НЕ ПРОЙДЕТ

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Позиционируется как тест-вымогатель. Что именно разработчик хотел этим показать, не совсем понятно. Вероятно, это программа для себя.

После некоторых изменений вполне может начать распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Ransomware TESTER.pdb - название файла проекта;

Ransomware TESTER.exe - название исполняемого файла.

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\Users\mikoj\OneDrive\Documents\Visual Studio Project\Archuskha_Ransomware_tester\Archuskha_Ransomware_tester\obj\Debug\Ransomware TESTER.pdb

C:\Users\Admin\AppData\Local\Temp\Ransomware TESTER.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: 73e648b2a4b5694be7fe6a0384e911c4

SHA-1: 48d275d6e9c7578f283f76ea0355bf0c25313004

SHA-256: bfe30493e06806cdb3081f03dc17f09b3e14434a765389f92eeace69cb16a77c

Vhash: 236036757511d08510223015

Imphash: f34d5f2d4577ed6d9ceec516c1f5a744

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Thanks: S!Ri, Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

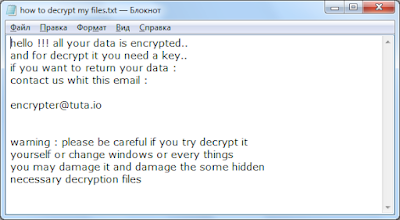

![CryptoJoker 2021 .partially.[encrypter@tuta.io].encrypted CryptoJoker 2021 .partially.[encrypter@tuta.io].encrypted](https://1.bp.blogspot.com/-3vF4PhPolgs/YXRNZ47OQNI/AAAAAAAAak0/fNs20SRFUfELw2nQ71zSEG_398ZP48xnwCLcBGAsYHQ/w297-h320/Screen_1.png)