KalajaTomorr Ransomware

(BestCrypt-based Ransomware)

(шифровальщик-вымогатель) (первоисточник)

Translation into English

Этот крипто-вымогатель шифрует диски на Windows-серверах компаний и организаций с помощью комбинации алгоритмов AES+RSA, а затем требует написать на email хакеров-вымогателей, чтобы узнать, как заплатить выкуп и вернуть файлы. Оригинальное название: в записке не указано. На файле написано: нет данных. По нашим данным шифрование могло быть проведено с помощью BestCrypt, т.к. на диске появилась папка "crypt" с файлом bcfmgr.exe.

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Symantec ->

Tencent ->

TrendMicro ->

---

© Генеалогия: ??? >> KalajaTomorr

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Symantec ->

Tencent ->

TrendMicro ->

---

© Генеалогия: ??? >> KalajaTomorr

Активность этого крипто-вымогателя была в начале - середине марта 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру. Слова "Kalaja" и "Tomorr" албанского происхождения.

К зашифрованным файлам добавляется расширение: *нет данных*.

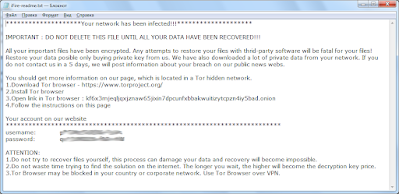

Записка с требованием выкупа называется: Hello.txt или Hello World.txt

Содержание записки о выкупе:

Hello. All your servers are encrypted.

Please contact: KalajaTomorr@ctemplar.com

spare email: KalajaTomorr@firemail.cc

Your identity code: rZtJWgT*****

Contact us to get the decryption method. You can first understand how to buy Bitcoin and pay.

Only we can decrypt, please do not believe any decryption tool. Your recovery method will cause data to be destroyed and irreversible.

Перевод записки на русский язык:

Привет. Все ваши серверы зашифрованы.

Пожалуйста, контакт: KalajaTomorr@ctemplar.com

запасной email: KalajaTomorr@firemail.cc

Ваш код идентификации: rZtJWgT*****

Напишите нами, чтобы получить метод расшифровки. Вам нужно понять, как купить биткойны и заплатить.

Только мы можем расшифровать, не верьте инструментам расшифровки. Ваш способ вернуть файлы необратимо повредит их.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Наверняка распространяется путём взлома через незащищенную конфигурацию RDP. Может также распространяться с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Hello.txt - название файла с требованием выкупа;

Hello World.txt - название файла с требованием выкупа (другой вариант);

bcfmgr.exe - название файла на диске C.

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

C:\crypt\bcfmgr.exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: KalajaTomorr@ctemplar.com, KalajaTomorr@firemail.cc

BTC: -

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: KalajaTomorr@ctemplar.com, KalajaTomorr@firemail.cc

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage Write-up, Topic of Support *

Thanks: Andrew Ivanov (article author) *** *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.