Kekpop Ransomware

Aliases: Kekware

Variants: YourCyanide

(шифровальщик-вымогатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb -> ***

ALYac -> Trojan.BAT.Agent

BitDefender -> Trojan.GenericKD.50265580

ESET-NOD32 -> A Variant Of Generik.LKONBMI

Kaspersky -> HEUR:Trojan.BAT.Generic

Malwarebytes -> ***

Microsoft -> Trojan:Script/Wacatac.B!ml

Rising -> ***

Tencent -> Bat.Trojan.Generic.Ebzs

TrendMicro -> Ransom.BAT.KEKPOP.SMYXCEKAA

---

© Генеалогия: G0nnaC0pe >> Kekpop, Kekware, YourCyanide (Cyn)

BitDefender -> Trojan.GenericKD.50265580

ESET-NOD32 -> A Variant Of Generik.LKONBMI

Kaspersky -> HEUR:Trojan.BAT.Generic

Malwarebytes -> ***

Microsoft -> Trojan:Script/Wacatac.B!ml

Rising -> ***

Tencent -> Bat.Trojan.Generic.Ebzs

TrendMicro -> Ransom.BAT.KEKPOP.SMYXCEKAA

---

© Генеалогия: G0nnaC0pe >> Kekpop, Kekware, YourCyanide (Cyn)

Активность этого крипто-вымогателя была в начале мая 2022 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .kekpop

Записка с требованием выкупа называется: ReadMe.html

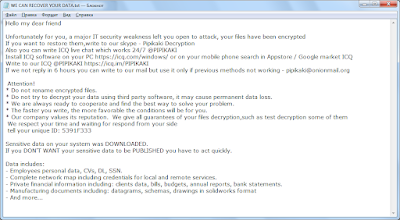

Содержание записки о выкупе:

Перевод записки на русский язык:

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Использует технологии Microsoft: CMD и PowerShell для атаки.

Список типов файлов, подвергающихся шифрованию:

Это могут быть документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

ReadMe.html - название файла с требованием выкупа;

kekpop.cmd - название вредоносного файла;

Записка с требованием выкупа называется: ReadMe.html

Содержание записки о выкупе:

++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

Your files are encrypted by kekpop.

You can get them back by paying $500 to this btc address Ox9NHVG8NVFGHG4HHHKBV.

If you dont pay this fee your files will be lost forever.

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

Перевод записки на русский язык:

Ваши файлы зашифрованы kekpop.

Вы можете получить их обратно, заплатив $500 на этот биткойн-адрес Ox9NHVG8NVFGHG4HHHKBV.

Если вы не заплатите эту плату, ваши файлы будут утеряны навсегда.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Использует технологии Microsoft: CMD и PowerShell для атаки.

Список типов файлов, подвергающихся шифрованию:

Это могут быть документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

ReadMe.html - название файла с требованием выкупа;

kekpop.cmd - название вредоносного файла;

black.bat - простой командный файл;

GetToken.exe - вредоносный файл, загружаемый через Discord;

ps1-файлы.

Проект вымогателя недоработан, множество окон с командами, это видно на скриншотах.

hxxxs://cdn.discordapp.com/attachments/971160786015772724/971191444410875914/GetToken[.]exe

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: Ox9NHVG8NVFGHG4HHHKBV (ненастоящий)

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: Ox9NHVG8NVFGHG4HHHKBV (ненастоящий)

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

MD5: f190183b6a6f55daa406c25cf5da66d8

SHA-1: 89168542e0cec21bbafeafe39361994194576f61

SHA-256: ea81248fddbf9080018845bf7862b9ceb8ab942526c1adcf20030f043c57ad99

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 15 мая 2022:

Расширение: <random>.cyn

Записки: YcynNote.txt, other.txt

Email: yourcyanide.help@gmail.com

Файлы: YourCyanide.cmd, 1.cmd, ycynlog.cmd

Обнаружения:

BitDefender -> Gen:Heur.Bat.1

DrWeb -> BAT.Siggen.179

Kaspersky -> HEUR:Trojan.BAT.Generic

Microsoft -> Trojan:Script/Wacatac.B!ml

Symantec -> Trojan.Gen.MBT

Tencent -> Bat.Trojan.Generic.Svgz

С помощью командного файла KillAVS.bat вырубает следующие защитные функции и антивирусные службы:

Ahnlab Task Scheduler, AntiSpyware, AntiVirus Auto Protect Service, AntiVirus Client, AntiVirus Corporate Edition, AntiVirus Firewall Monitor Service, AntiVirus Server, Automatic Updates, ccEvtMGR, ccPwdSvc, ccSetMGR, cls, Core LC, DefWatch, ERSvc, eTrust Antivirus Job Server, eTrust Antivirus Realtime Server, eTrust Antivirus RPC Server, eventlog, helpsvc, InoRPC, InoRT, InoTask, McShield, mcupdmgr.exe, MonSvcNT, MpfService, MskService, NAV Alert, Nav Auto-Protect, navapsvc, netsvcs, Network Drivers Service, NProtectService, PC-cillin Personal Firewall, Personal Firewall Service, SAVScan, Security Center, SecurityCenter Update Manager, Serv-U, Sophos Anti-Virus, Sophos Anti-Virus Network, Spamkiller Server, SPBBCSvc, spoolnt, srservice, Sygate Personal Firewall Pro, SyGateService, Trend Micro Proxy Service, Trend NT Realtime Service, Unerase Protection, ViRobot Professional Monitoring, VirusScan Online Realtime Engine, vrmonsvc

---Еще варианты: файлы YourCyanide.cmd, YourCyanide_obf.bat

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + myMessage Write-up, Topic of Support *

Added later: Write-up by TrendMicro (on June 02, 2022)

Thanks: Petrovic Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.