BlackShadow Ransomware

Variants: BLackShadow, BLackSh, BlackStore, Black, ZeroCool, X, Off, ICE, Jarjets et al.

(шифровальщик-вымогатель)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: Proxima >> BTC-azadi, BTC-azadi NG, Cylance, некоторые другие, BlackShadow с вариантами

Активность этого крипто-вымогателя и его вариатов была замечена в середине мая и продолжилась по июль 2023 г. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам в разных вариантах добавляется одно из следующих расширений:

.BLackShadow

.BLackSh

.BlackStore

.Black - был описан в статье BlackRecover Ransomware

и другие, см. варианты ниже.

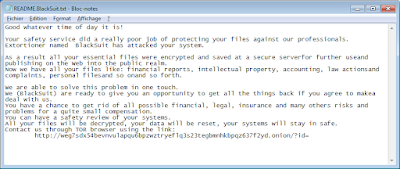

Записка с требованием выкупа в разных вариантах называется:

BLackShadow_Help.txt

BLackSh_Help.txt

BlackStore_Help.txt

Black_Recover.txt - был описан в статье BlackRecover Ransomware

ALL YOUR IMPORTANT FILES ARE STOLEN AND ENCRYPTED

Black.Shadow2000@onionmail.org

Black.Shadow2000@cyberfear.com

Your ID : 3D559B**********

In subject line please write your personal ID

Warning!

Do not delete or modify encrypted files, it will lead to problems with decryption of files!

If you don't pay the ransom, the data will be published on our TOR darknet sites.

Keep in mind that once your data appears on our leak site, it could be bought by your competitors at any second, so don't hesitate for a long time.

The sooner you pay the ransom, the sooner your company will be safe.

What guarantee is there that we won't cheat you?

Send us ONE small encrypted files to emails listed below.

We will decrypt these files and send them back to you as a proof.

Перевод записки на русский язык:

ВСЕ ВАШИ ВАЖНЫЕ ФАЙЛЫ украдены и зашифрованы

Black.Shadow2000@onionmail.org

Black.Shadow2000@cyberfear.com

Ваш ID: 3D559B************

В теме письма укажите свой личный ID.

Предупреждение!

Не удаляйте и не изменяйте зашифрованные файлы, это приведет к проблемам с расшифровкой файлов!

Если вы не заплатите выкуп, данные будут опубликованы на наших сайтах даркнета TOR.

Имейте в виду, что как только ваши данные появятся на нашем сайте утечек, их в любую секунду могут купить ваши конкуренты, поэтому долго раздумывать не стоит.

Чем раньше вы заплатите выкуп, тем скорее ваша компания будет в безопасности.

Какая гарантия, что мы вас не обманем?

Отправьте нам ОДИН небольшой зашифрованный файл на email-адреса, указанные ниже.

Мы расшифруем эти файлы и отправим их вам обратно в качестве доказательства.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Удаляет теневые копии файлов, отключает функции восстановления и исправления Windows на этапе загрузки, очищает корзины, удаляет системные журналы. Чтобы помешать восстановлению данных после шифрования файлов BlackShadow очищает свободное место на диске.

Список типов файлов, подвергающихся шифрованию

Выполняет избирательное шифрование. При этом полностью шифрует файлы с расширениями:

Выполняет избирательное шифрование. При этом полностью шифрует файлы с расширениями:

.4dd, .4dl, .7z, .abcddb, .abs, .abx, .accdb, .accdc, .accde, .accdr, .accdt, .accdw, .accft, .adb, .ade, .adf, .adn, .adp, .alf, .arc, .ask, .back, .backup, .bak, .bdf, .btr, .cat, .cdb, .ckp, .cma, .cpd, .dacpac, .dad, .dadiagrams, .daschema, .db, .db2, .db3, .dbc, .dbf, .dbs, .db-shm, .dbt, .dbv, .db-wal, .dbx, .dcb, .dct, .dcx, .ddl, .diff, .dlis, .dp1, .dqy, .dsk, .dsn, .dtsx, .dxl, .eco, .ecx, .edb, .epim, .exb, .fcd, .fdb, .fic, .fm5, .fmp, .fmp12, .fmpsl, .fol, .fp3, .fp4, .fp5, .fp7, .fpt, .frm, .gdb, .grdb, .gwi, .hdb, .his, .hjt, .ib, .ibd, .icg, .icr, .idb, .ihx, .itdb, .itw, .jet, .jtx, .kdb, .kdb, .kexi, .kexic, .kexis, .lgc, .lut, .lwx, .maf, .maq, .mar, .mas, .mav, .maw, .mdb, .mdf, .mdn, .mdt, .mpd, .mrg, .mud, .mwb, .myd, .ndf, .nnt, .nrmlib, .ns2, .ns3, .ns4, .nsf, .nv, .nv2, .nwdb, .nyf, .odb, .oqy, .ora, .orx, .owc, .p96, .p97, .pan, .pdm, .pnz, .qry, .qvd, .rar, .rbf, .rctd, .rdp, .rod, .rodx, .rpd, .rsd, .sas7bdat, .sbf, .scx, .sdb, .sdc, .sdf, .sis, .spq, .sql, .sqlite, .sqlite3, .sqlitedb, .tar, .te, .temx, .tmd, .tps, .trc, .trm, .udb, .udl, .usr, .v12, .vis, .vpd, .vvv, .wdb, .wmdb, .wrk, .xdb, .xld, .xls, .xlsx, .xmlff, .zip

Остальные файлы шифруются блоками c интервалом по умолчанию 4 МБ.

Это документы MS Office, PDF, текстовые файлы, фотографии, музыка, видео и пр.

Вырубает ряд процессов, которые мешают шифрованию, но пропускает процессы, имена которых содержат следующие подстроки:

AnyDesk, Client, DropBox, googledrive, GoogleDriveFS, Kerio, OneDrive, TeamViewer, VPN, Yandex, YandexDisk2

Списки исключения при шифровании:

а) пропускает следующие файлы:

autorun.inf, boot.ini, bootfont.bin, bootmgr, BOOTNXT, bootsect.bak, desktop.ini, iconcache.db, ntldr, ntuser.dat, ntuser.dat.log, ntuser.ini, thumbs.db, YandexDisk2.exe

б) пропускает файлы с расширениями:

.386, .adv, .ani, .bat, .cab, .cmd, .com, .cpl, .cur, .deskthemepack, .diagcab, .diagcfg, .diagpkg, .dll, .drv, .exe, .hlp, .hta, .icl, .icns, .ico, .ics, .idx, .ldf, .lnk, .lock, .mod, .mpa, .msc, .msi, .msp, .msstyles, .msu, .nls, .nomedia, .ocx, .pdb, .prf, .ps1, .rdp .rom, .rtp, .scr, .search-ms, shs, .spl, .sys, .theme, .themepack, .wpx

в) пропускает следующие папки (директории):

$RECYCLE.BIN, $Windows.~bt, $windows.~ws, All Users, Anydesk, AVG, Boot, BrowserManager, Comms, Config.Msi, Default, DriveFS, ESET, Foxit Reader, google, Intel, Kaspersky Lab, Kerio, Microsoft Help, Microsoft, microsoft, Microsoft, Mozilla Firefox, Mozilla, MSOCache, OneDrive, Opera Software, Package Cache, PerfLogs, qmlcache, RaiDrive, SearchBand, SoftwareDistribution, System Volume Information, tor browser, USOPrivate, USOShared, Visual Studio 16.0, VPN Client, Windows Defender, windows nt, Windows, windows.old, WindowsApps, Yandex.Disk.2, Yandex.Notes, Yandex.Telemost, YandexBrowser, YandexDisk2, yapin

г) пропускает собственные файлы, записки с требованиями выкупа и файлы получившие заданное расширение после шифрования.

Файлы, связанные с этим Ransomware:

BLackShadow_Help.txt - название файла с требованием выкупа;

BLackSh_Help.txt - название файла с требованием выкупа;

BlackStore_Help.txt - название файла с требованием выкупа;<random>.exe - случайное название вредоносного файла. а

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

Global\BlackShadow

Global\FSWiper

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: -

BTC: -

Сетевые подключения и связи:

Email: -

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

Образец раннего варианта не был предоставлен. Другие варианты см. ниже в Обновлениях.

Файл очистителя свободного места на диске:

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

Proxima Ransomware - январь 2023

BTC-azadi Ransomware - январь 2023

Cylance Ransomware - март 2023

BTC-azadi NextGen Ransomware - с марта 2023

другие варианты - март-апрель-май 2023

BlackShadow Ransomware - май-июль 2023

BlackBerserk (BlackRecover) Ransomware - с июля 2023

другие варианты - август-ноябрь 2023

Lambda (LambdaCrypter) Ransomware - октябрь 2023

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Вариант от 4-6 июня 2023:

Расширение: .BlackStore

Записка: BlackStore_Help.txt

Email: Black.Store2000@onionmail.org, Black.Store2000@cyberfear.com

Мьютекс: Global\BlackStoreMutex

Специальный файл: Black.dll

Файл очистителя: Brlg.sys (в C:\ProgramData, cmd-запуск)

Файл: MsMpegs.exe

➤ Обнаружения:

DrWeb -> Trojan.Encoder.37619

BitDefender -> Dropped:Trojan.Ransom.Cylance.C

ESET-NOD32 -> A Variant Of Win32/Filecoder.ONI

Microsoft -> Ransom:Win32/CylanCrypt.PAB!MTB

QuickHeal -> Ransom.Cylance.S30114602

TrendMicro -> Ransom.Win32.CELANCYC.SM

Вариант от 10 июня 2023:

Расширение: .ZeroCool

Записка: ZeroCool_Help.txt

Email: zero.cool2000@onionmail.org, zero.cool2000@skiff.com

Мьютекс: Global\ZeroCoolMutexDrWeb -> Trojan.Encoder.37806

ESET-NOD32 -> A Variant Of Win32/Filecoder.OOO

Malwarebytes -> Ransom.ZeroCool

Microsoft -> Ransom:Win64/BlackShadow.YAA!MTB

TrendMicro -> Ransom.Win32.CELANCYC.YXDINZ

Вариант от 30 июля 2023 или раньше:

Расширение: .X

Записка: X-Help.txt

Email: Recovery.team@onionmail.org, Recovery.team@skiff.com

Вариант от 10 августа или раньше:

Самоназвания: Black Ice, BLACK ICE

Похож на вариант ZeroCool.

Расширение: .ICE

Записка: ICE_Recovey.txt (да, с ошибкой в последней букве)

Email: Black.lce85@onionmail.org, Black.Ice85@skiff.com

IOC: VT: 85E183053D61B4E4262600C42540496F

Образец непубличный, скорее всего вариант BlackBerserk (BlackRecover) Ransomware

Вариант от 22 сентября 2023:

Расширение: .Gomez

Записка: Gomez_Recover.txt

Email: Gomez1754@cyberfear.com, Gomez1754@skiff.com

См. в статье BlackBerserk (BlackRecover) Ransomware

Вариант от 6 октября 2023:

Доп. название: Jarjets Ransomware

Расширение: .Jarjets

Записка: Jarjets_ReadMe.txt

➤ Обнаружения:

DrWeb -> Trojan.Encoder.37806

ESET-NOD32 -> A Variant Of Win32/Filecoder.OOO

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Microsoft -> Ransom:Win64/BlackShadow.YAA!MTB

TrendMicro -> Ransom.Win32.CELANCYC.YXDJWZ

Вариант от 21 октября 2023:

Расширение: .Off

Записка: Off_Help.txt

Вариант ноября 2023:

Расширение: .Daniel

Записка: Daniel_Help.txt

Вариант от 27 ноября 2023:

Расширение: .Xray

Записка: Xray_Help.txt

Email: Xray64@skiff.com, Xray64@onionmail.org

Мьютекс: Global\XrayMutex

IOC: VT: IA: MD5: 26031e3493d51873b6ce93f3fdcba2fb

Обнаружения:

DrWeb -> Trojan.Encoder.37806

ESET-NOD32 -> A Variant Of Win32/Filecoder.OOO

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Microsoft -> Ransom:Win64/BlackShadow.YAA!MTB

TrendMicro -> Ransom.Win32.CELANCYC.SMYXDJA

Варианты от 9-22 декабря 2023:

Доп. название: Tisak Ransomware

Расширение: .Tisak

Записка: Tisak_Help.txt

Email: Tisak1998@skiff.com, Tisak1998@cyberfear.com

IOC: VT: IA: MD5: d1f6a3f6e59abbe7fa4faec0dcb80892

Обнаружения:

DrWeb -> Trojan.Encoder.37806

ESET-NOD32 -> A Variant Of Win32/Filecoder.OOO

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Microsoft -> Ransom:Win64/BlackShadow.YAA!MTB

Tencent -> Malware.Win32.Gencirc.10bf6e7e

TrendMicro -> Ransom.Win32.CELANCYC.SMYXDJA

---

IOC: VT: IA: MD5: 94a25e1fb0011ef2522b058ec2723e58

Обнаружения:

DrWeb -> Trojan.Wiper.3

ESET-NOD32 -> A Variant Of Win32/Filecoder.OOO

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Microsoft -> Ransom:Win64/BlackShadow.YAA!MTB

Tencent -> Malware.Win32.Gencirc.10bf78ed

TrendMicro -> Ransom.Win32.CELANCYC.SMYXDJA

Вариант от 22 декабря 2023:

Расширение: .SNet

Записка: DecryptNote.txt

Email: snetinfo@skiff.com, snetinfo@cyberfear.com

IOC: VT: HA: IA: TG: MD5: 336225128a6a0899b0bd31507159dddb

IOC: VT: HA: IA: TG: MD5: c7bdd334bb8b87c4a39bcc911fb511fb

Обнаружения для обоих вариантов:

DrWeb -> Trojan.Wiper.3

ESET-NOD32 -> A Variant Of Win32/Filecoder.OOO

Kaspersky -> HEUR:Trojan-Ransom.Win32.Generic

Microsoft -> Ransom:Win64/BlackShadow.YAA!MTB

TrendMicro -> Ransom.Win32.CELANCYC.YXDL1Z

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Message + Message + Message Write-up, Topic of Support ***

*

Thanks: rivitna, pcrisk, S!Ri, Sandor Andrew Ivanov (article author) F.A.C.C.T. (Андрей Жданов, Иван Грузд) to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.