---

Обнаружения:

DrWeb -> Trojan.Encoder.34086 / Trojan.DownLoader39.50328

ALYac -> Trojan.Ransom.Ouroboros

Avira (no cloud) -> HEUR/AGEN.1139736

BitDefender -> DeepScan:Generic.Ransom.AmnesiaE.100233CC / Gen:Heur.Ransom.RTH.1

ESET-NOD32 -> A Variant Of Win32/Filecoder.Ouroboros.G

Kaspersky -> HEUR:Trojan.Win32.Stosek.gen

Malwarebytes -> Ransom.VoidCrypt / Ransom.Ouroboros

Microsoft -> Trojan:Win32/Ymacco.AA12 / Program:Win32/Ymacco.AAC6

Symantec -> ML.Attribute.HighConfidence

Tencent -> Malware.Win32.Gencirc.11c2ae93

TrendMicro -> Ransom.Win32.VOIDCRYPT.SM

---

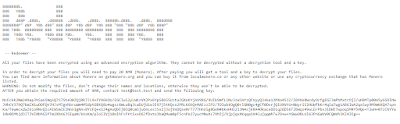

© Генеалогия: Ouroboros, VoidCrypt >> Spyro

Сайт "ID Ransomware" это пока не идентифицирует. ~VoidCrypt.

Информация для идентификации

Активность этого крипто-вымогателя была во второй половине июня 2021 г., точнее 21 июня. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .Spyro

Фактически используется составное расширение по шаблону: .[<email>][XXXXXXXX].Spyro

Пример такого расширения: .[BlackSpyro@tutanota.com][34D4567F].Spyro

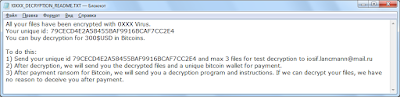

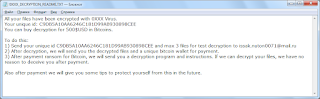

Записка с требованием выкупа называется: Decrypt-info.txt

Содержание записки о выкупе:

Перевод записки на русский язык:

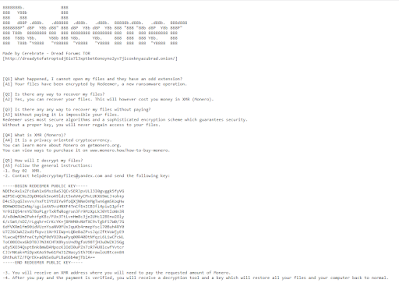

All your files are encrypted due to security problem with your computer.

You should pay money to recover your files.

The price depends on how fast do you message us.

You should contact us via this email address: BlackSpyro@tutanota.com

if you didn't receive any reply, message our second email address: BlackSpyro@mailfence.com

We guarantee that if you make payment, all your files will be recovered.

You can send few example files. We recover them for you to prove that we can recover your files.

Attention:

Do not rename encrypted files.

Do not try to decrypt your data using third-party software, it may cause permanent data loss.

The decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

Перевод записки на русский язык:

Все ваши файлы зашифрованы из-за проблем безопасности вашего компьютера.

Вы должны заплатить деньги, чтобы восстановить свои файлы.

Цена зависит от того, как быстро вы нам напишите.

Вы должны написать нам по этому email-адресу: BlackSpyro@tutanota.com

если вы не получили ответа, напишите на наш второй email-адрес: BlackSpyro@mailfence.com

Мы гарантируем, что в случае оплаты все ваши файлы будут восстановлены.

Вы можете прислать несколько файлов с примерами. Мы восстановим их для вас, чтобы доказать, что мы можем восстановить ваши файлы.

Внимание:

Не переименовывайте зашифрованные файлы.

Не пытайтесь расшифровать ваши данные с помощью сторонних программ, это может привести к безвозвратной потере данных.

Расшифровка ваших файлов с помощью третьих лиц может привести к удорожанию (они добавят свою цену к нашей) или вы можете стать жертвой мошенничества.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Могут быть различия с первым вариантом. Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Нужно всегда использовать Актуальную антивирусную защиту!!!

Нужно всегда использовать Актуальную антивирусную защиту!!!Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Decrypt-info.txt - название файла с требованием выкупа;

Windows Session Manager.exe - название вредоносного файла;

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Decrypt-info.txt - название файла с требованием выкупа;

Windows Session Manager.exe - название вредоносного файла;

SvHost-3.exe - название другого вредоносного файла.

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: BlackSpyro@tutanota.com, BlackSpyro@mailfence.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: BlackSpyro@tutanota.com, BlackSpyro@mailfence.com

BTC: -

См. ниже в обновлениях другие адреса и контакты.

См. ниже результаты анализов.

Результаты анализов:

MD5: 000e2743bf3cb96cefc4be357765cec3

SHA-1: 62b9b6afc91e349c56ce967985eec229f7db82aa

SHA-256: 126f06426beeaaeea65331c5896590eb558405e5b924254e1aa17c3adc5c2fb3

Vhash: 016056655d555560c2z13z9euz1e7z

Imphash: 1679a5c6f05d9b5195b66ccfe1b877de

---

IOC: VT, HA, IA, TG + TG, AR, VMR, JSB

MD5: 6d0cefa5b7f1744aa5dbc041c50b1709

SHA-1: 023fe5cafe7f0b32bfaf1b3549785e4d36a13b63

SHA-256: c6da46d2abe90035674272a826d1203dde07338e27e3ebefc6335cbedb389019

Vhash: 01603e0f7d1013z13z4hz13z11z11z17z

Imphash: 24ed90eebd28321b68c87b9384928072

Степень распространённости: низкая.

Подробные сведения собираются регулярно. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Дополнение от 16 марта 2022:

Исследователи из BlackBerry связывают Spyro Ransomware с LokiLocker, но тот появился на 2 месяца позже.

© Amigo-A (Andrew Ivanov): All blog articles. Contact.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support *

Thanks: Andrew Ivanov (article author) Michael Gillespie, *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.