GDPR ScareCrypt Ransomware

GDPR ScareCrypt Doxware

Aliases: Rest01, Premierhelp

(шифровальщик-вымогатель, пугатель) (первоисточник)

Translation into English

---

Обнаружения:

DrWeb ->

BitDefender ->

ESET-NOD32 ->

Kaspersky ->

Malwarebytes ->

Microsoft ->

Rising ->

Tencent ->

TrendMicro ->

---

© Генеалогия: родство выясняется >> GDPR ScareCrypt

Активность этого крипто-вымогателя была в начале января 2024 г. или раньше. Ориентирован на англоязычных пользователей, может распространяться по всему миру.

К зашифрованным файлам добавляется расширение: .crypt

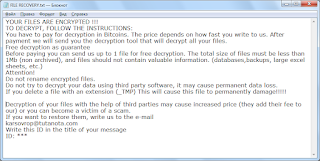

Записка с требованием выкупа называется: Readme-ID.txt (Readme-***.txt)

Содержание записки о выкупе:

Перевод записки на русский язык:

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Readme-ID.txt (Readme-***.txt) - название файла с требованием выкупа;

Записка с требованием выкупа называется: Readme-ID.txt (Readme-***.txt)

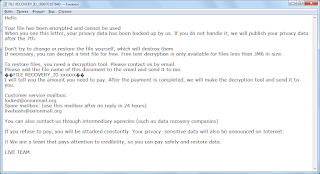

Содержание записки о выкупе:

Hello!

Your data is stolen and encrypted.

If you don't pay the ransom, the data will be published on our TOR darknet sites.

Keep in mind that once your data appears on our leak site,

it could be bought by your competitors at any second, so don't hesitate for a long time.

The sooner you pay the ransom, the sooner your company will be safe.

What guarantee is there that we won't cheat you?

We can prove that we can decrypt all of your data. Please just send us 3 not important, small(~2mb) encrypted files, which are randomly stored on your server.

We will decrypt these files and send them to you as a proof. Please note that files for free test decryption should not contain valuable information.

We are the oldest ransomware affiliate program on the planet, nothing is more important than our reputation.

We are not a politically motivated group and we want nothing more than money.

If you pay, we will provide you with decryption software and destroy the stolen data.

After you pay the ransom, you will quickly make even more money.

Treat this situation simply as a paid training for your system administrators,

because it is due to your corporate network not being properly configured that we were able to attack you.

Our pentest services should be paid just like you pay the salaries of your system administrators.

Get over it and pay for it. If we don't give you a decryptor or delete your data after you pay,

no one will pay us in the future.

Don't go to the police or the FBI for help and don't tell anyone that we attacked you.

They won't help and will only make things worse for you. In 3 years not a single member of our group has been caught by the police,

we are top notch hackers and we never leave a trail of crime. The police will try to prohibit you from paying the ransom in any way.

The first thing they will tell you is that there is no guarantee to decrypt your files and remove stolen files,

this is not true, we can do a test decryption before paying and your data will be guaranteed to be removed because it is a matter of our reputation,

we make hundreds of millions of dollars and are not going to lose our revenue because of your files.

It is very beneficial for the police and FBI to let everyone on the planet know about your data leak because then your state will get the fines budgeted for you due to GDPR and other similar laws.

The fines will be used to fund the police and the FBI, they will eat more sweet coffee donuts and get fatter and fatter. The police and the FBI don't care what losses you suffer as a result of our attack,

and we will help you get rid of all your problems for a modest sum of money. Along with this you should know that it is not necessarily your company that has to pay the ransom and not necessarily from your bank account,

it can be done by an unidentified person, such as any philanthropist who loves your company, for example, Elon Musk, so the police will not do anything to you if someone pays the ransom for you.

If you're worried that someone will trace your bank transfers, you can easily buy cryptocurrency for cash, thus leaving no digital trail that someone from your company paid our ransom.

The police and FBI will not be able to stop lawsuits from your customers for leaking personal and private information. The police and FBI will not protect you from repeated attacks.

Paying the ransom to us is much cheaper and more profitable than paying fines and legal fees.

What are the dangers of leaking your company's data.

First of all, you will receive fines from the government such as the GDRP and many others, you can be sued by customers of your firm for leaking information that was confidential.

Your leaked data will be used by all the hackers on the planet for various unpleasant things. For example, social engineering, your employees' personal data can be used to re-infiltrate your company.

Bank details and passports can be used to create bank accounts and online wallets through which criminal money will be laundered. On another vacation trip,

you will have to explain to the FBI where you got millions of dollars worth of stolen cryptocurrency transferred through your accounts on cryptocurrency exchanges.

Your personal information could be used to make loans or buy appliances. You would later have to prove in court that it wasn't you who took out the loan and pay off someone else's loan.

Your competitors may use the stolen information to steal technology or to improve their processes, your working methods, suppliers, investors, sponsors, employees,

it will all be in the public domain. You won't be happy if your competitors lure your employees to other firms offering better wages, will you? Your competitors will use your information against you. For example, look for tax violations in the financial documents or any other violations, so you have to close your firm. According to statistics, two thirds of small and medium-sized companies close within half a year after a data breach.

You will have to find and fix the vulnerabilities in your network, work with the customers affected by data leaks. All of these are very costly procedures that can exceed the cost of a ransomware buyout by a factor of hundreds.

It's much easier, cheaper and faster to pay us the ransom. Well and most importantly, you will suffer a reputational loss, you have been building your company for many years, and now your reputation will be destroyed.

Read more about the GDRP legislation::

https://en.wikipedia.org/wiki/General_Data_Protection_Regulation

https://gdpr.eu/what-is-gdpr/

https://gdpr-info.eu/

Don't go to recovery companies, they are essentially just middlemen who will make money off you and cheat you.

We are well aware of cases where recovery companies tell you that the ransom price is 5 million dollars, but in fact they secretly negotiate with us for 1 million dollars, so they earn 4 million dollars from you.

If you approached us directly without intermediaries you would pay 5 times less, that is 1 million dollars.

Very important! For those who have cyber insurance against ransomware attacks.

Insurance companies require you to keep your insurance information secret, this is to never pay the maximum amount specified in the contract or to pay nothing at all, disrupting negotiations.

The insurance company will try to derail negotiations in any way they can so that they can later argue that you will be denied coverage because your insurance does not cover the ransom amount.

For example your company is insured for 10 million dollars, while negotiating with your insurance agent about the ransom he will offer us the lowest possible amount, for example 100 thousand dollars,

we will refuse the paltry amount and ask for example the amount of 15 million dollars, the insurance agent will never offer us the top threshold of your insurance of 10 million dollars.

He will do anything to derail negotiations and refuse to pay us out completely and leave you alone with your problem.

If you told us anonymously that your company was insured for $10 million and other important details regarding insurance coverage, we would not demand more than $10 million in correspondence with the insurance agent.

That way you would have avoided a leak and decrypted your information. But since the sneaky insurance agent purposely negotiates so as not to pay for the insurance claim, only the insurance company wins in this situation.

To avoid all this and get the money on the insurance, be sure to inform us anonymously about the availability and terms of insurance coverage, it benefits both you and us, but it does not benefit the insurance company.

Poor multimillionaire insurers will not starve and will not become poorer from the payment of the maximum amount specified in the contract, because everyone knows that the contract is more expensive than money, so let them fulfill the conditions prescribed in your insurance contract, thanks to our interaction.

If you wish to decrypt your files you will need to pay in Bitcoins.

If you want to resolve this situation, attach in letter this file Readme-ID.txt and write to ALL of these 2 email addresses:

* rest01@mailfence.com

* premierhelp@proton.me

-

Important!

* We recommend you contact us directly to avoid overpaying agents.

* We asking to send your message to ALL of our 2 email adresses because for various reasons, your email may not be delivered.

* Our message may be recognized as spam, so be sure to check the spam folder.

* If we do not respond to you within 24 hours, write to us from another email address.

* Please don't waste the time, it will result only additinal damage to your company.

* Please do not rename and try to decrypt the files yourself. We will not be able to help you if files will be modified.

Перевод записки на русский язык:

Привет!

Ваши данные украдены и зашифрованы.

Если вы не заплатите выкуп, данные будут опубликованы на наших сайтах даркнета TOR.

Имейте в виду, что как только ваши данные появятся на нашем сайте утечки, его в любую секунду могут купить ваши конкуренты, так что не раздумывайте долго.

Чем раньше вы заплатите выкуп, тем скорее ваша компания будет в безопасности.

Какая гарантия, что мы вас не обманем?

Мы можем доказать, что можем расшифровать все ваши данные. Пожалуйста, просто отправьте нам 3 не важных небольших (~ 2 МБ) зашифрованных файла, которые случайным образом хранятся на вашем сервере.

Мы расшифруем эти файлы и отправим их вам как доказательство. Обратите внимание, что файлы для бесплатной тест-расшифровки не должны содержать ценной информации.

Мы старейшая партнерская программа по вымогательству на планете, и нет ничего важнее нашей репутации.

Мы не политически мотивированная группа, и нам не нужно ничего, кроме денег.

Если вы заплатите, мы предоставим вам программу для расшифровки и уничтожим украденные данные.

Заплатив выкуп, вы быстро заработаете еще больше денег.

Отнеситесь к этой ситуации просто как к платному обучению ваших системных администраторов, потому что мы смогли атаковать вас из-за того, что ваша корпоративная сеть не была настроена должным образом.

Наши услуги по пентесту должны оплачиваться так же, как вы платите зарплату системным администраторам.

Преодолей это и заплати за это. Если мы не предоставим вам расшифровщик или не удалим ваши данные после оплаты, в будущем нам никто не заплатит.

Не обращайтесь за помощью в полицию или ФБР и никому не говорите, что мы на вас напали.

Они не помогут и сделают вам только хуже. За 3 года ни один член нашей группы не был пойман полицией, мы первоклассные хакеры и никогда не оставляем следов преступлений. Полиция постарается запретить вам платить выкуп каким-либо образом.

Первое, что вам скажут, это то, что нет никакой гарантии расшифровать ваши файлы и удалить украденные файлы, это неправда, мы можем сделать тестовую расшифровку перед оплатой и ваши данные будут гарантированно удалены, потому что это вопрос нашей репутации, мы зарабатываем сотни миллионов долларов и не собираемся терять свой доход из-за ваших файлов.

Полиции и ФБР очень полезно сообщить всем на планете об утечке ваших данных, потому что тогда ваш штат получит предусмотренные для вас штрафы в соответствии с GDPR и другими подобными законами.

Штрафы пойдут на финансирование полиции и ФБР, они будут есть больше сладких пончиков с кофе и становиться все толще и толще. Полиции и ФБР плевать, какие потери вы понесете в результате нашей атаки, а мы поможем вам избавиться от всех ваших проблем за скромную сумму денег. При этом вы должны знать, что не обязательно ваша компания должна платить выкуп и не обязательно с вашего банковского счета.

это может сделать неизвестное лицо, например любой филантроп, любящий вашу компанию, например, Илон Маск, поэтому полиция ничего вам не сделает, если кто-то заплатит за вас выкуп.

Если вы беспокоитесь, что кто-то отследит ваши банковские переводы, вы можете легко купить криптовалюту за наличные, не оставляя таким образом цифровых следов того, что кто-то из вашей компании заплатил нам выкуп.

Полиция и ФБР не смогут остановить судебные иски от ваших клиентов за утечку личной и конфиденциальной информации. Полиция и ФБР не защитят вас от повторных нападений.

Платить нам выкуп гораздо дешевле и выгоднее, чем платить штрафы и судебные издержки.

Чем опасна утечка данных вашей компании.

Прежде всего, вы получите штрафы от правительства типа GDRP и многих других, на вас могут подать в суд клиенты вашей фирмы за утечку информации, которая была конфиденциальной.

Ваши слитые данные будут использованы всеми хакерами планеты для разных неприятных целей. Например, социальная инженерия: персональные данные ваших сотрудников могут быть использованы для повторного проникновения в вашу компанию.

Банковские реквизиты и паспорта могут быть использованы для создания банковских счетов и онлайн-кошельков, через которые будут отмываться преступные деньги. В очередном отпуске, вам придется объяснить ФБР, откуда вы получили украденную криптовалюту на миллионы долларов, переведенную через ваши счета на криптовалютных биржах.

Ваша личная информация может быть использована для выдачи кредитов или покупки бытовой техники. Вам потом придется доказывать в суде, что это не вы взяли кредит и погасили чужой кредит.

Ваши конкуренты могут использовать украденную информацию для кражи технологий или улучшения своих процессов, ваших методов работы, поставщиков, инвесторов, спонсоров, сотрудников, все это будет в открытом доступе. Вы не обрадуетесь, если ваши конкуренты переманят ваших сотрудников в другие фирмы, предлагающие более высокую заработную плату, не так ли? Ваши конкуренты будут использовать вашу информацию против вас. Например, ищите налоговые нарушения в финансовых документах или любые другие нарушения, поэтому вам придется закрыть свою фирму. По статистике, две трети малых и средних компаний закрываются в течение полугода после утечки данных.

У вас будет находить и устранять уязвимости в вашей сети, работать с клиентами, пострадавшими от утечек данных. Все это очень дорогостоящие

процедуры, которые могут в сотни раз превышать стоимость выкупа программы-вымогателя.

Гораздо проще, дешевле и быстрее заплатить нам выкуп. Ну и самое главное, вы понесете репутационные потери, вы много лет строили свою компанию, а теперь ваша репутация будет разрушена.

Подробнее о законодательстве GDRP:

https://en.wikipedia.org/wiki/General_Data_Protection_Regulation

https://gdpr.eu/what-is-gdpr/

https://gdpr-info.eu/

Не обращайтесь в компании по восстановлению, они, по сути, всего лишь посредники, которые будут зарабатывать на вас деньги и обманывать вас.

Нам хорошо известны случаи, когда компании по восстановлению говорят вам, что цена выкупа составляет $5 миллионов, но на самом деле они тайно договариваются с нами о $1 миллионе, поэтому зарабатывают на вас $4 миллиона.

Если бы вы обратились к нам напрямую, без посредников, вы бы заплатили в 5 раз меньше, то есть $1 миллион.

Очень важно! Для тех, у кого есть киберстраховка от атак программ-вымогателей.

Страховые компании требуют от вас хранить в тайне информацию о вашей страховке, то есть никогда не выплачивать максимальную сумму, указанную в договоре, или вообще не платить ничего, что срывает переговоры.

Страховая компания постарается сорвать переговоры любым возможным способом, чтобы позже утверждать, что вам будет отказано в страховании, поскольку ваша страховка не покрывает сумму выкупа.

Например ваша компания застрахована на $10 миллионов, при переговорах с вашим страховым агентом о выкупе он предложит нам минимально возможную сумму, например $100 тысяч.

Мы откажемся от ничтожной суммы и попросим, например, сумму в $15 миллионов, страховой агент никогда не предложит нам верхний порог вашей страховки в $10 миллионов.

Он сделает все, чтобы сорвать переговоры, откажется полностью выплатить нам деньги и оставит вас наедине со своей проблемой.

Если вы анонимно сообщите нам, что ваша компания застрахована на 10 миллионов долларов, и другие важные подробности, касающиеся страхового покрытия, мы не будем требовать более 10 миллионов долларов в переписке со страховым агентом.

Таким образом вы бы избежали утечки и расшифровали свою информацию. Но поскольку хитрый страховой агент намеренно ведет переговоры, чтобы не выплачивать страховую выплату, в этой ситуации выигрывает только страховая компания.

Чтобы всего этого избежать и получить деньги на страховку, обязательно сообщите нам анонимно о наличии и условиях страховой защиты, это выгодно и вам, и нам, но не выгодно страховой компании.

Бедные страховщики-мультимиллионеры не умрут с голоду и не станут беднее от выплаты максимальной суммы, указанной в договоре, ведь всем известно, что договор дороже денег,

так позвольте им выполнить условия, прописанные в вашем страховом договоре, благодаря нашему взаимодействию.

Если вы хотите расшифровать свои файлы, вам нужно будет заплатить в биткойнах.

Если вы хотите разрешить эту ситуацию, прикрепите к письму этот файл Readme-ID.txt и напишите на ВСЕ эти 2 адреса электронной почты:

* rest01@mailfence.com

* premierhelp@proton.me

-

Важно!

* Рекомендуем обращаться к нам напрямую, чтобы не переплачивать агентам.

* Мы просим отправить ваше сообщение на ВСЕ наши 2 адреса электронной почты, поскольку по разным причинам ваше письмо может не быть доставлено.

* Наше сообщение может быть признано спамом, поэтому обязательно проверьте папку «Спам».

* Если мы не ответим вам в течение 24 часов, напишите нам с другого email-адреса.

* Пожалуйста, не теряйте времени, это принесет только дополнительный ущерб вашей компании.

* Пожалуйста, не переименовывайте и не пытайтесь расшифровать файлы сами. Мы не сможем вам помочь, если файлы будут изменены.

✋ Внимание! Новые элементы идентификации: расширения, email, записки о выкупе можно найти в конце статьи, в обновлениях. Они могут отличаться от первого варианта.

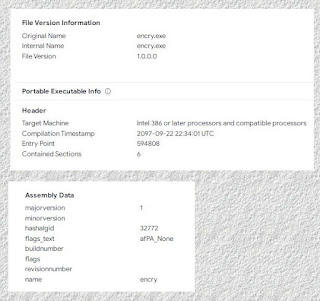

Технические детали + IOC

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, ботнетов, эксплойтов, вредоносной рекламы, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

✋ Внимание! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список типов файлов, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

Readme-ID.txt (Readme-***.txt) - название файла с требованием выкупа;

<random>.exe - случайное название вредоносного файла

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: rest01@mailfence.com, premierhelp@proton.me

BTC: -

Расположения:

\Desktop\ ->

\User_folders\ ->

\%TEMP%\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Мьютексы:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: rest01@mailfence.com, premierhelp@proton.me

BTC: -

См. ниже в обновлениях другие адреса и контакты.

Результаты анализов:

Результаты анализов:

IOC: VT, HA, IA, TG, AR, VMR, JSB

MD5: -

Степень распространённости: низкая.

Информация дополняется. Присылайте образцы.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Ещё не было обновлений этого варианта.

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: myMessage + Message + Message Write-up, Topic of Support ***

Thanks: quietman7 Andrew Ivanov (article author) *** to the victims who sent the samples

© Amigo-A (Andrew Ivanov): All blog articles. Contact.